Comment consulter les journaux AD dans l'Observateur d'événements ou Netwrix Auditor

Solution native vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

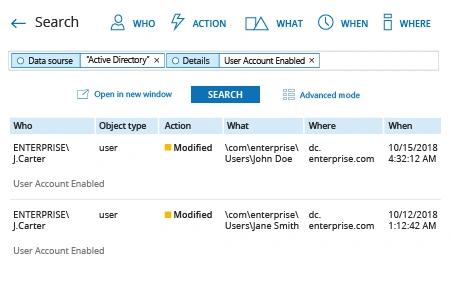

- Exécutez Netwrix Auditor → Allez dans « Recherche » → Cliquez sur « Mode avancé » si ce n'est pas sélectionné → Configurez les filtres suivants :

- Filtre = “Source de données”

Opérateur = “Égale”

Valeur = “Active Directory” - Filtre = “Détails”

Opérateur = “Contient”

Valeur = “Compte utilisateur activé”

- Filtre = “Source de données”

- Cliquez sur le bouton « Rechercher » et examinez votre rapport.

Solution native

Pour enregistrer les événements AD, vous devez d'abord configurer l'audit :

- Ouvrez la console Gestion des stratégies de groupe (gpmc.msc) sur n'importe quel contrôleur de domaine dans le domaine cible → Cliquez sur Démarrer → Accédez à Outils d'administration Windows (Windows Server 2016) ou Outils d'administration → Choisissez Gestion des stratégies de groupe.

- Accédez à Domain Controllers. Cliquez avec le bouton droit sur la stratégie du contrôleur de domaine effectif et sélectionnez Modifier.

- Dans l'Group Policy Management Editor, choisissez Configuration de l'ordinateur → Allez à Stratégies → Allez à Paramètres Windows → Allez à Paramètres de sécurité → Allez à Stratégies locales → Allez à Stratégie d'audit. Définissez les stratégies d'audit suivantes :

- Audit de la gestion des comptes : « Succès »

- Auditez l'accès au service d'annuaire : « Succès »

- Auditez les événements de connexion : "Succès" et "Échec"

Alternativement, vous pouvez définir des politiques d'audit avancées : Dans l'Group Policy Management Editor, déployez Configuration de l'ordinateur → Allez à Stratégies → Allez à Paramètres Windows → Allez à Paramètres de sécurité → Allez à Configuration de la politique d'audit avancée → Allez à Politiques d'audit. Définissez les politiques d'audit suivantes :

- Gestion des comptes

- Audit de la gestion des comptes d'ordinateurs : « Succès »

- Audit de la gestion des groupes de distribution : « Succès »

- Audit de la gestion des groupes de sécurité : « Succès »

- Audit de la gestion des comptes utilisateurs : « Succès »

- DS Access

- Audit de l'accès au service d'annuaire : « Succès »

- Connexion/Déconnexion

- Journal d'audit : "Succès"

- Journal d'audit : "Succès"

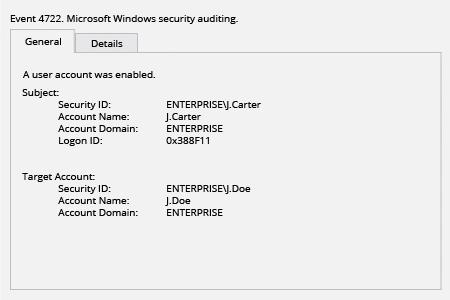

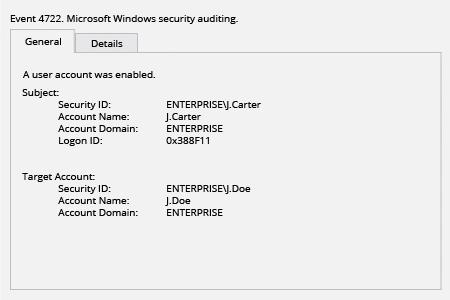

Chaque type d'événement dans le journal possède son propre ID d'événement. Ci-dessous, nous recherchons l'événement « un compte utilisateur a été activé ».

- Cliquez avec le bouton droit sur Start → Choisissez l'observateur d'événements.

- Cliquez Windows logs → Sélectionnez le journal Security.

- Cliquez sur «Filter Current Log».

- Indiquez l'ID d'événement « 4722 » et cliquez sur OK.

- Examinez les résultats.

Surveillez les modifications apportées à votre Active Directory

Active Directory (AD) est essentiel pour la gestion des comptes, y compris les comptes d'ordinateurs et d'utilisateurs. En particulier, le service Active Directory vous permet de contrôler l'accès aux données et aux applications sur vos serveurs de fichiers et autres composants de votre réseau. Par conséquent, il est crucial de suivre les modifications apportées à votre Active Directory et de détecter rapidement toute activité malveillante ou inappropriée pour assurer la sécurité de votre infrastructure et de vos données. Par exemple, vous devez suivre les modifications apportées à vos GPOs.

L'Observateur d'événements est la solution native pour examiner les journaux de sécurité. Il est gratuit et inclus dans le package d'outils administratifs de chaque système Microsoft Windows. Après avoir activé l'audit Active Directory, Windows Server écrit les événements dans le journal Security sur le contrôleur de domaine. Le journal des événements de sécurité enregistre les informations suivantes :

- Action entreprise

- L'utilisateur qui a effectué l'action

- Le succès de l'événement et toutes les erreurs survenues

- L'heure à laquelle l'événement s'est produit

Vous pouvez exporter des événements depuis l'Event Viewer. Cependant, différents types d'événements ont des schémas différents, ce qui complique l'analyse du fichier d'audit des événements. De plus, l'Event Viewer exige que les administrateurs apprennent les numéros d'ID d'événement spécifiques qu'ils souhaitent rechercher ou filtrer, ce qui complique encore la surveillance des modifications apportées aux objets AD. Par exemple, l'article ci-dessus montre comment filtrer les journaux pour l'événement « un compte utilisateur a été activé ».

De plus, les solutions d'audit natives ne fournissent pas la visibilité complète dont vous avez besoin. Les données sont difficiles à lire en raison du manque de mise en forme et des descriptions cryptiques. En outre, la recherche dans les journaux d'événements est lente : même avec une taille de journal par défaut, vous devrez passer beaucoup de temps à attendre que la recherche se termine, ce qui retardera votre réponse aux menaces.

Contrairement aux solutions natives, Netwrix Auditor for Active Directory fournit des alertes et des rapports préconçus et personnalisables qui transforment les données d'événements des journaux Active Directory en un format clair et facile à lire. Au lieu de passer des heures à fouiller dans les fichiers journaux avec Event Viewer, Netwrix Auditor vous fournit rapidement et facilement les données dont vous avez besoin, aidant à accélérer la réponse aux menaces et à simplifier la préparation des audits de conformité.

Partager sur