Netwrix ti aiuta a conformarti con CIS CSC

Informazioni su CIS CSC

I CIS Critical Security Controls (CSC) sono un insieme prioritario di migliori pratiche di cybersecurity sviluppate dal Center for Internet Security (CIS). Sono progettati per aiutare le organizzazioni a ridurre il rischio di attacchi informatici e rafforzare la loro postura di sicurezza.

Qual è lo scopo del CIS CSC?

- Difesa contro minacce informatiche comuni e gravi: I CIS Controls si basano su intelligence sulle minacce e modelli di attacco del mondo reale. Si concentrano sui vettori di attacco più diffusi e forniscono azioni specifiche per bloccarli o mitigarli.

- Concentrare risorse limitate su azioni dal maggiore impatto: I controlli sono prioritari, il che significa che puoi iniziare con compiti ad alto impatto e a basso sforzo che migliorano significativamente la postura di sicurezza.

- Allineamento con altri framework: I controlli CIS si mappano a framework di conformità e sicurezza popolari come NIST, ISO 27001 e CMMC, rendendoli una base pratica o un supplemento per programmi di governance più ampi.

Come aiuta Netwrix a ottemperare alla normativa?

Come uno dei principali fornitori di soluzioni di cybersecurity, Netwrix mira a fornire alle organizzazioni tutti gli strumenti necessari per governare, identificare, rilevare, proteggere, rispondere e recuperare da violazioni dei dati, sia che siano causate da lacune di sicurezza legate agli utenti, ai dati o all'infrastruttura.

Le nostre soluzioni mirano ad aiutare i professionisti della sicurezza nei loro sforzi di Valutazione del Rischio, Identificazione delle Minacce e Gestione degli Incidenti, minimizzando gli impatti della cybersecurity, identificando la loro natura, restringendo il loro ambito, individuando con precisione il loro esatto momento e proteggendo gli asset più preziosi dell'organizzazione.

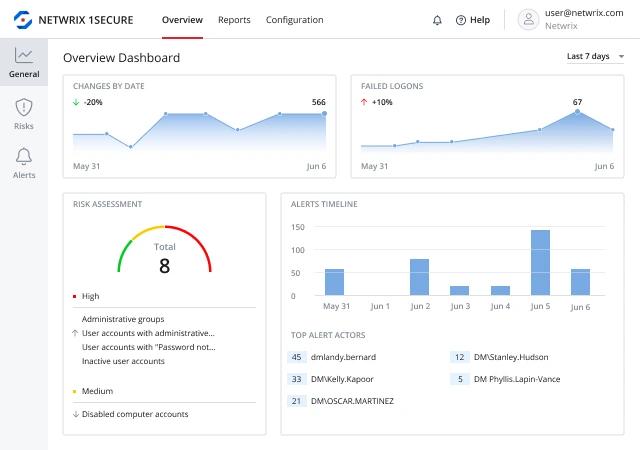

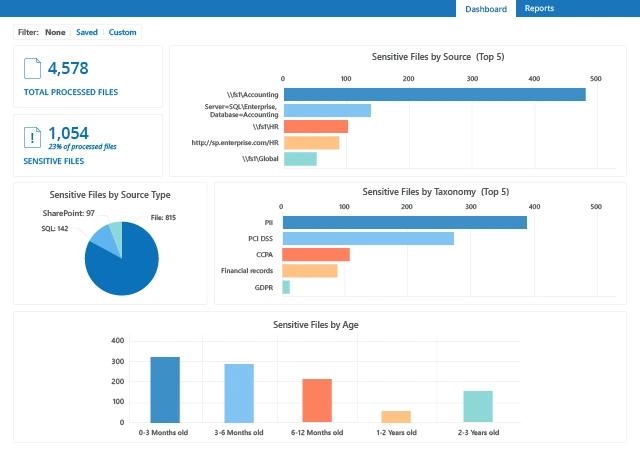

Netwrix 1Secure per la gestione della postura di sicurezza dei dati

Netwrix 1Secure è una soluzione SaaS che offre visibilità negli ambienti on-premises e cloud. Scopre e classifica dati ombra e sensibili, valuta, priorizza e mitiga i rischi ad essi associati e rileva minacce in tempo per prevenire una violazione dei dati.

Scarica il PDF

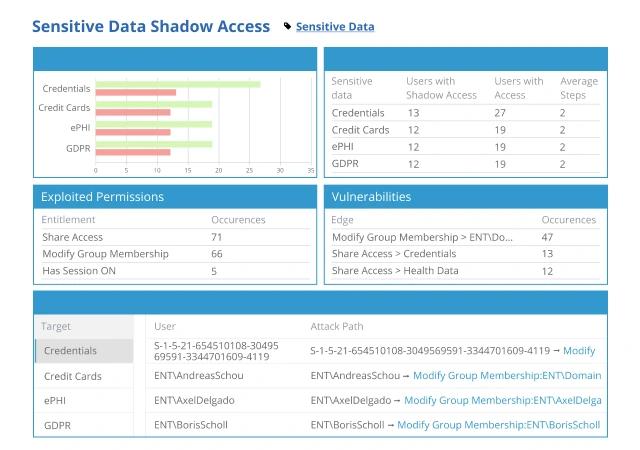

Netwrix Access Analyzer

Netwrix Access Analyzer automatizza la scoperta, la raccolta e l'analisi delle informazioni da più di 40 sistemi e fonti di dati, inclusi Active Directory, Entra ID, sistemi di file, database e principali servizi di archiviazione cloud, così puoi localizzare, gestire e proteggere dati sensibili e diritti di accesso on-premises e nel cloud.

Scarica il PDF

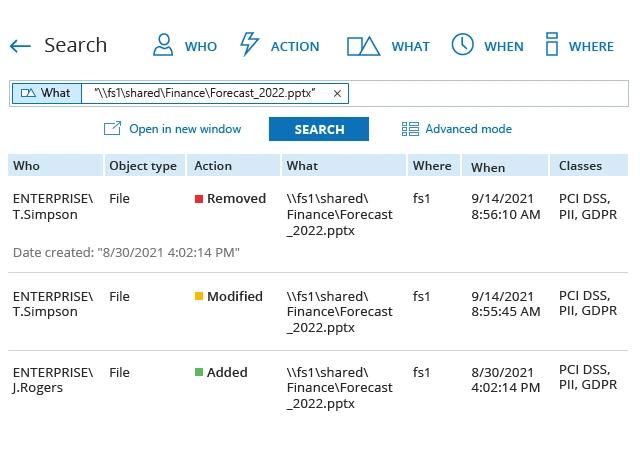

Netwrix Auditor

Netwrix Auditor è una piattaforma di visibilità che traccia modifiche, configurazioni e accessi in ambienti IT ibridi. Fornisce analisi di sicurezza per rilevare comportamenti utente anomali e indagare minacce prima che si verifichino violazioni.

Scarica il PDF

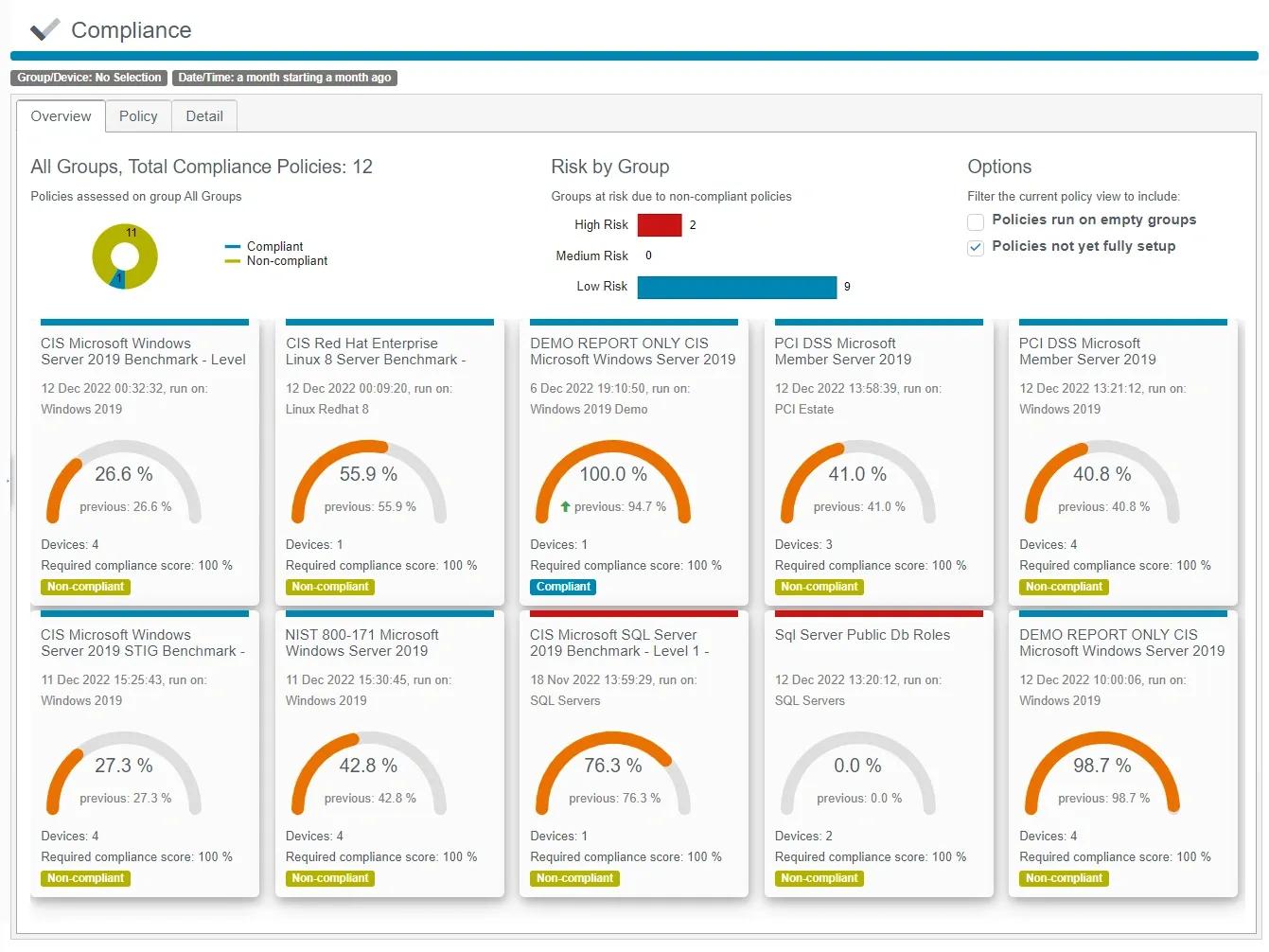

Netwrix Change Tracker

Netwrix Change Tracker è un prodotto per l'assicurazione dell'integrità e della configurazione dei sistemi, utilizzato per programmi di conformità, rilevamento di intrusioni nei sistemi host e gestione del controllo dei cambiamenti per i sistemi IT aziendali.

Scarica il PDF

Netwrix Data Classification

Netwrix Data Classification identifica e classifica contenuti sensibili e critici per l'attività, riduce il rischio di violazioni dei dati e soddisfa i requisiti di conformità con meno sforzo e spese.

Scarica il PDF

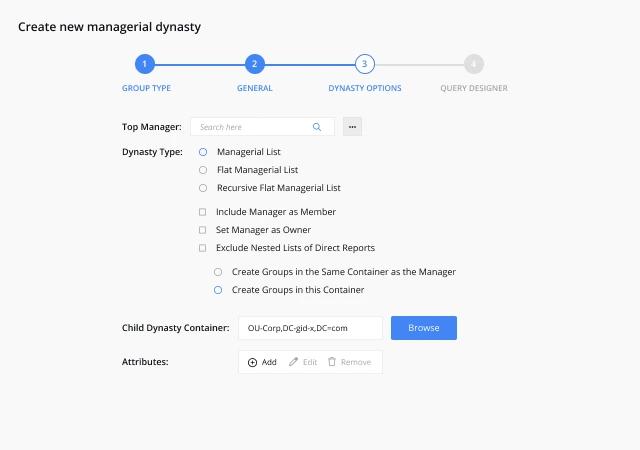

Netwrix Directory Manager

Netwrix Directory Manager semplifica la gestione delle identità e degli accessi fornendo funzionalità automatizzate di gestione di gruppi, utenti e diritti.

Scarica il PDF

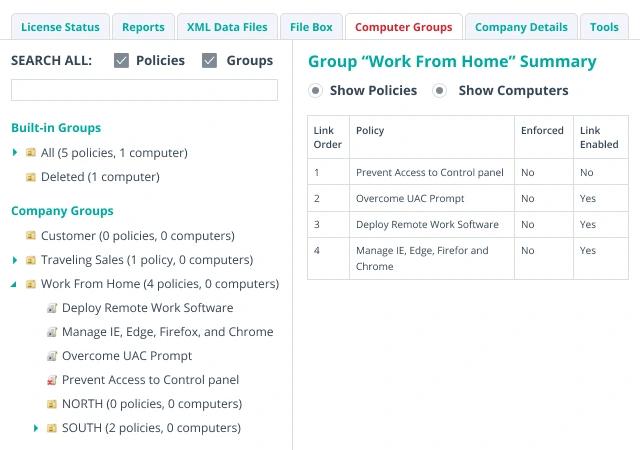

Netwrix Endpoint Policy Manager

Netwrix Endpoint Policy Manager semplifica la gestione delle policy su endpoint diversi—desktop virtuali, thin client, dispositivi associati e non associati a un dominio—assicurando una sicurezza coerente in ambienti ibridi.

Scarica il PDF

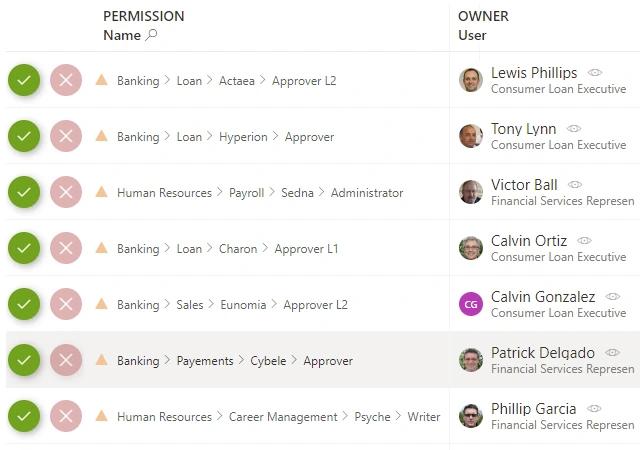

Netwrix Identity Manager

Netwrix Identity Manager è una soluzione IGA che automatizza la gestione del ciclo di vita degli utenti per migliorare la sicurezza, garantire la conformità e aumentare la produttività per i nuovi assunti, i trasferimenti e i dipendenti in uscita.

Scarica il PDF

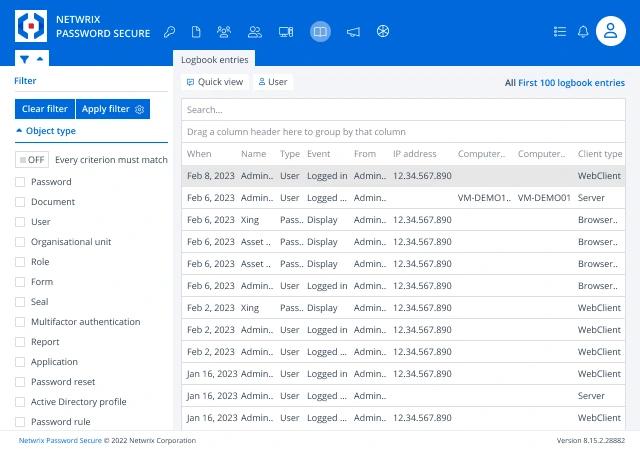

Netwrix Password Secure

Netwrix Password Secure aiuta a far rispettare pratiche di password forti e conformi gestendo le credenziali, sostituendo le password deboli, applicando politiche basate sui ruoli, auditando l'uso e proteggendo l'accesso privilegiato per aumentare sia la sicurezza che la produttività.

Scarica il PDF

Netwrix PingCastle

Netwrix PingCastle identifica configurazioni errate e rischi nascosti in Active Directory e Entra ID, fornendo informazioni utili per aiutare le organizzazioni a ridurre proattivamente le minacce basate sull'identità.

Scarica il PDF

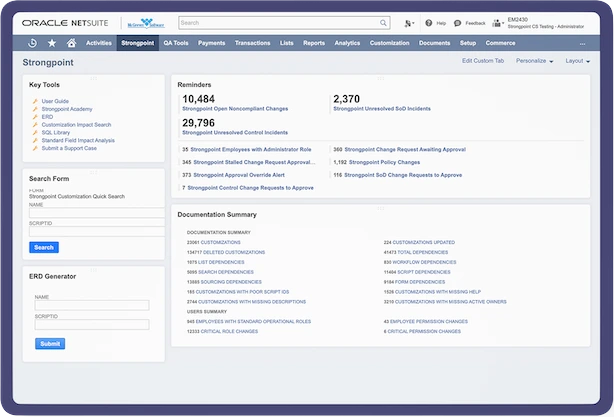

Netwrix Platform Governance

Netwrix Platform Governance ti aiuta a gestire in sicurezza le modifiche in NetSuite e Salesforce identificando rischi nascosti, riducendo al minimo i tempi di inattività e prevenendo la perdita di dati, migliorando in ultima analisi la produttività.

Scarica il PDF

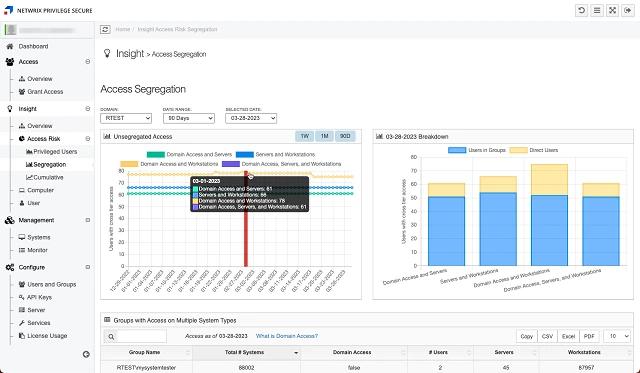

Netwrix Privilege Secure

Netwrix Privilege Secure è una soluzione PAM di nuova generazione che semplifica la gestione dei compiti privilegiati concentrandosi sulle azioni piuttosto che sugli account, riducendo la complessità e minimizzando la superficie di attacco.

Scarica il PDF

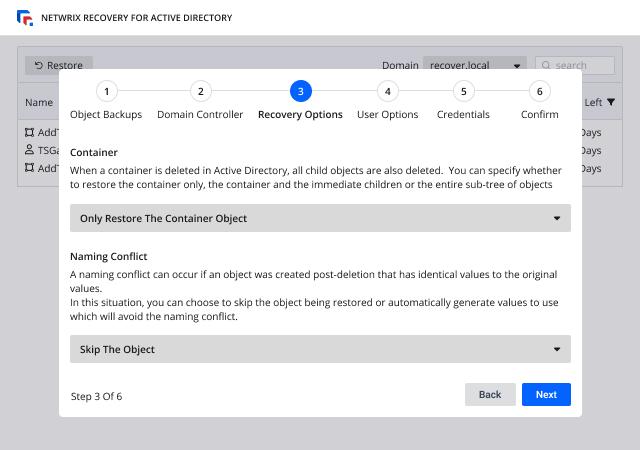

Netwrix Identity Recovery

Netwrix Identity Recovery consente agli amministratori di ripristinare rapidamente oggetti o attributi in uno stato noto come valido. Include il ripristino automatizzato della foresta di Active Directory e il recupero di Entra ID, minimizzando i tempi di inattività e prevenendo danni.

Scarica il PDF

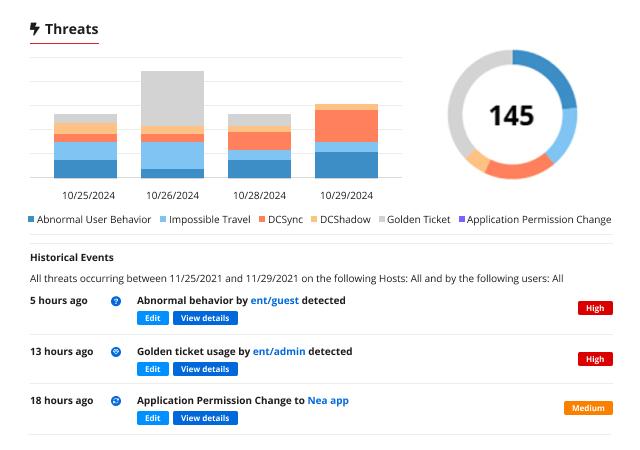

Netwrix Threat Manager

Netwrix Threat Manager rileva e risponde a minacce avanzate contro Entra ID, Active Directory e sistemi di file con elevata precisione. Offre azioni di risposta automatizzate e personalizzabili e fornisce dati sulle minacce tramite strumenti come Teams, Slack, ServiceNow e piattaforme SIEM.

Scarica il PDF

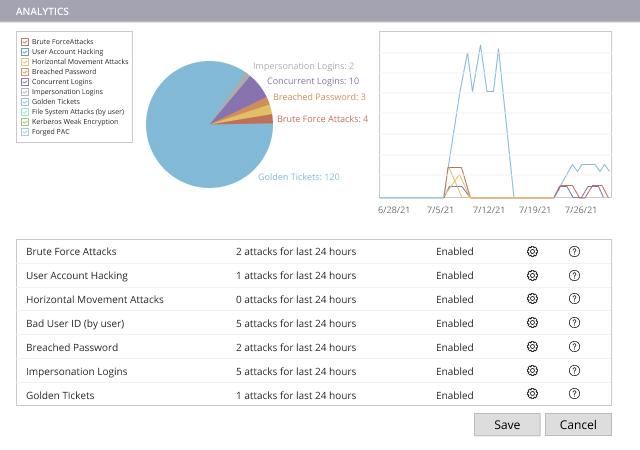

Netwrix Threat Prevention

Netwrix Threat Prevention protegge sistemi critici come Active Directory, Exchange e file system monitorando il comportamento degli utenti, segnalando attività sospette e intercettando minacce alla fonte per una maggiore visibilità e sicurezza.

Scarica il PDF

FAQ

Condividi su