Governance dell'accesso ai dati

Riduci il rischio di violazione conoscendo i dati sensibili, controllando l'accesso e applicandolo

Scopri come li abbiamo aiutati

Fidato da

Le organizzazioni mancano di un controllo continuo e guidato dall'identità dei dati sensibili, consentendo a identità con permessi eccessivi e all'IA di espandere rapidamente l'esposizione e accelerare la perdita di dati aziendali.

Accesso non controllato ai dati sensibili

Le organizzazioni mancano di visibilità continua e consapevole dell'identità su chi può accedere ai dati sensibili attraverso condivisioni di file, piattaforme cloud e strumenti di collaborazione. Le identità con permessi eccessivi, i gruppi annidati e gli account obsoleti espandono silenziosamente la superficie di attacco.

Revisioni di accesso statico che falliscono in ambienti dinamici

Le certificazioni manuali e puntuali non possono tenere il passo con i permessi in cambiamento e la sensibilità dei dati in evoluzione. Quando l'accesso viene esaminato, l'esposizione è già cambiata o aumentata.

L'IA e il rischio interno amplificano l'esposizione dei dati

Identità con permessi eccessivi combinate con copiloti AI aumentano drammaticamente la velocità con cui i dati sensibili possono essere resi visibili, riassunti o esfiltrati, riducendo il tempo tra accesso e perdita.

Incapacità di dimostrare chi ha avuto accesso e perché

Quando i regolatori, i dirigenti o i rispondenti agli incidenti richiedono risposte, i team di sicurezza faticano a correlare la sensibilità dei dati, i diritti di identità e l'attività effettiva in prove difendibili.

Casi d'uso

Governance dell'accesso ai dati continua e centrata sull'identità nella pratica

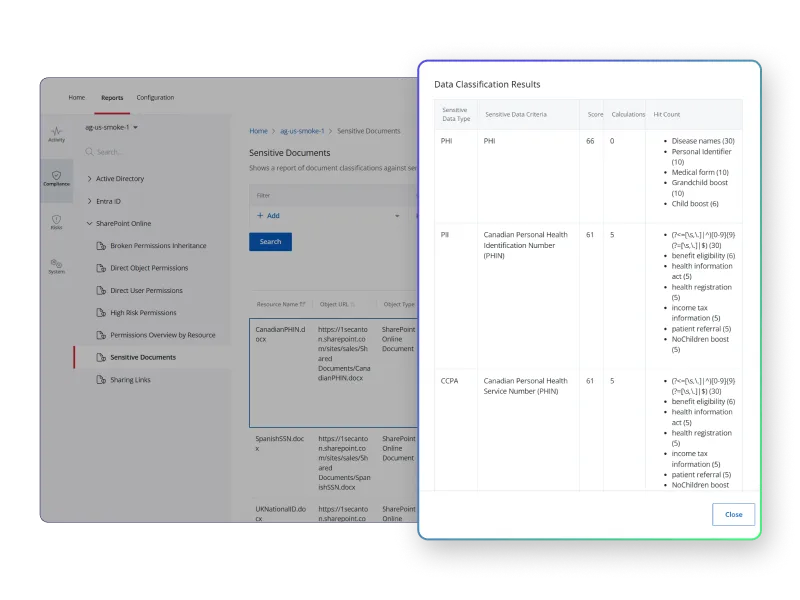

Identificare e valutare il rischio dei dati sensibili

Scopri e classifica dati sensibili, regolamentati e critici per il business, quindi correlali con i diritti di identità per comprendere l'esposizione reale e dare priorità alla remediation in base all'impatto.

Ridurre l'Accesso Eccessivo

Elimina permessi obsoleti, duplicati ed eccessivi su server di file e repository cloud per ridurre la superficie di attacco e prevenire che i dati sensibili siano ampiamente accessibili.

Applica il principio del minimo privilegio in tutti gli ambienti

Allineare continuamente l'accesso alle esigenze aziendali rimuovendo permessi ereditati o obsoleti e limitando il raggio d'azione di identità compromesse o utilizzate in modo improprio.

Automatizzare le revisioni degli accessi basate sul rischio

Dai priorità alle certificazioni utilizzando la sensibilità dei dati, i percorsi di accesso e il contesto dell'identità in modo che le esposizioni a maggior rischio vengano esaminate e risolte per prime, inclusi i repository accessibili agli strumenti di IA.

Rilevare accessi anomali e uso improprio dei dati

Monitora modelli di accesso insoliti, letture di massa e cambiamenti di autorizzazione non autorizzati per identificare minacce interne, account compromessi e tentativi di esfiltrazione accelerati dall'IA in anticipo.

Accelerare la risposta e il recupero degli incidenti

Determina rapidamente quali dati sensibili sono stati esposti, quali identità sono state coinvolte e automatizza le azioni di contenimento per ridurre l'impatto sull'azienda e rafforzare la governance continua.

L'approccio di Netwrix

Proteggi i dati sensibili con accesso a privilegi minimi

Una volta compresi i rischi, la governance dell'accesso ai dati si concentra sull'applicazione del principio del minimo privilegio e sul mantenimento dell'accesso allineato con le esigenze aziendali man mano che gli ambienti cambiano. Netwrix consente controlli di governance dell'accesso ai dati che rendono pratico implementare e mantenere il minimo privilegio in ambienti complessi e distribuiti.

Applicare costantemente l'accesso con il minor privilegio

Assicurati che le persone abbiano accesso solo ai dati richiesti per il loro ruolo. Rimuovi permessi eccessivi, ereditati o obsoleti man mano che i ruoli cambiano, riducendo sia la probabilità di uso improprio sia il potenziale raggio d'azione se un account viene compromesso.

Delegare le decisioni di accesso ai proprietari dei dati

Identificare i proprietari dei dati responsabili e fornire loro visibilità su chi può accedere ai dati di cui sono proprietari. Abilitare revisioni di accesso regolari e attestazioni affinché i permessi rimangano allineati con i requisiti aziendali, riducendo al contempo la dipendenza dai team di sicurezza e IT per decisioni di routine.

Semplificare le richieste e le approvazioni di accesso

Supporta le richieste di accesso controllato che indirizzano le decisioni alle persone più vicine ai dati. Questo migliora l'accuratezza dell'approvvigionamento, accorcia i cicli di approvazione e riduce la gestione manuale dei ticket senza compromettere la governance.

Mantenere una classificazione dei dati coerente

Applica e mantieni una classificazione dei dati coerente tra gli ambienti in modo che i controlli a valle, come il monitoraggio, l'allerta e la remediazione, si basino su un contesto accurato. Una classificazione coerente garantisce che le decisioni di sicurezza riflettano la sensibilità dei dati piuttosto che solo la posizione.