I 7 pilastri del Zero Trust

I 7 pilastri del Zero Trust

Le organizzazioni adottano sempre più un modello Zero Trust per migliorare la loro cybersecurity e resilienza cibernetica. Questo documento spiega cos'è Zero Trust, i suoi principali vantaggi e sfide, e i sette pilastri dell'implementazione di un modello Zero Trust.

Cos'è Zero Trust?

La strategia tradizionale di cybersecurity si basava su un framework basato sul perimetro: l'obiettivo principale era prevenire l'ingresso di entità malevole nella rete. Gli utenti, i processi, i dispositivi e altre entità all'interno del perimetro, d'altra parte, avevano un ampio accesso alle risorse IT. Il termine “abbiamo una rete piuttosto piatta” veniva usato per descrivere che tutti all'interno del perimetro potevano vedere e accedere a tutto (o quasi tutto), e non venivano imposti confini interni.

Tuttavia, la distinzione tra entità all'interno della rete e fuori dalla rete è diventata sempre più sfumata negli anni a causa di fattori come il lavoro remoto, le politiche bring-your-own-device (BYOD) e catene di fornitura complesse. Inoltre, la ricerca forense degli incidenti ha rivelato che gli attori delle minacce che violano una rete, spesso rubando o indovinando le credenziali degli utenti legittimi, si nascondono spesso all'interno per settimane, mesi o addirittura anni, muovendosi furtivamente in laterale ed escalando i loro diritti fino a quando non possono accedere a sistemi o dati sensibili. In aggiunta, i proprietari delle credenziali stesse possono causare danni, sia deliberatamente che per errori o negligenza.

Per affrontare queste realtà, Zero Trust offre un nuovo approccio alla cybersecurity, che si riassume nel principio "mai fidarsi, verificare sempre". In pratica, Zero Trust include una varietà di controlli di sicurezza, tra cui i seguenti:

- L'autenticazione basata sul rischio — Nessun utente, processo o altra identità dovrebbe essere autenticato una sola volta e poi lasciato libero di accedere alle risorse IT — anche se l'accesso iniziale è confermato tramite autenticazione a più fattori (MFA). Invece, il rischio di ogni richiesta di accesso dovrebbe essere valutato in base a una serie di fattori; se il rischio supera una soglia definita, dovrebbe essere richiesta un'autenticazione aggiuntiva. Esempi di fattori includono l'orario e il luogo della richiesta, come vengono classificate le risorse richieste (come pubbliche, segrete o top secret), caratteristiche del dispositivo richiedente (come i dettagli della versione del software) e analisi comportamentali riguardo ai modelli di attività normali per l'entità

- L'adesione rigorosa al principio del minimo privilegio — Inoltre, Zero Trust richiede che l'accesso sia concesso solo alle risorse necessarie per completare un determinato compito e dovrebbe essere limitato nel tempo. Questo limita il danno che qualsiasi identità nella rete può fare, sia che sia utilizzata dal suo legittimo proprietario o sia stata compromessa da un avversario.

- Un monitoraggio attento dell'attività — Per garantire un rilevamento tempestivo delle minacce, Zero Trust richiede un monitoraggio continuo dell'attività in tutta l'infrastruttura IT, inclusi gli interventi degli utenti finali, degli amministratori, degli account di servizio, dei dispositivi e così via.

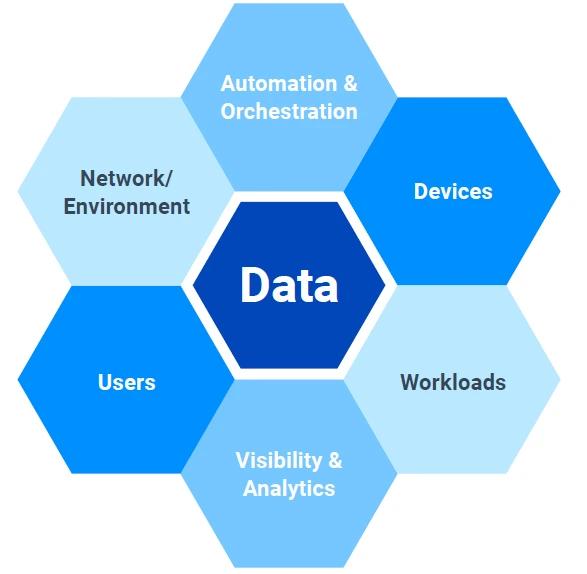

Quali sono i 7 pilastri del Zero Trust?

Il Department of Defense (DoD) "Zero Trust Reference Architecture" stabilisce sette pilastri interconnessi per l'implementazione dei principi Zero Trust:

- Utenti — Quest'area riguarda tutti i processi legati all'autenticazione delle identità degli utenti e alla gestione dei loro privilegi. Esempi includono la gestione dell'identità e degli accessi (IAM), Privileged Access Management (PAM) e l'autenticazione a più fattori.

- Dispositivi — Questo pilastro coinvolge l'autenticazione delle identità dei dispositivi e l'assicurazione che i dispositivi rispettino gli standard di sicurezza, come avere software aggiornato e nessun componente non approvato. Gli strumenti per la sicurezza dei dispositivi includono sistemi di diagnostica e mitigazione continua (CDM), soluzioni di gestione dei dispositivi mobili (MDM) e moduli piattaforma affidabili (TPM).

- Rete/Ambiente — Quest'area implica l'isolamento e il controllo della rete, includendo sia ambienti in loco che remoti. Le principali strategie di sicurezza della rete includono permessi di accesso granulari e micro- e macro-segmentazione.

- Applicazioni e Carico di Lavoro— Questo pilastro include tutti i compiti eseguiti dal software. Le tecnologie proxy possono essere utili in questo ambito.

- Dati — Quest'area comprende tutti i dati che l'organizzazione memorizza ed elabora. Una strategia di gestione dei dati completa include controlli come revisioni dell'accesso ai dati per far rispettare il principio del privilegio minimo e la crittografia per proteggere i dati che finiscono nelle mani sbagliate.

- Visibilità e Analisi — Questo pilastro coinvolge l'analisi dell'attività di rete e di sistema per rilevare minacce. Le tecnologie pertinenti includono log di attività di rete e di sistema, feed di intelligence sulle minacce e strumenti SIEM.

- Automazione e Orchestrazione — Quest'area implica l'automazione di processi di sicurezza come il rilevamento delle minacce e la risposta per migliorare la velocità e la coerenza nell'implementazione delle politiche di sicurezza.

Cos'è un'architettura Zero Trust?

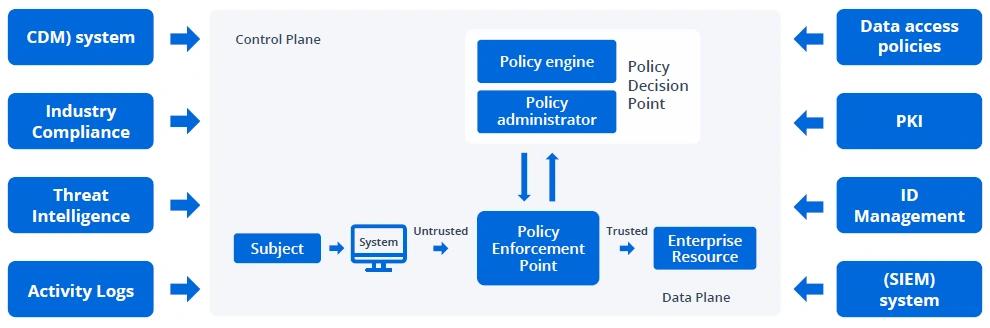

Per implementare i pilastri del Zero Trust, le organizzazioni devono costruire un'architettura Zero Trust. NIST SP 800-207 “Zero Trust Architecture” dettaglia i componenti chiave:

Al centro della figura ci sono i componenti della policy:

- Policy engine (PE) — Raccoglie dati su una richiesta e utilizza le politiche aziendali per determinare se approvare la richiesta

- L'amministratore delle policy (PA) — Prende una decisione di autenticazione dal PE e genera (o non genera) credenziali o token per consentire una sessione

- Policy enforcement point (PEP) — Gestisce la connessione tra il dispositivo richiedente e la risorsa privata in base ai comandi inviati dal Privileged Access Management.

Ai lati sinistro e destro si trovano le fonti di dati che alimentano il PE:

- Sistema di diagnostica e mitigazione continua (CDM) — Raccoglie informazioni sulle caratteristiche del dispositivo richiedente

- Sistema di conformità industriale — Codifica le regole delle politiche per aiutare a garantire la conformità con le normative applicabili come FISMA o HIPAA

- Flussi di intelligence sulle minacce — Forniscono informazioni sugli attacchi o sulle vulnerabilità pertinenti al processo di controllo degli accessi

- Registri di attività di rete e sistema — Registra informazioni sugli eventi all'interno della rete per migliorare il rilevamento delle minacce e misurare il comportamento anomalo

- Politiche di accesso ai dati — Definiscono le regole fondamentali che determinano quali soggetti sono autorizzati ad accedere a una determinata risorsa in un dato momento

- Il sistema di Security information and event management (SIEM) — Raccoglie e analizza dati da varie fonti per identificare minacce alla sicurezza

- Sistema di Identity Management — Gestisce i record di identità per gli account che richiedono l'accesso alle risorse

Quali sono le sfide nell'implementare Zero Trust?

Le principali sfide nell'implementazione di un modello Zero Trust includono le seguenti:

- Migrazione dai sistemi legacy — La maggior parte delle organizzazioni non può implementare Zero Trust da zero; invece, devono sostituire gradualmente i sistemi e i processi esistenti con alternative Zero Trust. Durante il periodo di migrazione, devono mantenere una forte sicurezza assicurando che i vecchi e i nuovi componenti lavorino insieme senza problemi.

- Costruire fonti di dati robuste — Un'altra sfida implementativa risiede nel raccogliere dati sufficienti da fornire al PE per abilitare decisioni di autenticazione affidabili. Questo richiede una conoscenza dettagliata degli asset aziendali, dei soggetti e dei processi aziendali.

- Protezione dei componenti delle policy — Per prevenire interruzioni nei processi di autenticazione e quindi nelle operazioni aziendali, le organizzazioni devono proteggere il PE, il PA e il PEP. Dovrebbero essere collocati in un ambiente sicuro o replicati in più ambienti. Inoltre, dovrebbero essere attentamente monitorati, con qualsiasi modifica alla configurazione registrata e sottoposta a revisione contabile.

- Favorire l'accettazione degli utenti — Poiché Zero Trust richiede la minimizzazione dei permessi e la richiesta di riautenticazione per le richieste di accesso più rischiose, gli utenti possono sperimentare frustrazione per i cambiamenti. Per ridurre la security fatigue, è importante fare attenzione a non rimuovere diritti di accesso di cui gli utenti hanno effettivamente bisogno e richiedere MFA solo quando è giustificato. Più in generale, promuovere una mentalità Zero Trust spiegando i benefici per la sicurezza. È anche utile chiarire il malinteso che "Zero Trust" significhi una mancanza di fiducia negli impiegati come persone; spiegare che si riferisce semplicemente a non fidarsi automaticamente di nessun dispositivo, sistema, utente o altra entità.

- Gestire il giusto livello di permessi – Ridurre i permessi non significa azzerarli, gli utenti avranno comunque un insieme di permessi una volta autenticati ma non dovrebbero ottenere tutti i permessi disponibili. Un rapporto Microsoft del 2023 evidenzia un rischioso divario tra i permessi concessi e quelli effettivamente utilizzati nel cloud, poiché le identità utilizzano solo l'1% dei permessi a loro concessi. Per gestire ciò, assicurati che il ruolo o i ruoli di un utente e i permessi concessi per quel ruolo siano ben gestiti e ridotti al minimo possibile. Inoltre, avere un processo in atto che permetta eccezioni giuste al momento o un modo autogestito e verificato di assegnare il diritto necessario renderà più semplici le operazioni di zero trust.

Conclusione

L'implementazione di un modello di sicurezza Zero Trust non è un compito rapido e semplice, ma i 7 pilastri del Zero Trust forniscono una solida base per identificare gli strumenti e i processi di cui hai bisogno. La buona notizia è che non devi implementarli tutti per vedere i benefici: ogni passo nella costruzione della tua architettura Zero Trust migliorerà la tua cybersecurity e la resilienza informatica.

Condividi su