Come controllare la cronologia di accesso degli utenti di Active Directory

Audit nativo vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

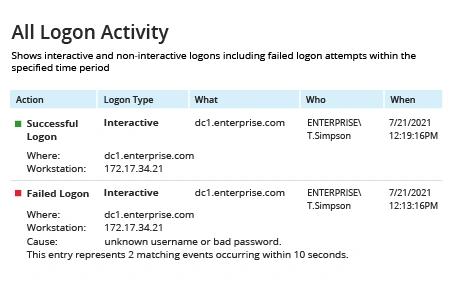

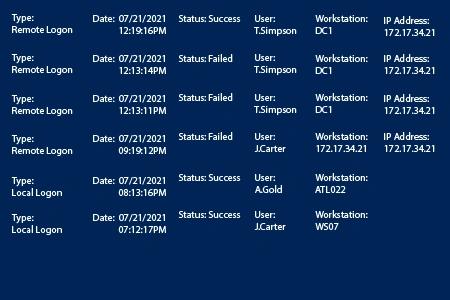

- Esegui Netwrix Auditor → Vai alla sezione “Reports” → Apri “Active Directory” → Vai a “Logon Activity” → A seconda degli eventi di accesso che desideri esaminare, seleziona “Successful Logons,” "Failed Logons" o “All Logon Activity” → Clicca su “View.”

- Rivedi il rapporto:

Native Auditing

Per abilitare l'Auditing degli accessi in Active Directory, segui i passaggi sottostanti.

- Sul controller di dominio, esegui la Console di gestione Criteri di gruppo (Premi Win+R -> Digita “GPMC.exe” -> Clicca su “Esegui”).

- Crea una nuova policy e collega questo nuovo GPO a un'unità organizzativa (OU) che contiene i computer in cui desideri tracciare l'attività degli utenti.

- Vai a Configurazione computer > Criteri > Impostazioni Windows > Impostazioni di sicurezza > Configurazione criteri di controllo avanzati > Criteri di controllo. Poi vai a ciascuno dei seguenti:

- Sistema > Modifica dello stato di sicurezza dell'audit — Impostare su “Successo”.

- Criteri di controllo > Accesso/Disconnessione — Impostare sia “Audit Logon” che “Audit Logoff” su “Successo” e “Fallimento”.

- Criteri di controllo > Accesso/Disconnessione > Controllo — Impostare “Altri eventi di accesso/disconnessione” su “Successo” e “Fallimento”.

Per controllare la cronologia di accesso degli utenti in Active Directory utilizzando Powershell, segui questi passaggi:

- Apri PowerShell ISE come amministratore

- Esegui lo script seguente, regolando il lasso di tempo:

# Find DC list from Active Directory

$DCs = Get-ADDomainController -Filter *

# Define time for report (default is 1 day)

$startDate = (get-date).AddDays(-1)

# Store successful logon events from security logs with the specified dates and workstation/IP in an array

foreach ($DC in $DCs){

$slogonevents = Get-Eventlog -LogName Security -ComputerName $DC.Hostname -after $startDate | where {($_.eventID -eq 4624) -or ($_.eventID -eq 4625) }}

# Crawl through events; print all logon history with type, date/time, status, account name, computer, and IP address if the user logged on remotely

foreach ($e in $slogonevents){

# Logon Successful Events

# Local (Logon Type 2)

if (($e.EventID -eq 4624 ) -and ($e.ReplacementStrings[8] -eq 2)){

write-host "Type: Local Logon`tDate: "$e.TimeGenerated "`tStatus: Success`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11]

}

# Remote (Logon Type 10)

if (($e.EventID -eq 4624 ) -and ($e.ReplacementStrings[8] -eq 10)){

write-host "Type: Remote Logon`tDate: "$e.TimeGenerated "`tStatus: Success`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11] "`tIP Address: "$e.ReplacementStrings[18]

}

# Logon Failed Events

# Local (Logon Type 2)

if (($e.EventID -eq 4625 ) -and ($e.ReplacementStrings[8] -eq 2)){

write-host "Type: Local Logon`tDate: "$e.TimeGenerated "`tStatus: Failed`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11]

}

# Remote (Logon Type 10)

if (($e.EventID -eq 4625 ) -and ($e.ReplacementStrings[8] -eq 10)){

write-host "Type: Remote Logon`tDate: "$e.TimeGenerated "`tStatus: Failed`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11] "`tIP Address: "$e.ReplacementStrings[18]

}}

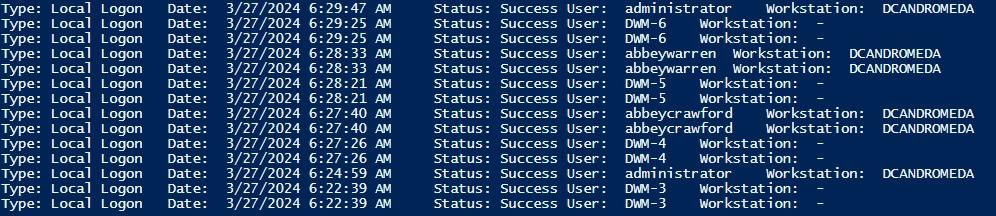

- Rivedi i risultati:

Ottieni la cronologia di accesso degli utenti di Active Directory con o senza script PowerShell

Quando si indagano blocchi di account, accessi sospetti o si eseguono audit regolari della gestione degli accessi, una delle prime cose da fare è esaminare l'attività degli utenti. Gli eventi di accesso possono spesso indicare immediatamente il problema e se l'utente sta accedendo a risorse appropriate. Perché questi dati siano disponibili, è necessario aver abilitato le politiche di audit appropriate sui computer di rete dove si desidera tracciare l'attività degli utenti.

L'auditing di Active Directory memorizza i dettagli della cronologia degli accessi degli utenti nei log degli eventi sui controller di dominio. Pertanto, l'opzione più diretta per ottenere gli accessi degli utenti è filtrare tutti gli eventi di Sicurezza nel Visualizzatore eventi di Windows e trovare l'account utente e il tipo di accesso desiderati. In Windows Server 2008 fino a Windows Server 2016, l'ID evento per un evento di accesso utente è 4624. Questi eventi contengono dati riguardanti l'utente di Active Directory, l'orario, il computer e il tipo di accesso utente. Se è necessario conoscere l'orario della sessione di accesso, è possibile collegare un evento agli ID evento di logoff 4634 e 4647 utilizzando l'ID di accesso (un numero unico tra i riavvii che identifica la sessione di accesso).

Un altro modo per ottenere queste informazioni con gli strumenti nativi è utilizzare PowerShell. Lo script PowerShell fornito sopra consente di ottenere un rapporto della cronologia degli accessi degli utenti senza dover cercare manualmente nei log di Windows. Quello script utilizza il comando principale per ottenere i log che è Get-EventLog. Tuttavia, eseguire uno script PowerShell ogni volta che è necessario un rapporto sulla cronologia degli accessi degli utenti può essere problematico, poiché il tempo di elaborazione può essere notevole, anche in piccoli ambienti AD.

Netwrix Auditor for Active Directory è un modo più semplice per monitorare l'attività degli utenti e rafforzare la sicurezza del vostro Active Directory e dei sistemi che dipendono da AD. Con questa soluzione, potete ottenere un rapporto chiaro e dettagliato sulla cronologia degli accessi di Active Directory per un utente specifico o per tutti gli utenti con solo pochi clic. Potete anche abbonarvi a questo rapporto, che verrà consegnato automaticamente via email secondo il vostro programma specifico. Questa piattaforma di sicurezza non si limita all'auditing degli accessi degli utenti; include una vasta gamma di rapporti preconfigurati, allarmi flessibili e una ricerca interattiva simile a Google che vi danno il potere di indagare rapidamente sugli incidenti e migliorare proattivamente la sicurezza in tutto il vostro ambiente IT on-premises, cloud o ibrido.

Condividi su