Come rilevare i tentativi di accesso falliti a VMware®

Netwrix Auditor for VMware

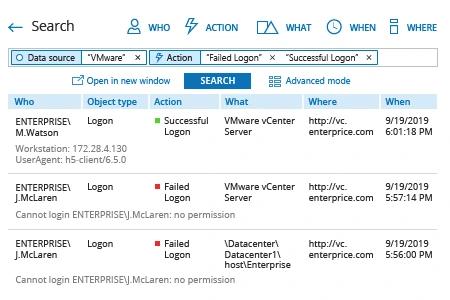

Esegui Netwrix Auditor → Clicca su Reports→ Scegli VMware→ Scegli All ESXi and vCenter Logon Activity→ Clicca su View.

Scopri di più su Netwrix Auditor for VMware

Soluzione nativa

Per elencare tutti i tentativi di accesso non riusciti

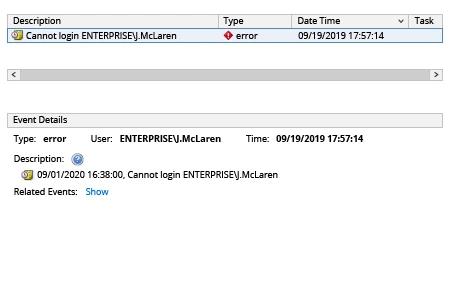

- Nel client VMware® vSphere®, mentre sei connesso a VMware® vCenter Server®, fai clic su Events nella sezione Gestione.

- Nel campo Description, Type or Target contains, digitare

cannot login

Verrà visualizzato un elenco dei recenti tentativi di accesso non riusciti con i seguenti dettagli:

- Il campo Descrizione elenca il nome utente e l'indirizzo IP da cui è stato tentato il collegamento.

- Se il tentativo di accesso fallito è stato effettuato su un host VMware® ESX®/VMware® ESXi™, il campo Target elencherà il nome host o l'indirizzo IP di ESX/ESXi. Il campo Target sarà vuoto se il tentativo di accesso fallito è stato verso vCenter Server.

Per segnalare eventi all'interno di un intervallo di date specifico

Nota: Questo metodo non distingue tra tentativi di accesso falliti agli host ESX/ESXi e tentativi di accesso falliti al vCenter Server.

- Nel vSphere Client, mentre sei connesso al vCenter Server, fai clic su File > Esporta > Esporta eventi.

- Inserisci un nome file e una posizione.

- Deseleziona le opzioni Warning e Information Severity.

- Seleziona un intervallo di date/orario.

- Fai clic su OK.

Nota: Questo processo potrebbe richiedere del tempo in ambienti di grandi dimensioni. Un indicatore di avanzamento viene mostrato nella parte inferiore della schermata di Esportazione Eventi. - Apri il file risultante in un editor di testo e cerca la voce cannot login per trovare i tentativi di accesso falliti.

Utilizzando VMware® Power CLI

Questo script di esempio genera un elenco di accessi non riusciti agli host ESX/ESXi gestiti da vCenter Server tra il 10/11/2019 e il 13/11/2019:

connect-viserver -server vCenter Server hostname

$hostevents = Get-VIEvent -start 10/11/2019 -finish 13/11/2019 -maxsamples 100000 | where-object {$_.Host.Name -notlike ""}

foreach ($event in $hostevents) {if ($event.fullFormattedMessage -match "Cannot login (.*)@(.*)") {Write-Host ("User " + $matches[1] + " failed to login to " + $event.Host.Name + " from " + $matches[2] + " at: " + $event.createdTime)} }

Esempio di output:

User root failed to login vm01.enterprise.com from 192.168.1.66 at: 12/11/2019 15:51:25

User jmclaren failed to login vm01.enterprise.com from 192.168.1.66 at: 12/11/2019 17:02:51

Da notare che:

- In ambienti di grandi dimensioni, l'elaborazione potrebbe richiedere del tempo.

- Se sospetti che non tutti i risultati vengano restituiti, imposta il parametro -maxsamples su un valore più alto.

- Gli eventi disponibili dipendono dalla vostra politica di conservazione. Se la vostra politica di conservazione è impostata per 10 giorni, i dati sui tentativi di accesso falliti di 20 giorni fa non saranno disponibili.

- È necessario disporre dei permessi adeguati per esportare gli eventi.

Condividi su