Come rilevare chi ha creato un account utente in Active Directory

Auditing nativo vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

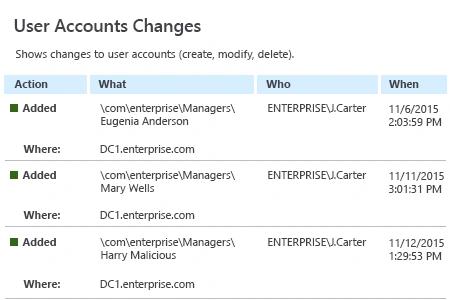

- Esegui Netwrix Auditor → Vai alla sezione "Rapporti" → Espandi la sezione "Active Directory" → Vai a "Modifiche Active Directory" → Seleziona "Modifiche Account Utente" → Clicca su "Visualizza".

- Imposta il filtro "Azioni" su "Aggiunto" → Clicca su "Visualizza Report".

Se desideri ricevere regolarmente questo rapporto via email, scegli semplicemente l'opzione "Iscriviti" e definisci il programma e i destinatari.

Auditing nativo

- Esegui gpmc.msc → apri "Criteri di Dominio Predefiniti" → Configurazione del computer → Criteri → Impostazioni di Windows → Impostazioni di sicurezza:

- Criteri locali → Criteri di controllo → Gestione account di controllo → Definisci → Successo.

- Registro eventi → Definire → Dimensione massima del registro di sicurezza a 1gb e Metodo di conservazione del registro di sicurezza su Sovrascrivi eventi secondo necessità.

- Apri ADSI Edit → Connetti a contesto di denominazione predefinito → clic destro su "DC=nome dominio" → Proprietà → Sicurezza (Scheda) → Avanzate → Controllo (Scheda) → Clicca "Aggiungi" → Scegli le seguenti impostazioni:

- Principale: Tutti; Tipo: Successo; Si applica a: Questo oggetto e tutti gli oggetti discendenti; Permessi: Crea tutti gli oggetti figlio → Fai clic su "OK".

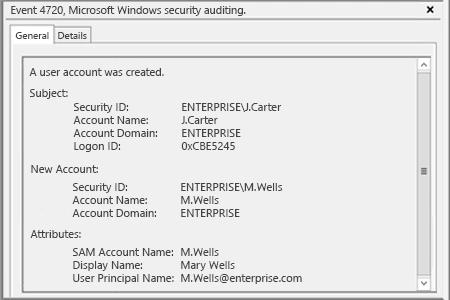

- Per definire quale account utente è stato creato, filtrare il Registro eventi di sicurezza per l'ID evento 4720.

Scopri di più su Netwrix Auditor for Active Directory

Monitora continuamente i cambiamenti per determinare rapidamente chi ha creato account utente AD

Gli individui malintenzionati che ottengono l'accesso amministrativo al vostro dominio Active Directory possono violare la sicurezza della vostra rete. Qualsiasi modifica alla password di un account utente effettuata da qualcuno diverso dal proprietario dell'account o da un amministratore IT potrebbe essere un segnale di un attacco all'account Active Directory. Un malintenzionato che ha rubato le credenziali amministrative e le ha utilizzate per cambiare la password di un account utente ha accesso completo all'account e può utilizzarlo per leggere, copiare ed eliminare dati in Active Directory. Di conseguenza, la vostra organizzazione può subire tempi di inattività del sistema, interruzioni aziendali o perdite di dati sensibili.

Monitorando attentamente i cambiamenti delle password, inclusi tutti i reset delle password in Active Directory, gli IT pro possono rilevare attività sospette e risolvere problemi per fermare gli attaccanti prima che sia troppo tardi. Netwrix Auditor for Active Directory fornisce report predefiniti che mostrano quali account hanno avuto cambiamenti di password, permettendo agli amministratori IT di mantenere questi cambiamenti sotto stretto controllo. Inoltre, l'applicazione fornisce dettagli su ogni reset della password dell'utente, così puoi facilmente vedere chi ha reimpostato una password di un utente in Active Directory e quando e dove è stata effettuata la modifica.

Condividi su