Come ottenere l'appartenenza al gruppo di utenti AD con o senza PowerShell

SNative Solution vs. Netwrix Auditor per Active Directory

Netwrix Auditor per Active Directory

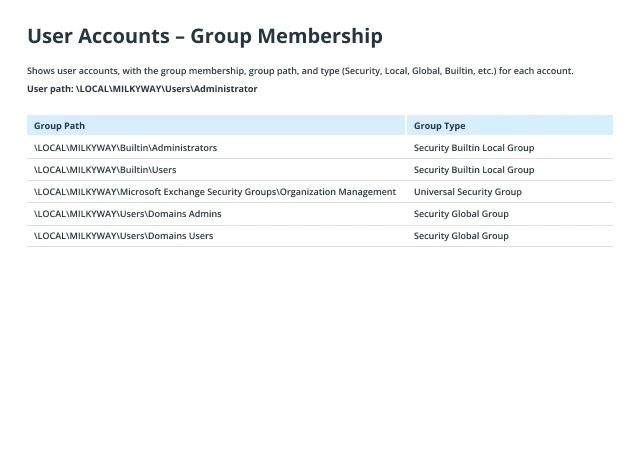

- Esegui Netwrix Auditor → Vai alla sezione "Rapporti" → Espandi la sezione "Active Directory" → Vai a "Active Directory - Stato nel Tempo" → Seleziona "Account Utente - Appartenenza a Gruppi"→ Clicca 'Visualizza'. Puoi anche cercare l'appartenenza a gruppi per un utente specifico.

- Per salvare il rapporto, clicca sul pulsante "Esporta" → Scegli un formato dal menu a discesa → Clicca "Salva".

Native Solution

- Apri il PowerShell ISE.

Se non hai il modulo Active Directory installato sulla tua macchina Windows, devi scaricare il pacchetto Remote Server Administration Tools (RSAT) corretto per il tuo sistema operativo.

Per attivare il modulo, usa il comando import-module ActiveDirectory da un prompt di PowerShell elevato. - Esegui uno degli script PowerShell seguenti, specificando il nome dell'account utente AD (samaccountname) di tuo interesse e il percorso per l'esportazione.

Import-Module ActiveDirectory

$UserName = “Administrator“

$ReportPath = “C:\data\ADUserGroups.csv“

Get-ADPrincipalGroupMembershipwindows $Username | select name, groupcategory, groupscope | export-CSV C:\data\ADUserGroups.csv

- Get-ADPrincipalGroupMembership cmdlet retrieves Active Directory group membership for the specified user. It displays information about each group, including the name, category (Security or Distribution), and scope (Global, Universal, or Domain Local). This cmdlet looks directly into the group’s memberOf property. The above script will generate output as a CSV file, using the export-CSV cmdlet with pipeline symbol, and open the file in MS Excel.

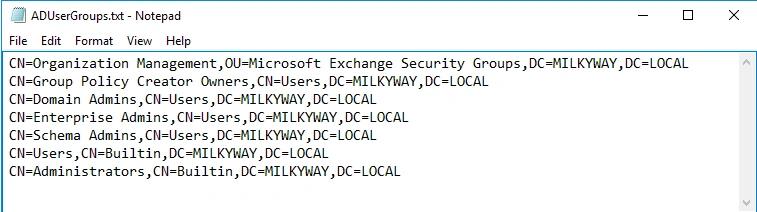

- Il cmdlet Get-ADUser in Windows PowerShell può recuperare informazioni sugli utenti di Active Directory. Ti permette di interrogare molti attributi degli oggetti utente memorizzati in Active Directory. Questo cmdlet funziona anche per qualsiasi partizione AD o un'istanza di AD LDS (Lightweight Directory Services). Lo script sottostante utilizza il parametro -Properties e MemberOf come valori per ottenere un elenco di gruppi in formato LDIF contenente i nomi distinti dei gruppi. Questo metodo non è adatto per la generazione di report poiché fornisce l'output in un formato di nome distinto per impostazione predefinita:

Import-Module ActiveDirectory

$UserName = “Administrator“

$ReportPath = “C:\data\ADUserGroups.txt“

#-Il parametro Identity può essere utilizzato, oppure si può fornire solo il valore come $UserName

(Get-ADUser $UserName –Properties MemberOf | Select MemberOf).MemberOf |Out-File -FilePath $reportpath

Se l'utente Windows che ha effettuato l'accesso non dispone dei privilegi per eseguire lo script, è necessario fornire le credenziali alternative per eseguire lo script tramite il parametro -Credential, che fornisce l'autenticazione per PowerShell.

Scopri di più su Netwrix Auditor for Active DirectoryOttieni il rapporto sull'appartenenza ai gruppi di utenti AD senza dover smanettare con PowerShell

Il principio del minimo privilegio richiede di limitare i diritti di accesso degli utenti agli asset specifici di cui hanno bisogno per svolgere il loro lavoro quotidiano. Rimuovendo i permessi non necessari, si rafforza la sicurezza e si riduce la superficie di attacco limitando i danni che possono essere causati se un utente decide di abusare dei propri diritti di accesso o se l'account viene compromesso da attaccanti o malware.

Per applicare questa best practice con strumenti nativi, puoi o rivedere manualmente le proprietà degli oggetti utente in ADUC o ottenere dati sulla appartenenza ai gruppi AD utilizzando script PowerShell per generare report che dettaglino nomi specifici di gruppi locali di dominio (come EnterpriseAdmins e Domain Administrators) e controllare manualmente a quali gruppi appartiene un determinato account utente. Tuttavia, entrambe le opzioni consumano il tuo prezioso tempo. Inoltre, esaminare le liste di appartenenza ai gruppi di Active Directory può essere oneroso, specialmente in ambienti complessi a causa dell'alto numero di gruppi di sicurezza e gruppi nidificati. In aggiunta a ciò, se vuoi filtrare il tuo report o aggiungere più dettagli, avrai bisogno di maggiore competenza nella scrittura di script PowerShell e nei parametri dei cmdlet.

Con Netwrix Auditor per Active Directory, bastano pochi clic per ottenere un rapporto comprensibile arricchito con tutti i dettagli necessari per verificare a quali gruppi appartiene un determinato utente. È possibile esportare facilmente i risultati in formato CSV o PDF e inviarli ai responsabili dei dipartimenti per la revisione. È possibile anche impostare abbonamenti per sé stessi e per altri dipendenti che devono partecipare a revisioni periodiche delle autorizzazioni; queste persone lo riceveranno automaticamente secondo il programma che si specifica, senza alcuno sforzo aggiuntivo.

Condividi su