Come visualizzare i log di AD in Event Viewer o Netwrix Auditor

Soluzione nativa vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

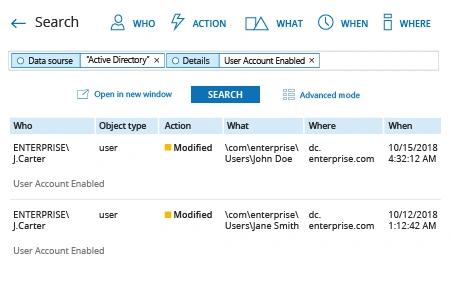

- Esegui Netwrix Auditor → Vai su “Ricerca” → Clicca su “Modalità avanzata” se non selezionata → Imposta i seguenti filtri:

- Filtro = “Origine dati”

Operatore = “Uguale”

Valore = “Active Directory” - Filtro = “Dettagli”

Operatore = “Contiene”

Valore = “Account utente abilitato”

- Filtro = “Origine dati”

- Fai clic sul pulsante “Cerca” e controlla il tuo rapporto.

Soluzione nativa

Per registrare gli eventi AD devi prima configurare l'auditing:

- Apri la console Gestione Criteri di gruppo (gpmc.msc) su qualsiasi controller di dominio nel dominio di destinazione → Fai clic su Start → Vai a Strumenti di amministrazione di Windows (Windows Server 2016) o Strumenti di amministrazione → Scegli Gestione Criteri di gruppo.

- Vai a Domain Controllers. Fai clic con il pulsante destro del mouse sulla policy del controller di dominio effettivo e seleziona Modifica.

- Nell'Group Policy Management Editor, scegli Configurazione del computer → Vai a Criteri → Vai a Impostazioni di Windows → Vai a Impostazioni di sicurezza → Vai a Criteri locali → Vai a Criteri di controllo. Imposta i seguenti criteri di controllo:

- Verifica della gestione degli account: "Successo"

- Verifica l'accesso al servizio di directory: "Successo"

- Audit degli eventi di accesso: "Success" e "Failure"

In alternativa, puoi impostare le politiche di audit avanzate: Nel Group Policy Management Editor, espandi Configurazione del computer → Vai a Criteri → Vai a Impostazioni di Windows → Vai a Impostazioni di sicurezza → Vai a Configurazione della politica di audit avanzata → Vai a Politiche di audit. Imposta le seguenti politiche di audit:

- Gestione degli account

- Audit Computer Account Management: "Successo"

- Audit Distribution Group Management: "Successo"

- Audit Security Group Management: "Successo"

- Audit User Account Management: "Successo"

- Accesso DS

- Verifica l'accesso al servizio di Directory: "Successo"

- Accesso/Disconnessione

- Registro di controllo del logoff: "Successo"

- Registro di controllo accessi: "Successo"

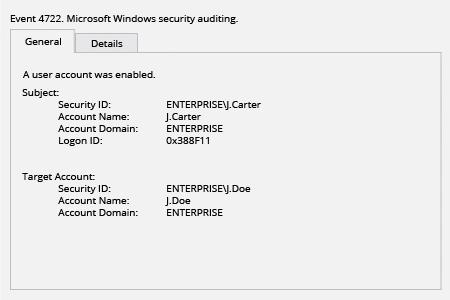

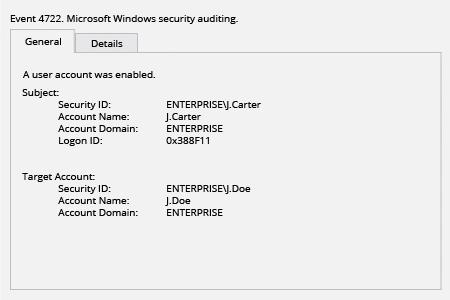

Ogni tipo di evento nel registro ha il proprio ID evento. Qui sotto cerchiamo l'evento “un account utente è stato abilitato”.

- Fai clic con il tasto destro su Start → Scegli Visualizzatore eventi.

- Clicca Windows logs → Scegli il registro Security.

- Fai clic su “Filter Current Log”.

- Specifica l'ID evento “4722” e fai clic su OK.

- Rivedi i risultati.

Tieni d'occhio le modifiche al tuo Active Directory

Active Directory (AD) è fondamentale per la gestione degli account, inclusi sia gli account computer che utente. In particolare, il servizio Active Directory ti consente di controllare l'accesso ai dati e alle applicazioni sui tuoi file server e altri componenti della tua rete. Pertanto, è cruciale tenere traccia delle modifiche al tuo Active Directory e individuare tempestivamente qualsiasi attività malevola o impropria per garantire la sicurezza della tua infrastruttura e dei dati. Ad esempio, è necessario monitorare le modifiche ai tuoi GPO.

Event Viewer è la soluzione nativa per la revisione dei log di sicurezza. È gratuito e incluso nel pacchetto degli strumenti amministrativi di ogni sistema Microsoft Windows. Dopo aver abilitato l'auditing di Active Directory, Windows Server scrive gli eventi nel log Security del controller di dominio. Il registro degli eventi di sicurezza registra le seguenti informazioni:

- Azione intrapresa

- L'utente che ha eseguito l'azione

- Il successo dell'evento e gli eventuali errori che si sono verificati

- L'orario in cui si è verificato l'evento

È possibile esportare eventi dal Visualizzatore eventi. Tuttavia, diversi tipi di eventi hanno schemi differenti, il che complica l'analisi del file di audit degli eventi. Inoltre, il Visualizzatore eventi richiede agli amministratori di imparare i numeri di ID evento specifici che desiderano cercare o filtrare, complicando ulteriormente il monitoraggio delle modifiche agli oggetti AD. Ad esempio, l'articolo sopra mostra come filtrare i log per l'evento “un account utente è stato abilitato”.

Inoltre, le soluzioni di auditing native non forniscono la visibilità completa di cui hai bisogno. I dati sono difficili da leggere a causa della mancanza di formattazione e delle descrizioni criptiche. Oltre a ciò, la ricerca nel registro eventi è lenta: anche con la dimensione predefinita del registro, dovrai spendere molto tempo in attesa che la ricerca finisca, il che ritarderà la tua risposta alle minacce.

A differenza delle soluzioni native, Netwrix Auditor for Active Directory offre allarmi e report preconfigurati e personalizzabili che traducono i dati degli eventi dai log di Active Directory in un formato chiaro e di facile lettura. Invece di passare ore a setacciare i file di log con Event Viewer, Netwrix Auditor ti fornisce i dati di cui hai bisogno in modo rapido e semplice, aiutando ad accelerare la risposta alle minacce e a semplificare la preparazione per le verifiche di conformità.

Condividi su