Verwendung der Protected Users Group gegen Bedrohungen

Feb 20, 2015

Microsoft führte die Gruppe „Protected Users“ in Windows Server 2012 R2 und Windows 8.1 ein, und sie ist darauf ausgelegt, Konten, die Mitglieder der Gruppe sind, insbesondere vor pass-the-hash attacks zu schützen, indem die Verwendung von NT LAN Manager (NTLM), einem veralteten Authentifizierungsprotokoll, das in Windows aus Gründen der Abwärtskompatibilität noch vorhanden ist, deaktiviert wird.

Die zusätzlichen Schutzmaßnahmen werden nur bereitgestellt, wenn sich Benutzer bei Windows Server 2012 R2 oder Windows 8.1 anmelden, und die vollständige Liste der Verteidigungsmaßnahmen erfordert, dass die Domänenfunktionsebene auf Windows Server 2012 R2 (oder höher) eingestellt ist.

Protected Users ist in erster Linie für die Verwendung mit Domain- und Unternehmensadministrator-Konten vorgesehen, die besonders anfällig für Angriffe sind, da sie bei Kompromittierung weitreichenden Zugriff auf Systeme bieten. Das soll nicht heißen, dass andere Benutzerkonten, die als Ziel betrachtet werden könnten, nicht zu Protected Users hinzugefügt werden können. Aber aufgrund der strengen Einschränkungen, die für Mitglieder von Protected Users gelten, ist es unerlässlich, vorher gründliche Tests durchzuführen.

Es gibt keine Umgehungen für die Einschränkungen, daher ist es ratsam sicherzustellen, dass, wenn Sie vorhaben, hochprivilegierte Konten wie Domain- und Unternehmensadministratoren hinzuzufügen, mindestens eines, das nicht für reguläre Verwaltungsaufgaben verwendet wird, außerhalb der Gruppe bleibt.

Folgende Schutzmaßnahmen sind für Mitglieder der Gruppe Protected Users aktiviert, wenn sie sich von einem unterstützten Gerät anmelden:

- Gespeicherte Anmeldeinformationen sind blockiert. Ein Domaincontroller muss verfügbar sein, um den Benutzer zu authentifizieren

- Langfristige Kerberos-Schlüssel können nicht zum Einloggen verwendet werden

- Klartext-Passwörter werden für die Windows-Digest-Authentifizierung oder die standardmäßige Anmeldeinformationsdelegierung (CredSSP) nicht zwischengespeichert, selbst wenn die entsprechenden Richtlinien aktiviert sind

- Die NTLM-Einwegfunktion (NTOWF) ist blockiert

Wenn die funktionale Domänenebene auf Windows Server 2012 R2 oder höher eingestellt ist, werden zusätzliche Schutzmaßnahmen aktiviert:

- Kerberos-Ticket-Granting-Tickets (TGT) können nicht für eine längere Zeit als eine 4-Stunden-Time-to-Live (TTL) Periode erneuert werden

- NTLM ist blockiert

- Data Encryption Standard (DES) und RC4 dürfen nicht für die Kerberos-Pre-Authentifizierung verwendet werden

- Eingeschränkte und uneingeschränkte Delegation wird blockiert

Wenn DES und RC4 blockiert sind, müssen alle Domain-Controller (DC) Windows Server 2008 (oder neuer) ausführen, und bevor Benutzer zu Protected Users hinzugefügt werden, sollten ihre Passwörter an einem Windows Server 2008 DC geändert werden, damit die AES-Schlüssel in Active Directory gespeichert werden.

Ich kann die Gruppe der geschützten Benutzer in meinem Domain nicht sehen

Wenn Sie in Ihrer Domäne nicht über die Gruppe Protected Users verfügen, müssen Sie sicherstellen, dass mindestens ein Windows Server 2012 R2 DC vorhanden ist und die Rolle des Primary Domain Controller (PDC) Emulator Flexible Single Master Operation (FSMO) auf einen Windows Server 2012 R2 DC übertragen wird. Bei Bedarf kann die PDC-Rolle wieder an ihren ursprünglichen Ort zurückübertragen werden.

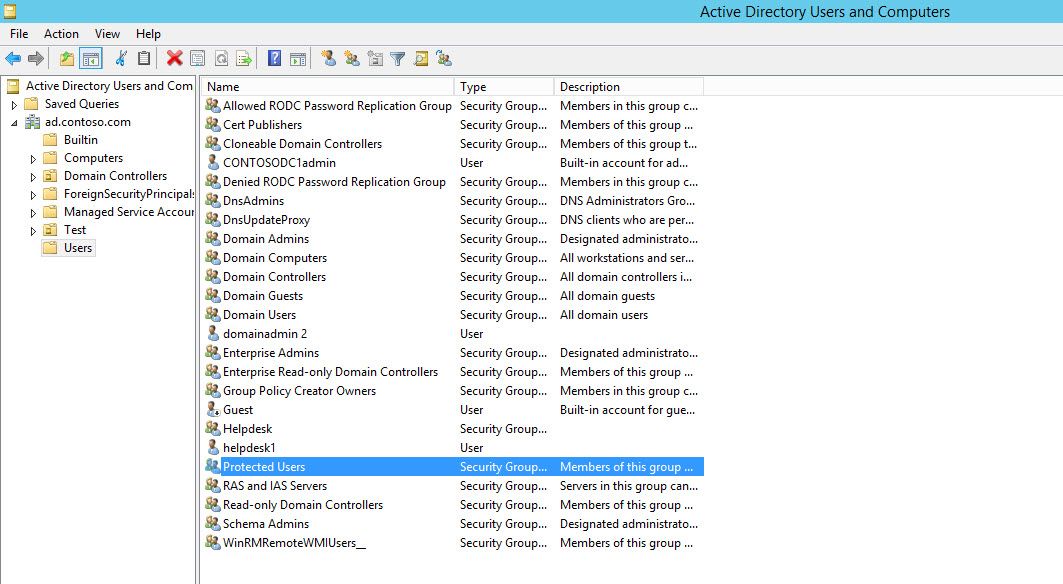

Um zu überprüfen, ob Sie die Gruppe Protected Users in Ihrer Domäne haben, melden Sie sich als Domänenadministrator bei Windows Server 2012 R2 an:

- Öffnen Sie den Server Manager über den Start-Bildschirm

- Wählen Sie Active Directory Users and Computers aus den Tools

- Im linken Bereich erweitern Sie Ihre Domain und klicken auf Users.

Wenn Protected Users in der Domäne vorhanden ist, sollten Sie es rechts sehen. Benutzer können zu Protected Users hinzugefügt werden, wie Sie sie zu jeder AD-Gruppe hinzufügen würden. Zum Beispiel mit PowerShell, um das Benutzerkonto admin1 hinzuzufügen:

Add-ADGroupMember –Identity 'Protected Users' –Members admin1

Um die PDC-Emulator-FSMO-Rolle auf einen Windows Server 2012 R2 DC zu übertragen, melden Sie sich mit einem Domänenadministrator-Konto am DC an und öffnen Sie eine PowerShell-Eingabeaufforderung über das Symbol in der Taskleiste des Desktops. Geben Sie nun den folgenden Befehl ein und drücken Sie ENTER, ersetzen Sie dabei DC6 mit dem Namen des Windows Server 2012 R2 DC:

Move-AdDirectoryServerOperationMasterRole -Identity DC6 –OperationMasterRole pdcemulator

Wenn Sie den neuen oder ursprünglichen Speicherort der PDC-Emulator-FSMO-Rolle bestätigen möchten, führen Sie den untenstehenden Befehl aus und ersetzen Sie ad.contoso.com durch den Namen Ihrer AD-Domäne:

Get-AdDomain ad.contoso.com | Format-List pdcemulator

Netwrix Directory Manager

Teilen auf

Über den Autor

Erfahren Sie mehr zu diesem Thema

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?

Quantitative Risikoanalyse: Jährliche Verlust Erwartung