Was sind ephemere Konten und wie schützen sie gegen Angreifer?

Aug 25, 2021

Warum herkömmliche Privileged Access Management-Lösungen zu kurz greifen

Vor zwei Jahrzehnten stand „Privileged Access Management“ für Privileged Account Management, da PAM-Software darauf abzielte, privilegierte Konten mit erhöhtem Zugriff auf kritische Ressourcen zu sichern, in der Regel durch die Verwendung eines Passwort-Tresors. Im Laufe der Jahre entwickelte sich die PAM-Software weiter, indem Proxy-Server verwendet wurden, um diese im Tresor verwahrten Passwörter zu verwalten, und „PAM“ wurde zu einem Begriff für Privileged Access Management.

Trotz dieser Änderung in der Terminologie belassen traditionelle Privileged Access Management (PAM) Lösungen Organisationen immer noch mit Dutzenden oder Hunderten von ständigen Konten, die Admin- oder andere erhöhte Privilegien haben. Tatsächlich haben wir Tausende von Netzwerken analysiert und festgestellt, dass die meisten 3–5 Admin-Konten pro physischen Admin-Benutzer haben. Das bedeutet, dass eine Umgebung mit 25 Admins leicht 75–125 ständige Admin-Konten haben könnte!

Ausgewählte verwandte Inhalte:

Diese ständigen Admin-Konten sind anfällig für Missbrauch durch ihre Besitzer und da sie die Schlüssel zu Ihrem Königreich sind (d.h. Ihre Active Directory und Domain-Controller), sind sie ein bevorzugtes Ziel von Angreifern. Darüber hinaus kann jede Verwendung eines privilegierten Kontos Artefakte hinterlassen (z.B. Kerberos-Tickets) im Speicher der Computer, in die sie sich einloggen, welche Angreifer für laterale Bewegungen nutzen können.

Der einzige Weg, diese Risiken zu minimieren, besteht darin, so viele ständige Berechtigungen wie möglich zu entfernen und alle Artefakte aufzuräumen, die nach der Verwendung von privilegierten Konten zurückbleiben. Hier kommen ephemeral accounts ins Spiel.

Wie ephemere Konten das Kernproblem von Privileged Access Management lösen

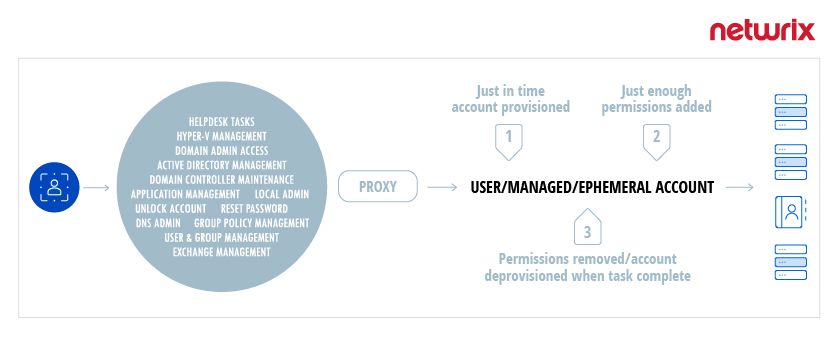

Ephemeral Accounts sind Konten, die nur für kurze Zeit existieren, während sie aktiv genutzt werden, um eine autorisierte Aufgabe auszuführen. In Netwrix SbPAM werden diese Konten als Activity Tokens bezeichnet, und sie werden genau zum richtigen Zeitpunkt und mit genau den benötigten Berechtigungen erstellt, um die administrative Aufgabe zu erledigen. Sobald die Aufgabe abgeschlossen ist, werden sowohl das Activity Token als auch alle von ihm erstellten Artefakte gelöscht.

Das Schöne an Activity Tokens ist, dass sie, wenn sie nicht verwendet werden, nicht „stehend“ in der Umgebung verbleiben und somit anfällig für Angriffe sind – was die Angriffsfläche einer Umgebung drastisch reduziert.

Für alltägliche administrative Aufgaben bietet Netwrix SbPAM einen sicheren Mechanismus, um Administratoren Zugang zu den benötigten Ressourcen zu geben, ohne den Mehraufwand oder komplexe Zugriffsrichtlinien traditioneller PAM-Lösungen. So funktioniert der Prozess:

- Wenn ein Administrator eine Aufgabe ausführen muss, erstellt Netwrix SbPAM ein Activity Token.

- Netwrix SbPAM fügt dem Aktivitätstoken gerade genug Berechtigungen hinzu, um die Aufgabe zu erfüllen.

- Der Benutzer ist mit dem entsprechenden Server verbunden, um die Aufgabe auszuführen, und alle Aktivitäten werden aufgezeichnet und sind für die spätere Wiedergabe verfügbar.

- Sobald die Aufgabe abgeschlossen ist, löscht SbPAM das Activity Token und alle Artefakte, wie zum Beispiel Kerberos-Tickets, die während der Sitzung erstellt wurden.

Das Ziel dieses Ansatzes ist zero standing privilege — die vollständige Entfernung aller verwundbaren privilegierten Konten mit Ausnahme von integrierten Konten, die nicht entfernt werden können.

Erhalten Sie einen kostenlosen Bericht:

Wie ephemere Konten das Risiko drastisch reduzieren

Angreifer versuchen, privilegierte Konten zu kompromittieren, da diese Konten es ihnen ermöglichen, sich seitlich durch das Netzwerk zu bewegen, um sensible Daten zu stehlen und Zugang zu wichtigen Systemen zu erhalten, um Hintertüren zu platzieren oder Angriffe zu starten, einschließlich ransomware.

Mit Zero Standing Privilege, werden Angreifer, die es schaffen, durch Kompromittierung gewöhnlicher Benutzeranmeldeinformationen in ein Netzwerk zu gelangen, in ihrem Bestreben, ihre Privilegien zu erhöhen und sich seitwärts zu bewegen, behindert. Daher ist das Risiko für die Organisation, einen Data Breach oder eine Ransomware-Infektion zu erleiden, wesentlich geringer.

Netwrix Privileged Access Management-Lösung – Netwrix SbPAM

Privileged Access Management-Tools haben sich als wesentliche Bestandteile von Informationssicherheits- und Compliance-Programmen erwiesen, dennoch bleibt der Missbrauch von privilegierten Konten ein hartnäckiges Problem, trotz der weitverbreiteten Nutzung von Passwort-Tresoren.

Netwrix’ Ansatz für Privileged Access Management (PAM) schließt die Lücken und überwindet die Herausforderungen traditioneller PAM-Lösungen, indem es umfassende Einblicke in den privilegierten Kontenbestand einer Organisation bietet, chirurgische Kontrolle über die Nutzung von privilegierten Konten ermöglicht und effektiv dazu beiträgt, die Bedrohungsfläche und die durch privilegierte Konten ermöglichten lateralen Bewegungsangriffe zu reduzieren.

Teilen auf

Erfahren Sie mehr

Über den Autor

Dan Piazza

Product Owner

Dan Piazza ist ehemaliger Technical Product Manager bei Netwrix, zuständig für Privileged Access Management, Auditing von Dateisystemen und Lösungen zur Überwachung sensibler Daten. Seit 2013 arbeitet er in technischen Rollen, mit einer Leidenschaft für Cybersicherheit, Datenschutz, Automatisierung und Programmierung. Bevor er seine aktuelle Position antrat, war er als Product Manager und Systems Engineer für ein Unternehmen im Bereich Datenspeichersoftware tätig, wo er sowohl Software- als auch Hardware-B2B-Lösungen verwaltete und implementierte.

Erfahren Sie mehr zu diesem Thema

7 beste CyberArk-Alternativen im Jahr 2026

Teams-Ausbreitung: Verwaltung der Proliferation von Microsoft Teams

Windows Defender Credential Guard zum Schutz von Privileged Credentials verwenden

Was ist Microsoft LAPS: Wie können Sie dessen Sicherheit verbessern?

RBAC vs ABAC: Welches soll man wählen?