Wie ich Domain-Admin über SafeNet Agent für die Windows-Anmeldung über ESC1 erhielt

Feb 2, 2026

Netwrix stellte fest, dass die Versionen 4.0.0–4.1.2 des SafeNet Agent für Windows Logon standardmäßig eine unsichere AD CS-Zertifikatvorlage erstellen, die einen ESC1-Pfad ermöglicht, der es jedem authentifizierten Benutzer erlaubt, sich zum Domain-Administrator zu erhöhen.. Thales hat das Problem in Version 4.1.3 behoben, indem die Zertifikatsanmeldung auf das NDES-Dienstkonto beschränkt wurde.

Beschreibung

Netwrix Sicherheitsforschung berichtete kürzlich über ein Sicherheitsrisiko im Zusammenhang mit SafeNet Agent for Windows Logon Versionen 4.0.0, 4.1.1, und 4.1.2. Das Agent-Design basiert auf einer Zertifikatvorlage in den Active Directory-Zertifizierungsdiensten (AD CS), und die Konfiguration dieser Vorlage erstellt einen ESC1-Pfad. Dies ermöglicht authentifizierten Benutzern, sich zum Domänenadministrator zu erhöhen, obwohl die Vorlage für die Unterstützung der passwortlosen Windows-Anmeldefunktion vorgesehen ist.

SafeNet Agent für Windows-Anmeldung ist eine leichtgewichtige Komponente, die auf Windows-Maschinen installiert wird, um die Anmeldesicherheit mit Multi-Faktor-Authentifizierung (MFA) zu stärken. Es hilft sicherzustellen, dass sensible Ressourcen nur von autorisierten Benutzern zugegriffen werden, und sichert Desktop-Anwendungen und Prozesse, die auf CredUI angewiesen sind. Dadurch soll eine sichere und konsistente Anmeldeerfahrung für Endbenutzer bereitgestellt werden. Passwortlose Windows-Anmeldung, die auf SafeNet Agent für Windows-Anmeldung basiert, beseitigt die Notwendigkeit von Passwörtern beim Zugriff auf die Maschine und andere Ressourcen. Passwortlose Windows-Anmeldung verwendet MFA basierend auf X.509 (PKI)-Zertifikaten und ist als Einstiegspunkt für Organisationen konzipiert, die ihren Weg zur passwortlosen Authentifizierung beginnen. Es hilft, Anrufe beim Helpdesk für Passwortzurücksetzungen zu reduzieren, bietet den Mitarbeitern eine reibungslosere Anmeldeerfahrung, die die Produktivität unterstützt, und bereitet die Umgebung auf eine breitere Einführung von passwortloser und moderner Authentifizierung vor.

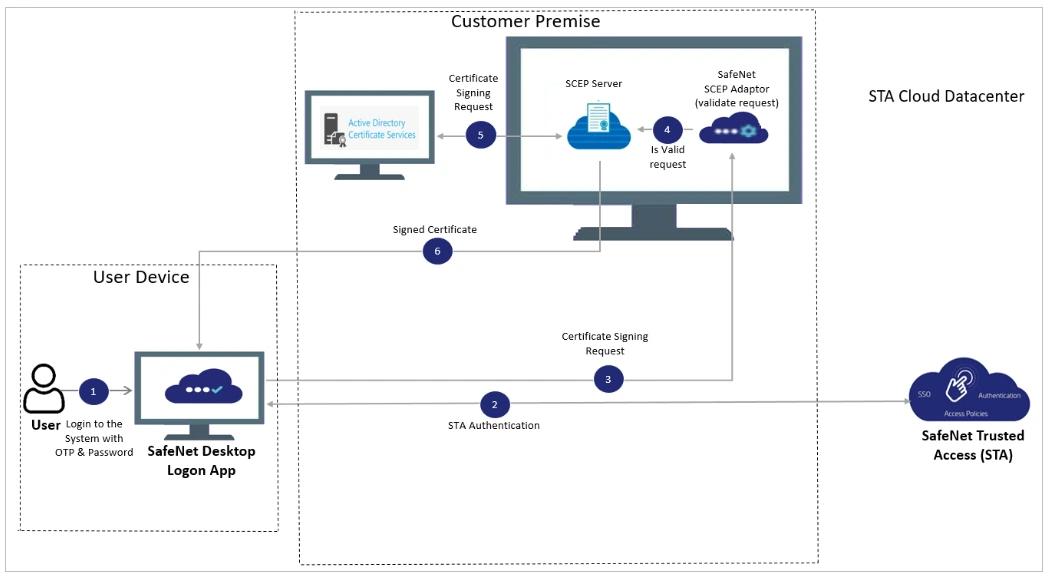

Hier ist ein Architekturdiagramm auf hoher Ebene der Passwortlosen Windows-Anmeldelösung und wie ihre Komponenten interagieren.

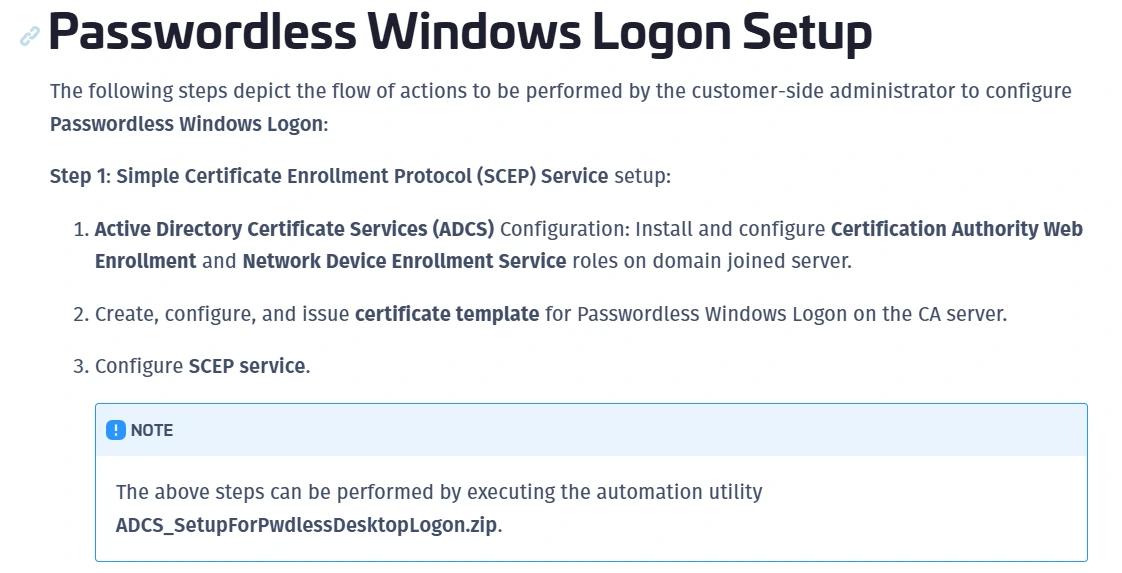

Wie bereits erwähnt, erfordert die Installation einen AD CS und die Erstellung einer Zertifikatvorlage, um die passwortlose Anmeldung zu ermöglichen. Thales stellt auch eine ZIP-Datei in der offiziellen Dokumentation zur Verfügung, die zwei PowerShell-Skripte zur Automatisierung dieser Aufgaben enthält.

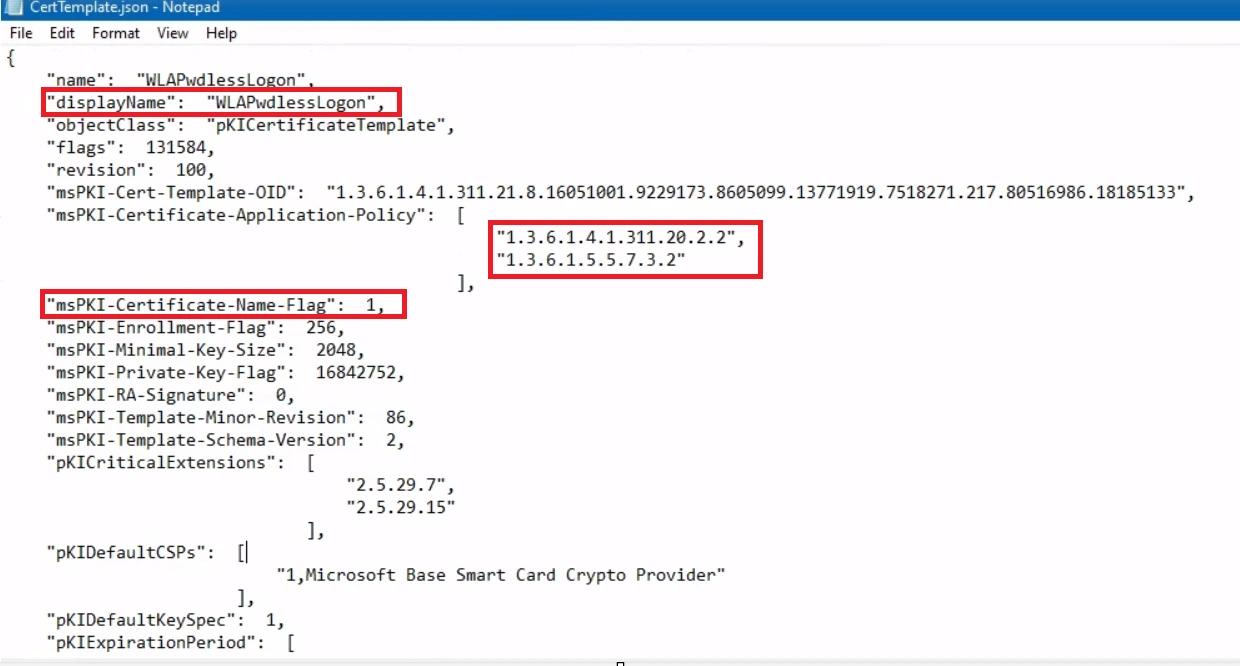

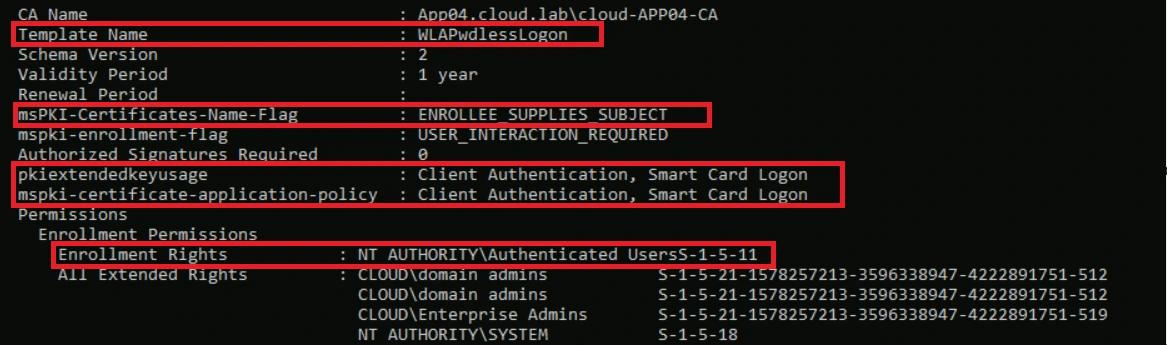

Wenn wir die ZIP-Datei extrahieren, die mit der Installation kommt, finden wir eine interessante JSON-Datei namens CertTemplate.json, die verwendet wird, um die Zertifikatvorlage zu automatisieren und auszufüllen. Das erste, was auffiel, war die Reihe von Extended Key Usages, die die Authentifizierung ermöglichen, kombiniert mit msPKI-Certificate-Name-Flag auf 1, was die ENROLLEE_SUPPLIES_SUBJECT Flagge aktiviert. Wenn Sie mit AD CS-Missbrauch vertraut sind, deutet diese Konfiguration stark auf ein ESC1-Problem hin.

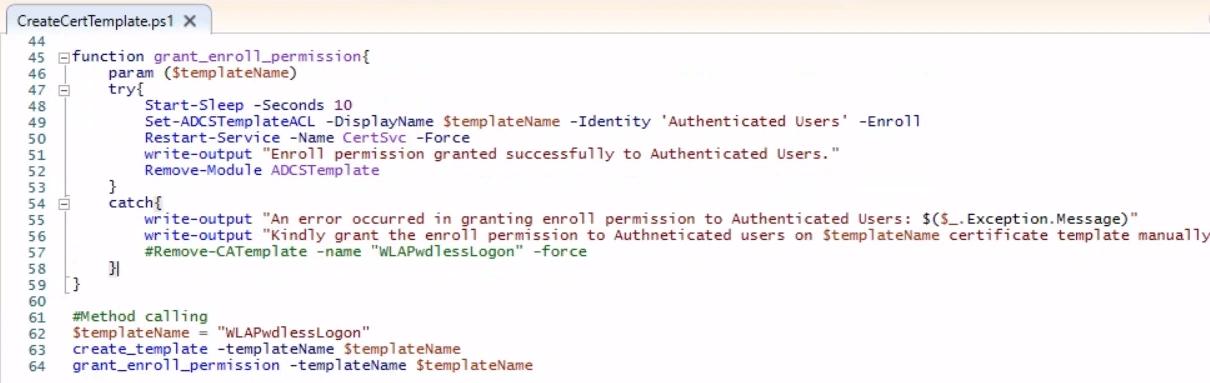

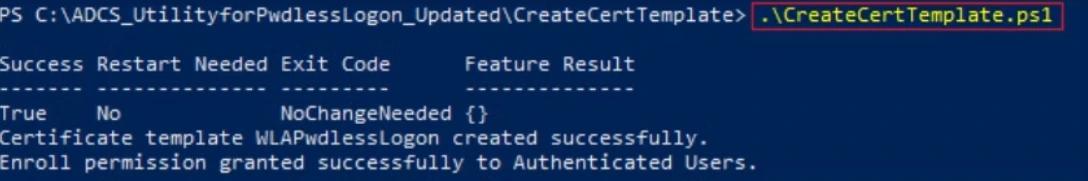

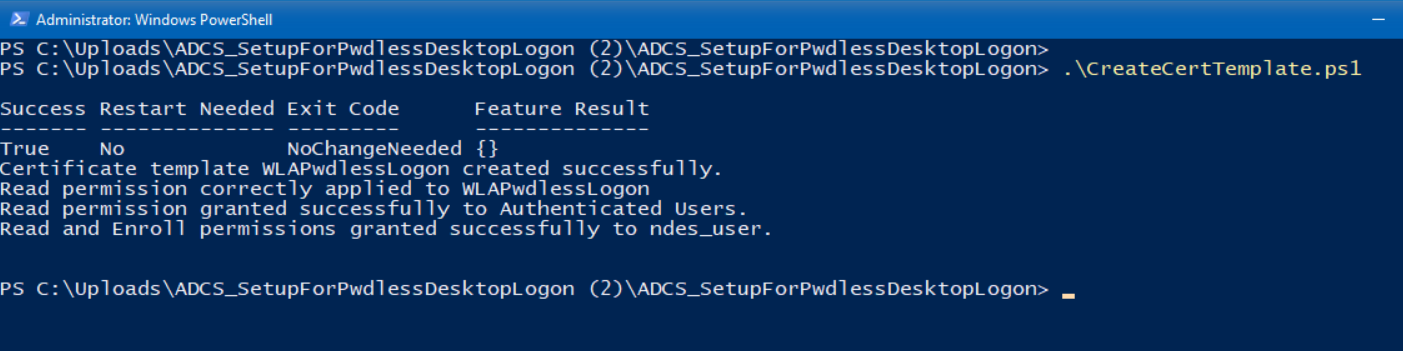

Dieses Skript installiert die erforderlichen Active Directory- und AD CS-PowerShell-Tools und erstellt dann eine neue AD CS-Zertifikatvorlage mit dem Namen WLAPwdlessLogon unter Verwendung der Einstellungen aus CertTemplate.json und veröffentlicht sie. Danach gewährt es der Gruppe Authenticated Users die Berechtigung zur Registrierung auf der Vorlage und startet den Dienst für Zertifizierungsdienste neu.

Das Ausführen des PowerShell-Skripts in unserem Labor bestätigt, dass die Vorlage erstellt wird und dass authentifizierte Benutzer die Berechtigung zur Anmeldung erhalten.

Nachdem wir die Zertifikatvorlage veröffentlicht hatten, überprüften wir, ob sie tatsächlich anfällig war, indem wir Certify.exe ausführten, um unsichere Vorlagen aufzulisten. Die Ausgabe zeigt, dass alle ESC1-Bedingungen erfüllt sind, was bedeutet, dass diese Vorlage es jedem authentifizierten Benutzer ermöglicht, auf Domain Admin zu eskalieren.

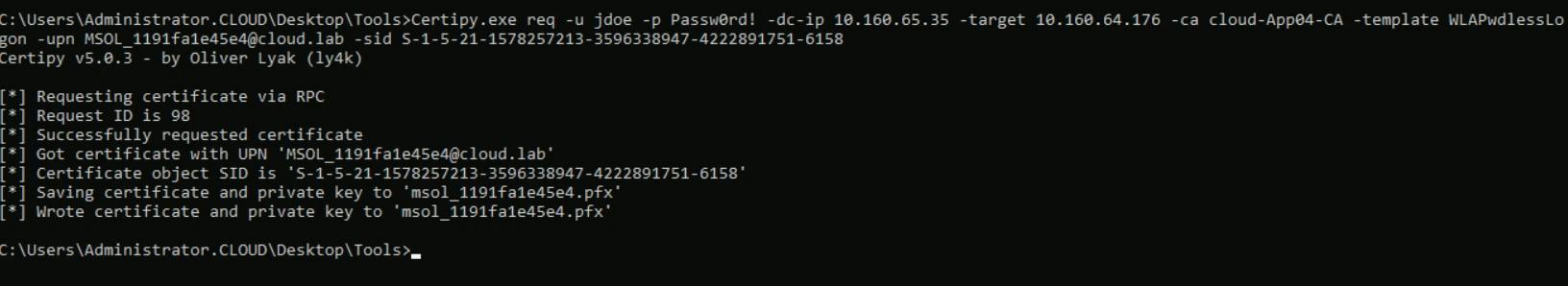

Wir können jetzt ein Zertifikat für jedes Benutzer- oder Computer-Konto anfordern und ESC1 verwenden, um diese Identität, einschließlich eines Domänenadministrators, zu impersonieren. In diesem Beispiel werden wir es mit dem MSOL_1191fa1e45e4 Konto tun, da es DCSync-Berechtigungen hat.

An diesem Punkt können wir ein Kerberos-TGT für diese Identität anfordern und es verwenden, um lateral als dieses Konto zu wechseln.

Offenlegungszeitplan

- Wir haben dieses Sicherheitsproblem am 24. November 2025, einschließlich eines Proof of Concept, der zeigt, dass das Produkt von Design her anfällig ist und es authentifizierten Benutzern ermöglicht, ESC1 zu verwenden, um Domain-Admin zu erreichen. Thales hat den Bericht am selben Tag anerkannt und an das Team weitergeleitet, das für die Lösung verantwortlich ist.

- Am 28. November 2025, haben wir Thales kontaktiert, um ein Update zu diesem Fall anzufordern, da wir glauben, dass es einen erheblichen Konstruktionsfehler darstellt.

- Am 4. Dezember 2025, antwortete Thales, dass sie weiterhin auf Rückmeldungen von ihrem Ingenieurteam warten.

- Am 10. Dezember 2025, Netwrix Security Research hat nachgefragt, um ein Update zu erhalten.

- Am 12. Dezember 2025, bestätigte Thales, dass ihr Ingenieurteam das Problem identifiziert hatte und an einer Lösung sowie an einem Sicherheitsbulletin arbeitete, um die Kunden zu informieren.

- Am 5. Januar 2026, hat die Netwrix Security Research erneut nach einem Update zu dem Thales-Sicherheitsbulletin gefragt, das Maßnahmen zur Minderung dieses Problems behandelt.

- Am 12. Januar 2026, antwortete Thales und bestätigte, dass sie ein Sicherheitsbulletin herausgegeben und eine aktualisierte Produktversion veröffentlicht hatten, die das Problem behebt.

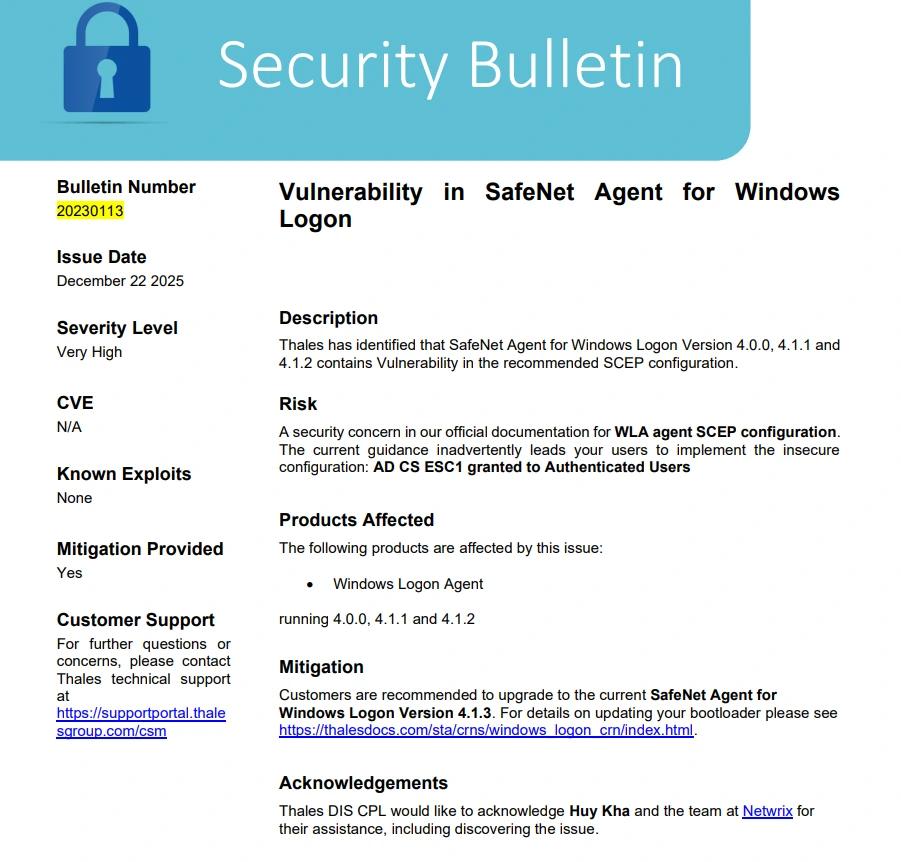

Minderung

Zum Zeitpunkt des Schreibens hatte Thales CVE-2026-0872 reserviert und ein Sicherheitsbulletin veröffentlicht, in dem empfohlen wird, dass Kunden SafeNet Agent für Windows Logon auf Version 4.1.3 aktualisieren, um das Problem zu beheben.

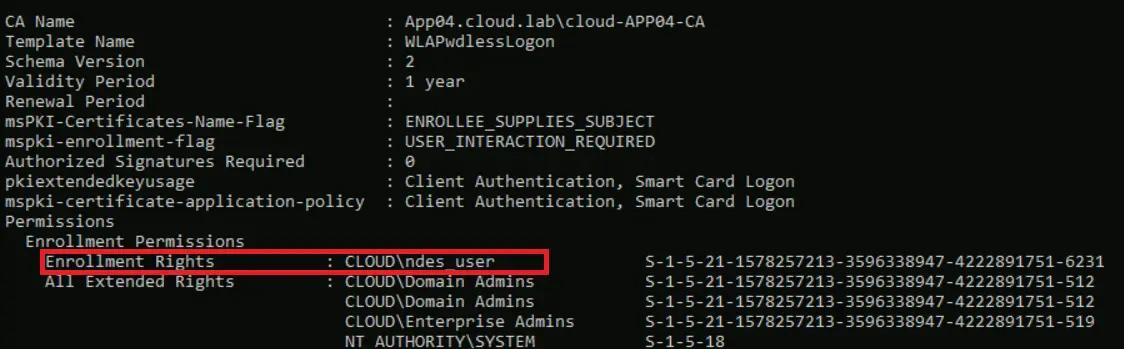

In der aktualisierten Version wurden auch die Richtlinien für die AD CS-Vorlage überarbeitet.Authentifizierte Benutzer haben keine Anmelderechte, und nur das NDES-Dienstkonto darf sich für diese Vorlage anmelden.

Wenn wir Certify.exe erneut ausführen, können wir bestätigen, dass Read/Enroll Berechtigungen jetzt auf das NDES-Dienstkonto, und Authentifizierte Benutzer diese Rechte nicht mehr haben.

Fazit

Dieser Fall zeigt ein praktisches Beispiel dafür, dass ein MFA-Produkt immer noch erhebliche Risiken einführen kann, wenn es auf einem schlechten AD CS-Design basiert. Die passwortlose Funktion wurde auf einer Zertifikatvorlage aufgebaut, die es jedem authentifizierten Benutzer erlaubt, ein Zertifikat mit Client-Auth-EKUs und ENROLLEE_SUPPLIES_SUBJECT anzufordern, und das Skript des Anbieters gewährt sogar standardmäßig die Registrierung für authentifizierte Benutzer. Zusammen verwandelt dies eine Sicherheitsfunktion in einen vorgefertigten ESC1-Pfad zum Domänenadministrator.

Referenzen

Häufig gestellte Fragen

Teilen auf

Erfahren Sie mehr

Über den Autor