Erste Schritte mit Microsoft 365 Security and Compliance | Netwrix Blog | Einblicke für Cybersecurity und IT-Profis

Jun 18, 2024

Im Jahr 2022 hat Microsoft seine Compliance- und Risikomanagement-Tools unter dem Namen Microsoft Purview neu gebrandet. Microsoft Purview bietet eine Fülle wertvoller Funktionen, einschließlich der Fähigkeiten, die zuvor von Tools wie Office 365 Security and Compliance, Microsoft 365 Security Center und Microsoft Compliance Manager bereitgestellt wurden.

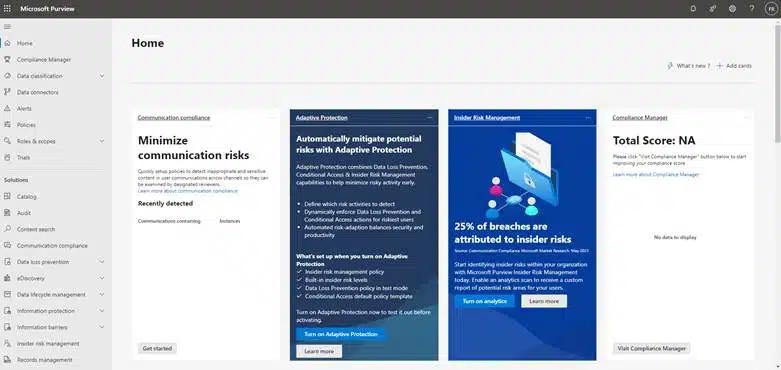

Vom Microsoft Purview-Portal, wie unten dargestellt, können Sie eine Vielzahl wichtiger Aufgaben durchführen, einschließlich:

- Compliance-Management

- Data Classification

- Data Loss Prevention (DLP)

- eDiscovery

- Informationsschutz

- Insider-Risikomanagement

- Auditierung und Berichterstattung

Darüber hinaus bietet Microsoft die Defender-Suite von Lösungen, die folgende Produkte umfasst:

- Defender für Office 365

- Defender für Identity

- Defender für Endpoint

- Defender für Cloud-Apps

- Defender XDR

Dieser Artikel untersucht all diese Komponenten und bietet bewährte Methoden für die Erstellung einer umfassenden Sicherheits- und Compliance-Strategie für Microsoft 365.

Microsoft Purview: Sicherheits- und Compliance-Funktionen von Microsoft 365

Compliance-Management

Microsoft Purview Compliance Manager (früher Microsoft 365 Compliance Manager oder Office 365 Compliance Manager) hilft Organisationen dabei, die Einhaltung von regulatorischen Anforderungen zu erreichen, zu wahren und nachzuweisen. Er bietet Werkzeuge für Datenschutz, Governance und Risikomanagement über Dienste wie Exchange Online, SharePoint Online, OneDrive for Business und Teams. Um auf das Microsoft Purview Compliance-Portal zuzugreifen, gehen Sie zu https://compliance.microsoft.com und geben Sie Ihre Microsoft 365-Anmeldeinformationen ein.

Data Classification

Diese Funktion hilft Organisationen dabei, sensible Informationen wie personally identifiable information (PII), Finanzdaten und geistiges Eigentum in Microsoft 365-Umgebungen zu identifizieren und zu klassifizieren. Sie verwendet maschinelles Lernen und Mustererkennung, um Daten automatisch basierend auf Richtlinien und Regeln zu klassifizieren, die von Ihrer Organisation definiert werden.

Administratoren können benutzerdefinierte Bezeichnungen für Dokumente, E-Mails und andere Inhalte erstellen und anwenden, um deren Sensibilitätsgrad anzuzeigen und angemessene Schutzmaßnahmen durchzusetzen.

Verhinderung von Datenverlust

Datenschutzverlustprävention hilft dabei, die versehentliche oder absichtliche Offenlegung sensibler Informationen zu verhindern. Sie verwendet fortschrittliche Techniken, einschließlich Schlüsselwortabgleich, Mustererkennung und maschinelles Lernen, um E-Mails, Dokumente, Chats und andere Inhalte zu analysieren, um sensible Informationen zu identifizieren.

Darüber hinaus kann DLP Verstöße gegen die data protection policy verhindern, indem Benutzer benachrichtigt, Kommunikation blockiert, sensible Inhalte verschlüsselt oder geschwärzt, Nachrichten zur Überprüfung in Quarantäne gestellt oder Metadaten-Labels zur Klassifizierung und zum Schutz angewendet werden.

eDiscovery

eDiscovery ermöglicht Organisationen, Inhalte zu identifizieren, zu bewahren, zu sammeln und zu analysieren für rechtliche und Compliance-Zwecke wie Prozesse, Untersuchungen, regulatorische Anfragen oder interne Audits. Unterstützte Inhaltsquellen umfassen Exchange Online-Postfächer, SharePoint Online-Seiten, OneDrive for Business-Konten, Microsoft Teams-Kanäle und mehr.

Informationsschutz

Purview Information Protection bietet Verschlüsselung, um sensible Daten im Ruhezustand und während der Übertragung zu schützen, sowie Rechteverwaltungsfunktionen, um Schutz auf sensible Dokumente und E-Mails anzuwenden, der auch dann bestehen bleibt, wenn sie außerhalb der Organisationsgrenzen geteilt werden. Microsoft 365 beinhaltet eine Bibliothek von vordefinierten Typen sensibler Informationen (z.B. Kreditkartennummern, Sozialversicherungsnummern, Gesundheitsinformationen), die Organisationen nutzen können, um sensible Daten zu identifizieren und zu schützen.

Insider-Risikomanagement

Purview Insider Risk Management ist darauf ausgelegt, Insider-Risiken zu identifizieren und zu mindern, was sowohl bösartige Mitarbeiter als auch Gegner umfasst, die legitime Benutzeranmeldedaten kompromittiert haben. Es verwendet fortgeschrittene Verhaltensanalysen und maschinelles Lernen, um eine Basislinie für Benutzeraktivitäten, Kommunikationsmuster und Datenzugriffsverhalten zu erstellen. Wenn es verdächtige Aktivitäten oder mögliche Richtlinienverstöße feststellt, alarmiert es Administratoren, um Untersuchungen durchzuführen und geeignete Maßnahmen zu ergreifen, um Bedrohungen wie Datenexfiltration, unbefugten Zugriff auf sensible Informationen und unangemessenes Teilen vertraulicher Daten mit externen Parteien zu begegnen.

Auditierung und Berichterstattung

Microsoft Purview bietet Überwachungs- und Berichterstellungstools, die Administratoren dabei unterstützen, sicherheitsrelevante Ereignisse zu überprüfen und zu analysieren, Trends zu identifizieren und Berichte für Compliance oder interne Audits zu erstellen. Interaktive Dashboards bieten Einblick in Sicherheitskonfigurationen, Schlüsselmetriken, Trends, Sicherheitswarnungen, Schwachstellen und Threat Intelligence.

Microsoft Defender-Familie von Lösungen

Die Microsoft Defender Suite von Lösungen bietet zusätzliche wertvolle Werkzeuge, um die Sicherheit und Compliance von Microsoft 365 zu gewährleisten.

Defender für Office 365

Defender für Office 365 (früher Office 365 Advanced Threat Protection) ist ein cloudbasierter E-Mail-Sicherheitsdienst, der erweiterten Schutz gegen Phishing-Angriffe, Malware, Ransomware und andere ausgeklügelte Bedrohungen in Microsoft 365-E-Mail-Umgebungen bietet, einschließlich Exchange Online und Outlook.

Insbesondere schützt es vor bösartigen URLs, indem es Links in E-Mails und Dokumenten in Echtzeit mit einer kontinuierlich aktualisierten Liste bekannter bösartiger URLs abgleicht und den Zugang zu verdächtigen Websites blockiert, um zu verhindern, dass Benutzer auf gefälschte Seiten zugreifen oder Malware herunterladen. Anfang des Formulars

Defender für Identity

Defender for Identity (früher Azure Advanced Threat Protection) hilft Organisationen, ihre Active Directory und hybride Identitäten zu schützen. Es bietet Echtzeit-Einblick in Benutzeraktivitäten, identifiziert verdächtige Verhaltensweisen und alarmiert Sicherheitsteams über potenzielle Sicherheitsbedrohungen. Zum Beispiel beobachtet es Aufklärungsaktivitäten, lateral movement und privilege escalation, und überwacht Authentifizierungsereignisse, Netzwerkverkehr und Active Directory-Ereignisse auf Anzeichen von Kompromittierung oder verdächtigem Verhalten.

Defender für Endpoint

Defender for Endpoint (früher Microsoft Defender Advanced Threat Protection) hilft dabei, Desktops, Laptops, mobile Geräte, Server und andere Geräte vor Cyberbedrohungen zu schützen. Es bietet Schutz der nächsten Generation durch Antivirus (NGAV), Erkennung und Reaktion auf Endpunkte (EDR) und Fähigkeiten zur Bedrohungsintelligenz, um Sicherheitsvorfälle zu verhindern, zu untersuchen und darauf zu reagieren. Defender for Endpoint liefert auch Berichte zur Schwachstellenbewertung, die Schwachstellen basierend auf dem Risiko priorisieren und Anleitungen zu Abhilfemaßnahmen bieten, um die Angriffsfläche zu reduzieren.

Defender für Cloud-Apps

Defender for Cloud Apps (früher Microsoft Cloud App Security) ist eine Cloud Access Security Broker (CASB)-Lösung, die Anwendungen und Daten in Microsoft 365, Azure und anderen Cloud-Diensten von Drittanbietern schützt. Sie bietet Einblick in die App-Nutzung, einschließlich der Anzahl der Benutzer und des Datenverkehrs, und setzt Sicherheitsrichtlinien und Governance-Kontrollen über Cloud-Anwendungen durch. Der Dienst umfasst DLP-Funktionen, um die unautorisierte Weitergabe oder das Austreten sensibler Daten innerhalb von Cloud-Anwendungen zu verhindern. Defender for Cloud Apps integriert sich mit Entra ID, um bedingten Zugriff und Funktionen zum Schutz der Identität zu bieten.

Microsoft Defender XDR

Microsoft Defender XDR liefert in Echtzeit verwertbare Bedrohungsdaten, um vor Cyberbedrohungen zu schützen. Es sammelt und analysiert Sicherheitsdaten von Endpunkten, Netzwerken, Cloud-Diensten, Bedrohungsdaten-Feeds und anderen Quellen, um Indikatoren für Kompromittierungen (IOCs) zu identifizieren. Zum Beispiel kann es bösartige URLs, IP-Adressen, Datei-Hashes und Angriffsmuster erkennen, die mit bekannten Cyberbedrohungen in Verbindung stehen.

Defender XDR erleichtert auch die Untersuchung von Vorfällen. Durch die umfassende Sichtbarkeit von Sicherheitsereignissen, Warnungen und Telemetriedaten von Endpunkten, Netzwerken und Cloud-Diensten ermöglicht es Sicherheitsteams, den Umfang, die Auswirkungen und die Ursachen von Sicherheitsvorfällen zu analysieren, um effektiv reagieren zu können. Das Tool kann sogar automatisch Reaktionsaktionen ausführen, wie das Isolieren von Endpunkten, das Unter Quarantäne stellen von Dateien oder das Blockieren bösartiger IP-Adressen. Es integriert sich auch mit Microsoft Sentinel und Drittanbieter-SIEM-Lösungen für zentralisiertes Monitoring und Analyse.

Best Practices für Microsoft 365 Compliance

Die Implementierung von Best Practices ist entscheidend für das effektive Management von Compliance-Verpflichtungen. Nachfolgend finden Sie einige Best Practices, die Sie in Betracht ziehen sollten.

- Ermitteln Sie, welche Datenschutz- und sonstigen regulatorischen Anforderungen für Ihre Branche und Rechtsprechung relevant sind, wie zum Beispiel GDPR, HIPAA und CCPA. Wenn angebracht, suchen Sie Rat bei Rechts- und Compliance-Experten, um komplexe Vorschriften zu interpretieren und Compliance-Herausforderungen effektiv zu bewältigen.

- Nutzen Sie das Microsoft Purview Compliance-Portal als zentrale Anlaufstelle für die Verwaltung von Compliance-bezogenen Aufgaben. Machen Sie sich mit seinen Funktionen und Fähigkeiten vertraut, um Compliance zu bewerten, zu verwalten und darüber zu berichten.

- Nutzen Sie die Compliance Score-Funktion, um die Compliance-Konfigurationen Ihrer Organisation zu bewerten und Bereiche zur Verbesserung zu identifizieren. Passen Sie die Bewertung an, um Kontrollen und Standards zu priorisieren, die für die Compliance-Ziele Ihrer Organisation am relevantesten sind.

- Implementieren Sie Netwrix Data Classification und Kennzeichnungsrichtlinien, um sensible Informationen nach Wichtigkeit, Sensibilität oder regulatorischen Anforderungen zu klassifizieren. Wenden Sie Kennzeichnungen auf Dokumente, E-Mails und andere Inhalte an, um die Durchsetzung von Zugriffskontrollen zu erleichtern.

- Konfigurieren Sie DLP-Richtlinien zum Schutz sensibler Informationen über Microsoft 365-Dienste. Definieren Sie Regeln, um unbefugten Zugriff, das Teilen oder das Durchsickern sensibler Daten zu verhindern.

- Aktivieren Sie die Audit-Protokollierung für Microsoft 365-Dienste, um Benutzer- und Administratoraktivitäten, den Zugriff auf sensible Daten und Konfigurationsänderungen zu verfolgen. Überprüfen Sie regelmäßig die Audit-Protokolle auf verdächtiges Verhalten, das auf Sicherheitsbedrohungen oder Compliance-Verstöße hinweisen könnte.

- Bieten Sie umfassende Kommunikation und Schulungen an, um alle Benutzer über Compliance-Anforderungen, Datenschutzrichtlinien und bewährte Verfahren für den Umgang mit sensiblen Informationen zu informieren. Stellen Sie klare Kanäle bereit, damit sie Sicherheitsvorfälle oder Compliance-Bedenken umgehend melden können.

- Überprüfen und aktualisieren Sie regelmäßig Ihre Compliance-Richtlinien und -Verfahren, um sie an sich ändernde regulatorische Anforderungen, organisatorische Bedürfnisse und aufkommende Bedrohungen anzupassen. Integrieren Sie die aus Vorfällen oder Audits gewonnenen Erkenntnisse, um Ihr Compliance-Programm zu verbessern.

Best Practices für Microsoft 365 Security

Die Implementierung von Best Practices für die Sicherheit von Microsoft 365 kann das Risiko Ihrer Organisation durch Cyberbedrohungen erheblich verringern. Unten finden Sie einige wesentliche Best Practices, die Sie in Betracht ziehen sollten.

- Fügen Sie eine zusätzliche Sicherheitsebene hinzu, indem Sie von Benutzern verlangen, sich mit mehreren Faktoren zu authentifizieren, wie einem Passwort plus einem einmaligen Code.

- Nutzen Sie adaptive Zugriffskontrollen, die spezifische Faktoren wie Benutzerstandort, Gerätekonformität und Risikostufe berücksichtigen.

- Verwenden Sie die Secure Score-Funktion von Microsoft Defender XDR, um empfohlene Sicherheitsverbesserungen zu identifizieren, die Ihre Sicherheitslage verbessern.

- Verbessern Sie die Bedrohungserkennung und -reaktion, indem Sie Defender für Endpoint, Defender für Office 365 und Defender für Identity implementieren.

- Richten Sie DLP-Richtlinien ein, um die unbefugte Weitergabe oder das Durchsickern sensibler Informationen über Microsoft 365-Dienste zu verhindern. Überprüfen und aktualisieren Sie diese Richtlinien regelmäßig entsprechend den organisatorischen Anforderungen und Veränderungen in der Bedrohungslandschaft.

- Nutzen Sie Techniken wie E-Mail-Filterung, Malware-Schutz, Verschlüsselung und sichere Freigabeeinstellungen.

- Überwachen und überprüfen Sie Audit-Protokolle, um Benutzer- und Administratoraktivitäten zu erkennen und Sicherheitsbedrohungen zu untersuchen.

- Bieten Sie Mitarbeitern regelmäßig Sicherheitsbewusstseinstrainings an, um sie über gängige Cyberbedrohungen wie Phishing-Angriffe und die besten Praktiken zur Aufrechterhaltung der Sicherheit in der Microsoft 365-Umgebung zu informieren.

- Bleiben Sie auf dem neuesten Stand bezüglich Sicherheitsbedrohungen und Trends, indem Sie Threat Intelligence Feeds und Sicherheitshinweise von Microsoft und anderen vertrauenswürdigen Quellen nutzen.

- Legen Sie klare Verfahren für das Incident-Response-Management fest und üben Sie diese regelmäßig. Automatisieren Sie die Reaktionsmaßnahmen, wann immer es praktikabel ist.

Wie Netwrix helfen kann

Netwrix bietet Lösungen, die die Sicherheit und Compliance von Microsoft 365 verbessern. Zu den wichtigsten Funktionen gehören:

- Umfassendes Auditing — Netwrix Auditor verfolgt und analysiert Benutzer- und Administratoraktivitäten über Microsoft 365-Dienste, einschließlich Exchange Online, SharePoint Online, OneDrive for Business und Teams. Mit dieser tiefgehenden Einsicht in Konfigurationseinstellungen, Berechtigungen und Benutzeraktionen können Organisationen verdächtiges Verhalten besser erkennen, Sicherheitsrichtlinien durchsetzen und Compliance-Anforderungen erfüllen.

- Daten-Governance — Netwrix Data Classification bietet umfassende Datenentdeckung und genaue data classification und Tagging, wodurch eine effektive Daten-Governance ermöglicht wird.

- Bedrohungserkennung und -reaktion — Netwrix Auditor unterstützt Organisationen dabei, Sicherheitsbedrohungen innerhalb von Microsoft 365 zu erkennen und darauf zu reagieren, einschließlich Insider-Bedrohungen, externen Angriffen und Versuchen der Datenausfiltration. Durch die Überwachung des Benutzerverhaltens, die Analyse von Zugriffsmustern und die Alarmierung bei ungewöhnlichen Aktivitäten können Organisationen potenzielle Sicherheitsvorfälle in Echtzeit identifizieren und proaktive Maßnahmen ergreifen, um Risiken zu mindern und die Auswirkungen von Sicherheitsverletzungen zu minimieren.

- Compliance — Netwrix Data Classification ermöglicht es Organisationen, hohe Strafen von Regulierungsbehörden zu vermeiden, indem sie Daten, die durch Vorschriften wie GDPR, HIPAA und SOX reguliert werden, genau identifizieren und schützen. Netwrix Auditor bietet integrierte Berichterstattungs- und Bewertungsfunktionen, die Organisationen die notwendige Transparenz bieten, um Compliance gegenüber Prüfern, Regulierungsbehörden und Stakeholdern nachzuweisen sowie Bereiche für Verbesserungen und Korrekturen zu identifizieren.

Teilen auf

Erfahren Sie mehr

Über den Autor

Chris Brooks

Produktmanager

Chris ist ein Netwrix Product Manager mit 15 Jahren Erfahrung in der Softwarebranche. Er ist spezialisiert auf die Entwicklung von File Servern und SharePoint Lösungen und führt die Bereitstellung sicherer Datenmanagementprodukte, die den Kundenanforderungen und branchenüblichen Best Practices entsprechen.

Erfahren Sie mehr zu diesem Thema

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

Wie man Passwörter mit PowerShell erstellt, ändert und testet

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Vertrauensstellungen in Active Directory

Ransomware-Angriffe auf Active Directory