Sicherheitstipp: Erkennen Sie Berechtigungsänderungen in Active Directory

Dec 15, 2016

In diesem Tipp zeige ich Ihnen, wie Sie das Auditing für Änderungen an Berechtigungen von Active Directory-Objekten aktivieren. Die folgenden Änderungen werden die Ereignis-ID 5136 protokollieren, wann immer jemand erfolgreich Berechtigungen an einem Objekt in Active Directory delegiert oder ändert.

Ausgewählte verwandte Inhalte:

Der erste Schritt besteht darin, die Überwachung von Verzeichnisdienständerungen auf DCs zu aktivieren, was Sie durch Ändern der Default Domain Controllers Policy Group Policy Object (GPO) tun können.

- Melden Sie sich an einem Server oder einer Workstation an, auf dem die Remote Server Administration Tools (RSAT) installiert sind, mit einem Konto, das über Domänenadministratorrechte verfügt.

- Öffnen Sie die Group Policy Management. Wenn Sie auf einem Windows-Server arbeiten, finden Sie die Gruppenrichtlinienverwaltung im Menü Extras des Server-Managers.

- In der Gruppenrichtlinienverwaltung erweitern Sie Ihren AD-Forest, anschließend Domains, Ihre Domäne und dann die Organizational Unit (OU) Domain Controllers.

- Klicken Sie mit der rechten Maustaste auf die Default Domain Controllers Policy-GPO und wählen Sie Bearbeiten aus dem Menü.

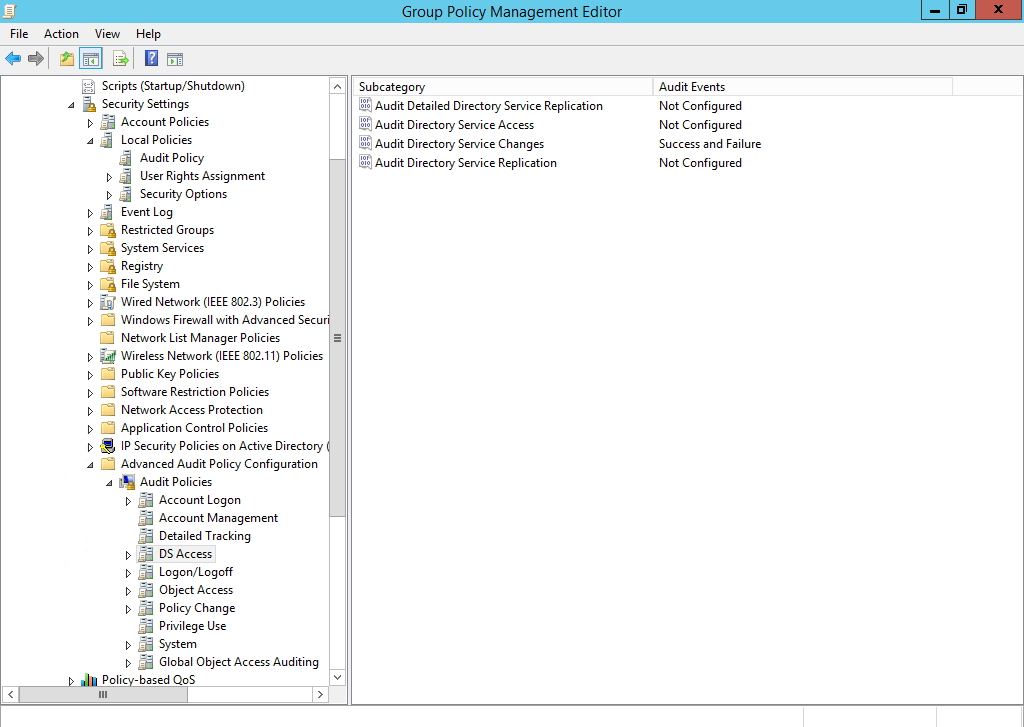

- Im Fenster des Group Policy Management Editor im linken Bereich unter Computer Configuration, erweitern Sie Policies > Windows Settings > Advanced Policy Configuration und klicken Sie auf DS Access.

- Doppelklicken Sie auf Audit Directory Service Changes rechts.

- Im Dialogfeld „Properties“ auf dem Tab „Policy“ wählen Sie „Configure the following audit events“ und aktivieren Sie sowohl „Success“ als auch „Failure“. Klicken Sie auf „OK“.

- Schließen Sie den Group Policy Management Editor

Fügen wir nun eine Systemzugriffskontrollliste (SACL) zum Domain hinzu, um auf modifizierte Berechtigungen zu prüfen.

- Öffnen Sie Active Directory Users and Computers (ADUC).

- Öffnen Sie das Menü View und stellen Sie sicher, dass Advanced Features links ein Häkchen hat. Wenn nicht, klicken Sie auf Advanced Features um es zu aktivieren.

- Im linken Bereich klicken Sie mit der rechten Maustaste auf Ihre AD domain und wählen Sie Eigenschaften aus dem Menü.

- Im Properties-Dialog wechseln Sie zur Registerkarte Security und klicken auf Advanced.

- Im Dialogfeld „Advanced Security Settings“ wechseln Sie zur Registerkarte „Auditing“ und klicken auf „Add“.

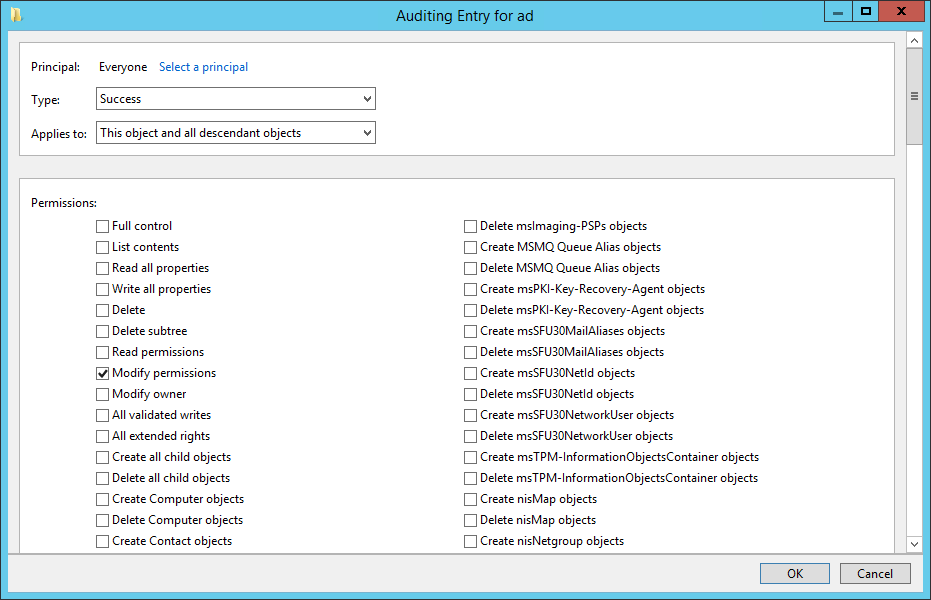

- Im Dialogfeld „Auditing Entry“ klicken Sie auf „Select a principal“, geben Sie „everyone“ unter „Enter the object name to select“ im Dialogfeld „Select User, Computer, Service Account, or Group“ ein und klicken Sie auf „OK“.

- Im Dialogfeld „Auditing Entry“ stellen Sie sicher, dass „Type:“ auf „Success“ gesetzt ist und dass „Applies to:“ auf „This object and all descendant objects“ gesetzt ist.

- Unter Permissions, stellen Sie sicher, dass Modify permissions die einzige ausgewählte Option ist und klicken Sie auf OK.

- In den Advanced Security Settings- und Domänen-Properties-Dialogfeldern klicken Sie auf OK.

- Schließen Sie ADUC.

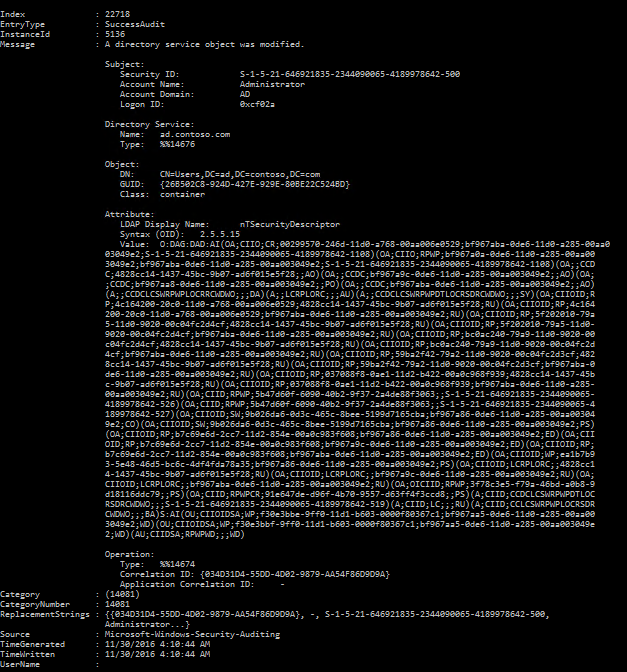

Um zu beweisen, dass Berechtigungsänderungen nun protokolliert werden, habe ich Berechtigungen delegiert (indem ich den Assistenten zur Delegierung der Kontrolle verwendet habe, der in ADUC auf dem User-Container in AD integriert ist) an eine Gruppe namens Helpdesk, damit deren Mitglieder Benutzerpasswörter zurücksetzen können. Um eine Liste der Sicherheitsereignisse zu erhalten, habe ich mich an einem Domänencontroller angemeldet und den folgenden Befehl in PowerShell ausgeführt:

Get-EventLog Security -Newest 10 | Where-Object {$_.EventID -eq 5136} |

Format-List

Wie Sie im Screenshot sehen können, wurde eine Änderung an den Berechtigungen des Users-Containers durch das Administrator-Konto vorgenommen, und der Wert des neuen Sicherheitsdeskriptors (SDDL) wird angegeben, wenn auch in einem ziemlich unleserlichen Format.

Ausgewählte verwandte Inhalte:

Teilen auf

Erfahren Sie mehr

Über den Autor

Russell Smith

IT-Berater

IT-Berater und Autor, der sich auf Management- und Sicherheitstechnologien spezialisiert hat. Russell verfügt über mehr als 15 Jahre Erfahrung in der IT, er hat ein Buch über Windows-Sicherheit geschrieben und er hat einen Text für die Official Academic Course (MOAC) Serie von Microsoft mitverfasst.

Erfahren Sie mehr zu diesem Thema

Alternativen zu ManageEngine: AD-Management- und Sicherheitswerkzeuge

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?