Best Practice Tipps für bessere SharePoint Site-Sicherheit

Mar 24, 2023

Microsoft SharePoint is one of the most popular platforms for collaboration and content sharing within internal teams and even with external users. Therefore, ensuring SharePoint security is vital to helping your company avoid costly data breaches and business disruptions. This article details the key best practices for protecting your SharePoint sites, whether you are using on-prem SharePoint Server or SharePoint Online version.

Ausgewählte verwandte Inhalte:

Verwenden Sie Gruppen, um Benutzerberechtigungen zu verwalten.

Die beste Praxis für die Vergabe von Zugriff auf IT-Ressourcen ist, dass Administratoren Berechtigungen nicht direkt einem Benutzer zuweisen, sondern Berechtigungen an Gruppen vergeben und jedem Benutzer die Mitgliedschaft in den entsprechenden Gruppen gewähren. Dieser Ansatz vereinfacht das Provisioning, Reprovisioning und Deprovisioning und hilft sicherzustellen, dass die Berechtigungsstufen im Einklang mit dem Prinzip der geringsten Berechtigung stehen. Im Falle von SharePoint können Sie Berechtigungen entweder einer SharePoint-Sitegruppe oder einer Active Directory Sicherheitsgruppe zuweisen.

Eine Gruppe, die Sie meiden sollten, ist die berüchtigte „Everyone“-Gruppe – sie umfasst alle aktuellen Netzwerkbenutzer, einschließlich Gäste und Benutzer aus anderen Domänen, und ihre Mitgliedschaft kann nicht geändert werden.

Je nachdem, welche SharePoint-Plattform Sie verwenden, gibt es zusätzliche Gruppen, die vermieden werden sollten, da sie eine große Anzahl von Benutzern umfassen:

SharePoint Server:

- NT AUTHORITY\Authenticated Users — Umfasst alle AD Benutzerkonten aus allen Domänen im Wald und kann daher nicht auf Domänenebene verwaltet werden.

- DOMAIN\Domain Users — Beinhaltet alle Benutzerkonten in der Domäne.

SharePoint Online:

- Alle außer externen Benutzern — Beinhaltet alle internen Benutzerkonten in Ihrer Organisation.

Ausgewählte verwandte Inhalte:

Minimieren Sie die Verwendung von Berechtigungen auf Elementebene.

Ebenso sollten Sie es vorziehen, Berechtigungen höheren Ebenen wie Bibliotheken oder Ordnern zuzuweisen, anstatt spezifischen Dateien oder anderen Elementen. Berechtigungen auf Elementebene führen oft zu unterbrochener Vererbung und können bei der Überprüfung von Berechtigungen übersehen werden, was die Sicherheit von SharePoint gefährdet. Darüber hinaus können Berechtigungen auf Elementebene die Suchmaschine verlangsamen und somit das Benutzererlebnis beeinträchtigen. Funktionen von Microsoft 365 wie das Information Rights Management (IRM) können den Bedarf an Berechtigungen auf Elementebene verringern.

Verwenden Sie separate Websitesammlungen für das Teilen mit externen.

Eine gute Methode, um zu verhindern, dass Benutzer versehentlich sensible Inhalte mit externen Nutzern teilen, ist, alle Seiten, die externes Teilen erlauben, in einer einzigen Sammlung zu isolieren. So können Sie einfacher kontrollieren, was extern geteilt werden darf und was nicht, und auch die Aktivitäten des externen Teilens verfolgen, sodass Sie genau wissen, was geteilt wurde und welchen externen Parteien Zugang gewährt wurde.

Anonymes Teilen kontrollieren.

Deaktivieren Sie die anonyme Freigabe, wenn möglich.

Es ist auch ratsam, das Teilen von Inhalten über anonyme Links (auch genannt Jeder-Links) zu untersagen. Diese Links ermöglichen es jedem, der den Link hat, den Inhalt zu sehen und sogar zu bearbeiten — ohne dass eine Authentifizierung erforderlich ist.

Wenn Sie anonymes Teilen zulassen, verringern Sie Ihr Risiko.

Wenn Sie sich entscheiden, die Verwendung von anonymen Links nicht vollständig zu unterbinden, können Sie das Risiko, dass Benutzer sie unbeabsichtigt verwenden, dennoch verringern, indem Sie sie sorgfältig verwalten.

Zuerst ändern Sie die Standardeinstellung des Links von Anyone auf einen Link, der nur für Benutzer innerhalb Ihrer Organisation funktioniert. Auf diese Weise muss jeder, der Inhalte mit nicht authentifizierten Personen teilen möchte, explizit die Option Anyone auswählen.

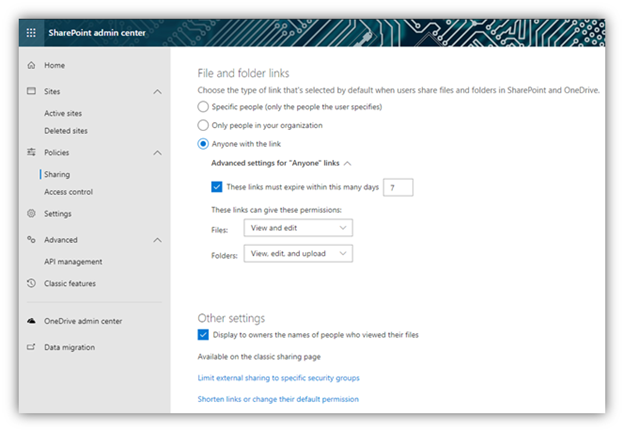

Darüber hinaus können Sie Einstellungen anwenden, die den über den Link erlaubten Zugriffstyp steuern und ein Ablaufdatum festlegen. Um diese Einstellungen zu spezifizieren, öffnen Sie das SharePoint Admin Center und klicken Sie im Abschnitt Richtlinien auf Sharing:

Klassifizieren Sie die Daten, die Sie in SharePoint speichern.

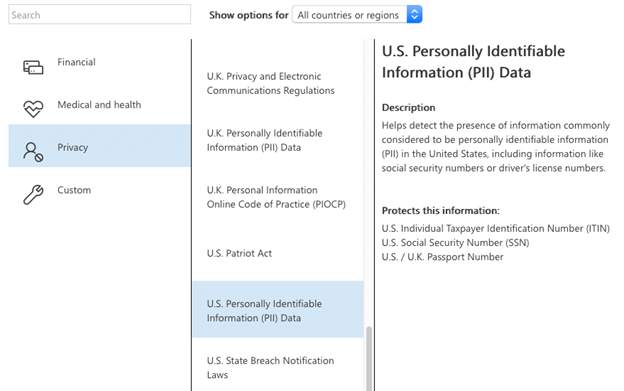

Most organizations understand the need to classify their data so they can control the use of sensitive and confidential content in accordance with internal security policies and industry or government mandates. Data loss prevention (DLP) technology can identify sensitive data and then block or allow access to it according to your policies. DLP is integrated into all Microsoft 365 services; in particular, SharePoint enables you to inspect the content, metadata and location of data and then apply security policies you have created to protect it, as shown below. To identify and secure sensitive content in your on-premises SharePoint, you’ll need a third-party data classification solution.

Überwachen Sie SharePoint auf Änderungen und Zugriffsereignisse.

SharePoint ist eine hochdynamische Umgebung, daher können Sie es nicht einfach einrichten und dann vergessen. Stattdessen ist es entscheidend, Aktivitäten in SharePoint zu überwachen, einschließlich Änderungen an Diensten, Serverhardware, virtueller Hardware und Sicherheitseinstellungen, damit Sie schnell Probleme erkennen können, die zu Sicherheitsverletzungen und Geschäftsunterbrechungen führen könnten. Um die beste Bedrohungserkennung, Untersuchung und Reaktion zu gewährleisten, sollten Sie die integrierten Funktionen durch ein solides SharePoint monitoring tool ergänzen.

Überprüfen Sie regelmäßig die Zugriffsrechte.

Ein weiterer wichtiger Schritt zur Aufrechterhaltung der Sicherheit von MS SharePoint ist die regelmäßige Überprüfung der Zugriffsrechte auf Ihre Inhalte, insbesondere der Rechte, die früher großen Gruppen gewährt wurden.

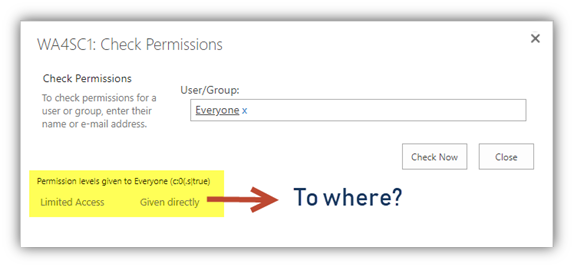

Wenn Sie SharePoint Server verwenden, können Sie manuell das einer Gruppe erteilte Berechtigungsniveau überprüfen, wie unten gezeigt:

Allerdings wird Ihnen das nicht verraten, auf welche IT-Ressourcen die Gruppe Zugriff hat. Um dies herauszufinden, müssen Sie jede Bibliothek, Liste und Datei einzeln überprüfen – ein mühsamer Prozess, der extrem anfällig für menschliche Fehler ist und den beschäftigte IT-Teams selten Zeit haben durchzuführen.

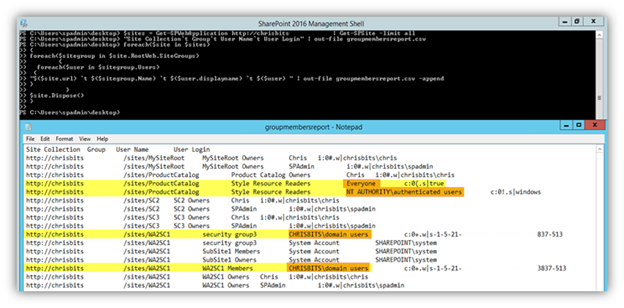

Um den Prozess zu automatisieren, können Sie PowerShell-Skripte von Websites wie http://sharepointchips.com verwenden. Zum Beispiel wird das unten gezeigte Skript eine vollständige Liste aller Benutzer und Gruppen für eine gegebene Site-Sammlung liefern:

$sites = Get-SPWebApplication http://WebApplicationURL | Get-SPSite -limit all

"Site Collection`t Group`t User Name`t User Login" | out-file groupmembersreport.csv

foreach($site in $sites)

{

foreach($sitegroup in $site.RootWeb.SiteGroups)

{

foreach($user in $sitegroup.Users)

{

"$($site.url) `t $($sitegroup.Name) `t $($user.displayname) `t $($user) " | out-file groupmembersreport.csv -append

}

}

$site.Dispose()

}

Die Ausgabe wird in eine CSV-Datei exportiert, die im Verzeichnis gespeichert wird, in dem der Befehl ausgeführt wurde. Der untenstehende Beispielbericht hebt einige offene Zugriffsgruppen hervor, die möglicherweise Zugriff auf Ihre Sammlung von Websites haben:

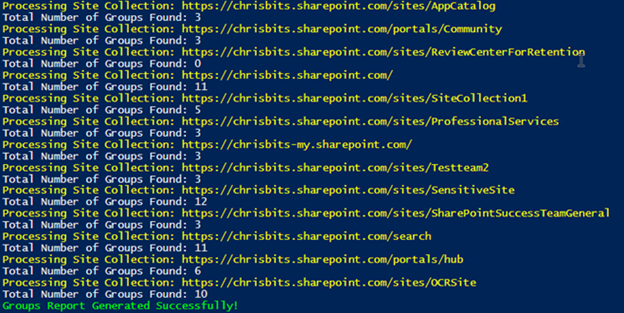

Sie können auch PowerShell-Skripte für SharePoint Online ausführen, wie das folgende Skript von http://www.sharepointdiary.com:

#Admin Center & Site collection URL, replace admin-URL and path to a location where the CSV report can be written to.

$AdminCenterURL = "https://HOSTNAME-admin.sharepoint.com"

$CSVPath = "C:\Users\UserName\Documents\GroupReport.csv"

#Connect to SharePoint Online

Connect-SPOService -url $AdminCenterURL -Credential (Get-Credential)

$GroupsData = @()

#Get all Site collections

Get-SPOSite -Limit ALL | ForEach-Object {

Write-Host -f Yellow "Processing Site Collection:"$_.URL

#Get all Site Groups

$SiteGroups = Get-SPOSiteGroup -Site $_.URL

Write-host "Total Number of Groups Found:"$SiteGroups.Count

ForEach($Group in $SiteGroups)

{

$GroupsData += New-Object PSObject -Property @{

'Site URL' = $_.URL

'Group Name' = $Group.Title

'Permissions' = $Group.Roles -join ","

'Users' = $Group.Users -join ","

}

}

}

#Export the data to CSV

$GroupsData | Export-Csv $CSVPath -NoTypeInformation

Write-host -f Green "Groups Report Generated Successfully!"

Wie Netwrix helfen kann

Netwrix StealthAUDIT for SharePoint bietet die robusten SharePoint-Sicherheitsfunktionen, die erforderlich sind, um Datenpannen zu verhindern, Geschäftsunterbrechungen zu vermeiden und moderne Compliance-Anforderungen zu erfüllen. Es bietet vollständige Transparenz über SharePoint-Berechtigungen auf jeder Ebene, sowohl in SharePoint vor Ort als auch in SharePoint Online.

Teilen auf

Erfahren Sie mehr

Über den Autor

Farrah Gamboa

Senior Director of Product Management

Senior Director of Product Management bei Netwrix. Farrah ist verantwortlich für die Entwicklung und Umsetzung der Roadmap von Netwrix Produkten und Lösungen im Bereich Data Security und Audit & Compliance. Farrah hat über 10 Jahre Erfahrung in der Arbeit mit unternehmensweiten Data Security Lösungen und kam zu Netwrix von Stealthbits Technologies, wo sie als Technical Product Manager und QC Manager tätig war. Farrah hat einen BS in Industrieingenieurwesen von der Rutgers University.

Erfahren Sie mehr zu diesem Thema

Nicht-menschliche Identitäten (NHI) erklärt und wie man sie sichert

12 Kritische Sicherheitsrisiken von Shadow AI, die Ihre Organisation 2026 Überwachen Muss

Markt für Lösungen im Bereich Privileged Access Management: Leitfaden 2026

Die nächsten fünf Minuten der Compliance: Aufbau einer identitätsorientierten Datensicherheit in der APAC-Region

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz