Unkontrollierte Delegation stellt ein ernsthaftes Cybersicherheitsrisiko dar. Indem Schritte unternommen werden, um die Active Directory-Delegationskontrollen, die auf Benutzer- und Computerobjekte in einer AD-Umgebung angewendet werden, zu missbrauchen, kann ein Angreifer sich seitlich bewegen und sogar die Kontrolle über die Domäne erlangen.

Ausgewählte verwandte Inhalte:

Dieser Blogbeitrag untersucht diesen Angriffsbereich (unbeschränkte Delegation) und bietet Sicherheitsteams und Administratoren effektive Strategien zur Minderung dieses Sicherheitsrisikos.

Was ist uneingeschränkte Delegation?

Delegation ermöglicht es einem Benutzer oder einem Computer, ein anderes Konto zu imitieren, um auf Ressourcen zuzugreifen (wie z.B. Backend-Datenbankserver). Delegation hat mehrere praktische Anwendungen, die Microsoft in diesem Blogbeitrag erläutert.

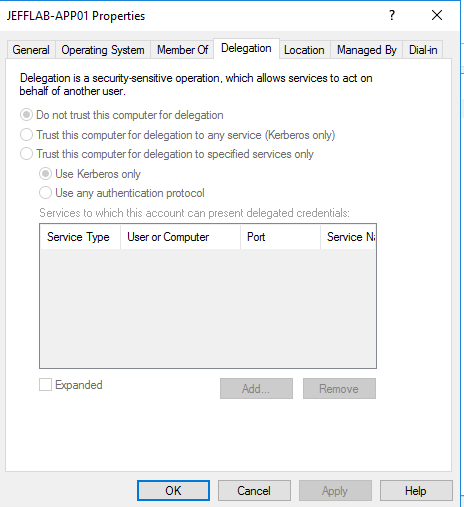

Über die Registerkarte Delegation bei einem Benutzer- oder Computerkonto können Sie entweder eine uneingeschränkte oder eine eingeschränkte Delegation konfigurieren:

- Indem Sie „Diesem Computer vertrauen für die Delegierung an jeden Dienst (Kerberos-Delegierung nur),“ aktivieren Sie unbeschränkte

- Alternativ können Sie beschränken, welche Dienste der Benutzer oder Computer imitieren darf, indem Sie bestimmte Service Principal Names (SPNs) angeben, was eine eingeschränkte Delegation darstellt.

Beachten Sie, dass eine andere Option die resource-based constrained delegation (RBCD) ist, bei der die Delegation auf der Ressource konfiguriert wird, anstatt auf den Konten, die auf die Ressource zugreifen. RBCD kann mit Windows PowerShell eingerichtet werden.

Was sind die Risiken einer uneingeschränkten Delegation?

Several attacks can be perpetrated against unconstrained delegation: some are covered in this blog post by harmj0y and Sean Metcalf describes others. Let’s explore a couple.

Beispiel 1: Missbrauch von uneingeschränkter Delegation, um einen gesamten AD-Wald zu kompromittieren

Sicherheitsforscher haben gezeigt, wie ein Angreifer, der eine Maschine mit uneingeschränkter Delegierung in einem Wald kompromittiert, einen anderen Wald und jeden darin befindlichen Bereich kompromittieren kann. Wenn Sie eine bidirektionale Vertrauensstellung eingerichtet haben, kann ein Angreifer den MS-RPRN Druckerfehler nutzen, um einen DC dazu zu bringen, Authentifizierungsinformationen zurück an den Angreifer zu senden, was es ihnen ermöglicht, DCSync zu verwenden, um das vertrauenswürdige Domain zu kompromittieren. Zum Beispiel, wenn Ihr Unternehmen ein kleines Unternehmen übernommen hat und dessen Domain mit Ihrer verbunden hat, könnte ein Angreifer, der ein System in der kleinen Umgebung kompromittiert, den gesamten Wald Ihres Unternehmens übernehmen, was definitiv nicht gut ist.

Ein KB article wurde veröffentlicht, um einen Fix für diesen Bug bereitzustellen, und in Windows Server 2012 und höher gibt es eine Sicherheitseinstellung, um dies zu verhindern, aber sie ist möglicherweise nicht standardmäßig aktiviert.

Beispiel 2: Ausnutzung von unbeschränkter Delegation zur Ermöglichung von lateraler Bewegung

Hier ist ein weiteres Szenario. Wenn die uneingeschränkte Delegierung für einen Computer aktiviert ist, wird jedes Mal, wenn sich ein Konto mit diesem Computer verbindet, ihr Ticket-Granting Ticket (TGT) vom Key Distribution Center (KDC) im Speicher für die spätere Verwendung durch den Computer gespeichert. Wenn die Maschine kompromittiert ist, kann der Angreifer dieses TGT erhalten und es missbrauchen, um erheblichen Schaden anzurichten – besonders, wenn das TGT für einen hochprivilegierten Benutzer ist.

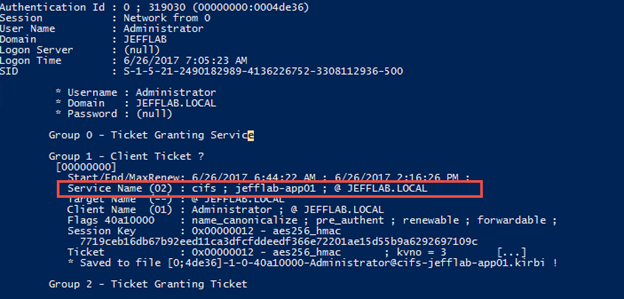

Zum Beispiel nehmen wir an, ein Domain-Admin greift über das Common Internet File System (CIFS) auf einen bestimmten Computer zu, indem er auf einen freigegebenen Ordner zugreift. Ohne aktiviertes unconstrained delegation würde nur das Ticket-Granting Server (TGS) im Speicher gespeichert; dieses Ticket gewährt nur Zugang zum CIFS-Dienst auf dem lokalen Rechner, sodass ein Angreifer es nicht verwenden kann, um sich seitwärts zu bewegen. Wir können dies mit dem Befehl Mimikatz sekurlsa::tickets /export sehen, der nur das Dienstticket des Benutzers (TGS) zurückgibt:

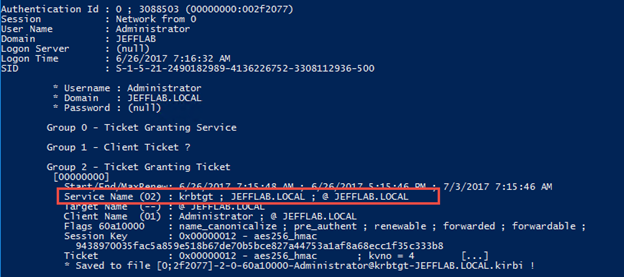

Allerdings, wenn die uneingeschränkte Delegierung aktiviert ist, gibt der Befehl das TGT für das Admin-Konto zurück, das ein Angreifer in einem Pass-the-Ticket-Angriff nutzen kann, um die gesamte Domäne zu kompromittieren.

Um TGTs von jedem Benutzer zu sammeln, der sich mit dem System verbindet, kann der Angreifer den folgenden PowerSpoit-Befehl verwenden:

Erforderliche Berechtigungen, um Unconstrained Delegation zu aktivieren

Um die Delegationskontrollen eines Objekts verwalten zu können, benötigt ein Benutzer die folgenden Rechte:

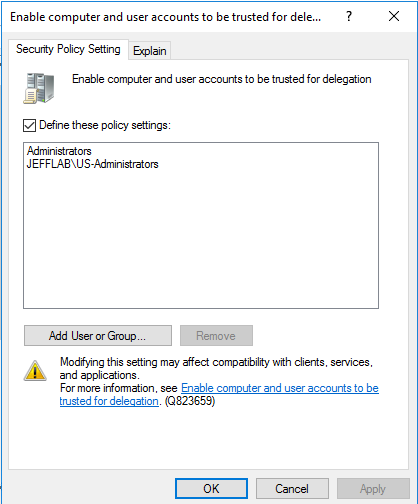

- SeEnableDelegationPrivilege, ein Benutzerrecht, wird durch die lokale Sicherheitsrichtlinieeines Domänencontrollers gesteuert und über die Gruppenrichtlinieneinstellung „Computer- und Benutzerkonten für die Delegierung als vertrauenswürdig einstufen“ verwaltet, wie unten dargestellt

- Fähigkeit, die Attribute msDS-AllowedToDelegateTo und userAccountControl für einen Computer zu aktualisieren, auf dem diese Group Policy setting gespeichert ist

Unconstrained Delegation finden

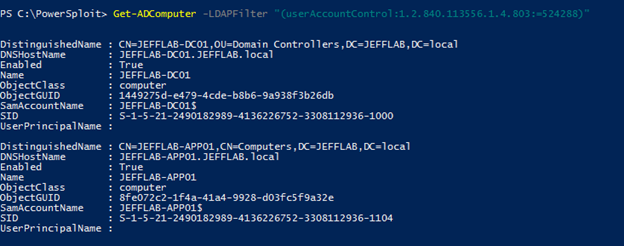

Um herauszufinden, wo uneingeschränkte Delegierung aktiviert wurde, können Sie das folgende PowerShell-Skript verwenden. Es überprüft den User Account Control (UAC)-Wert aller Computer, um zu sehen, wo Delegierung ohne Einschränkungen eingeschaltet ist.

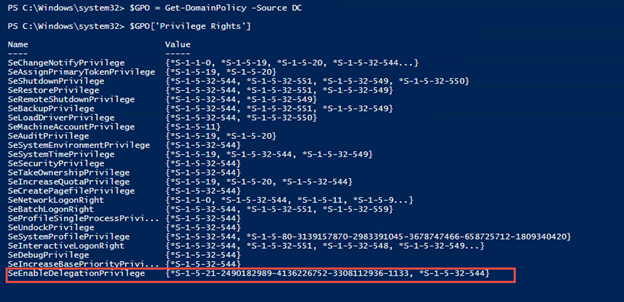

Sie möchten vielleicht auch prüfen, wem das Recht SeEnableDelegationPrivilege erteilt wurde. Dazu können Sie PowerSploit und den Befehl Get-DomainPolicy verwenden.

Best Practices zur Reduzierung des Risikos durch uneingeschränkte Delegation

Um das Risiko durch uneingeschränkte Delegation zu verringern, wird empfohlen:

- Untersuchen Sie, ob uneingeschränkte Delegierung tatsächlich erforderlich ist. In vielen Fällen wurde die uneingeschränkte Delegierung irrtümlich aktiviert und kann entweder vollständig deaktiviert oder in eine eingeschränkte Delegierung oder ressourcenbasierte eingeschränkte Delegierung umgewandelt werden. Beachten Sie, dass es nicht empfohlen wird, eine eingeschränkte Delegierung an einen Domänencontroller (DC) zu konfigurieren, da ein Angreifer, der ein Konto mit eingeschränkter Delegierung kompromittiert, in der Lage sein wird, sich als beliebiger Benutzer für jeden Dienst auf dem DC auszugeben.

- Verwenden Sie die Option „Dieses Konto ist sensibel und kann nicht delegiert werden“, um zu verhindern, dass sensible Konten für die Delegation verwendet werden.

- Platzieren Sie privilegierte Benutzer in der Protected Users Gruppe. Dies hilft dabei, ihre Verwendung in Delegationen zu verhindern und bewahrt ihre TGTs davor, nach der Authentifizierung auf dem Computer zu bleiben.

- Überwachen Sie die Aktivität von delegierten Konten genau. Alle Systeme, bei denen irgendeine Art von Delegation konfiguriert und verwendet wird, sollten auf verdächtige Aktivitäten hin überwacht werden.

Wie kann Netwrix helfen?

Unkontrollierte Delegation ist einer von zahlreichen Angriffsvektoren, die Übeltäter ausnutzen können, um Zugang zu erhalten und sich dauerhaft in Ihrer Active Directory-Umgebung einzunisten. Mit der Netwrix Active Directory Security Solution, werden Sie in der Lage sein:

- Entdecken Sie Sicherheitsrisiken, einschließlich unnötiger Delegationen, übermäßiger Berechtigungen, ständiger Privilegien und Fehlkonfigurationen von GPOs, und priorisieren Sie Ihre Bemühungen zur Risikominderung.

- Stellen Sie sichere Konfigurationen in Ihrer gesamten IT-Infrastruktur her und halten Sie diese aufrecht, indem Sie unangemessene Änderungen von Ihrer gehärteten Basislinie identifizieren und beheben.

- Erkennen und reagieren Sie umgehend auf fortgeschrittene Bedrohungen wie Kerberoasting, DCSync, dit extraction und Golden Ticket-Angriffe.

- Automatisieren Sie die Reaktion auf bekannte Angriffe, um Schäden zu minimieren.

- Stellen Sie eine schnelle Wiederherstellung von Active Directory im Falle eines Sicherheitsvorfalls oder anderen Ereignisses sicher.

FAQ

Welche Arten von Delegation sind im Active Directory verfügbar?

Es gibt 3 Arten von Delegationen, die Ihre Organisation nutzen kann:

- Unbeschränkte Delegation

- Eingeschränkte Delegation

- Ressourcenbasierte eingeschränkte Delegation (RBCD)

Was ist ressourcenbasierte eingeschränkte Delegierung (RBCD)?

Mit RBCD kann ein Administrator, der eine Ressource besitzt, den Zugriff darauf delegieren.

Wie kann ich RBCD konfigurieren?

Um einen Ressourcendienst so zu konfigurieren, dass er Zugriff im Namen von Benutzern erlaubt, können Sie Windows PowerShell-Cmdlets (New-ADComputer, New-ADServiceAccount, New-ADUser, Set-ADComputer, Set-ADServiceAccount und Set-ADUser) mit dem Parameter PrincipalsAllowedToDelegateToAccount verwenden.

Fordern Sie eine kostenlose Testversion von Netwrix Directory Manager an

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Teams-Ausbreitung: Verwaltung der Proliferation von Microsoft Teams

RBAC vs ABAC: Welches soll man wählen?

Top 11 Identity and Access Management (IAM) Lösungen für Ihr Unternehmen

Ein tiefer Einblick in NetSuite-Rollen und -Berechtigungen

So finden Sie Ihre NetSuite-Kontonummer