WDigest-Klartextpasswörter: Mehr als nur einen Hash stehlen

Oct 11, 2022

Was ist WDigest?

Digest Authentication ist ein Challenge-Response-Protokoll, das hauptsächlich in Windows Server 2003 für LDAP- und webbasierte Authentifizierung verwendet wurde. Es nutzt Hypertext Transfer Protocol (HTTP) und Simple Authentication Security Layer (SASL) Austausche zur Authentifizierung.

Auf hoher Ebene fordert ein Client Zugang zu etwas an, der authentifizierende Server stellt eine Herausforderung an den Client, und der Client reagiert auf die Herausforderung, indem er seine Antwort mit einem aus dem Passwort abgeleiteten Schlüssel verschlüsselt. Die verschlüsselte Antwort wird mit einer gespeicherten Antwort auf dem authentifizierenden Server verglichen, um zu bestimmen, ob der Benutzer das richtige Passwort hat. Microsoft bietet eine viel umfassendere in-depth explanation of WDigest.

Welches Sicherheitsrisiko führt WDigest ein?

WDigest speichert Klartext-Passwörter im Speicher. Daher kann ein Angreifer, der Zugang zu einem Endpunkt hat, ein Tool wie Mimikatz verwenden, um nicht nur die im Speicher gespeicherten Hashes, sondern auch die Klartext-Passwörter zu erhalten. Infolgedessen wären sie nicht nur auf Angriffe wie Pass-the-Hash beschränkt; sie könnten sich auch bei Exchange, internen Webseiten und anderen Ressourcen anmelden, die die Eingabe einer Benutzer-ID und eines Passworts erfordern.

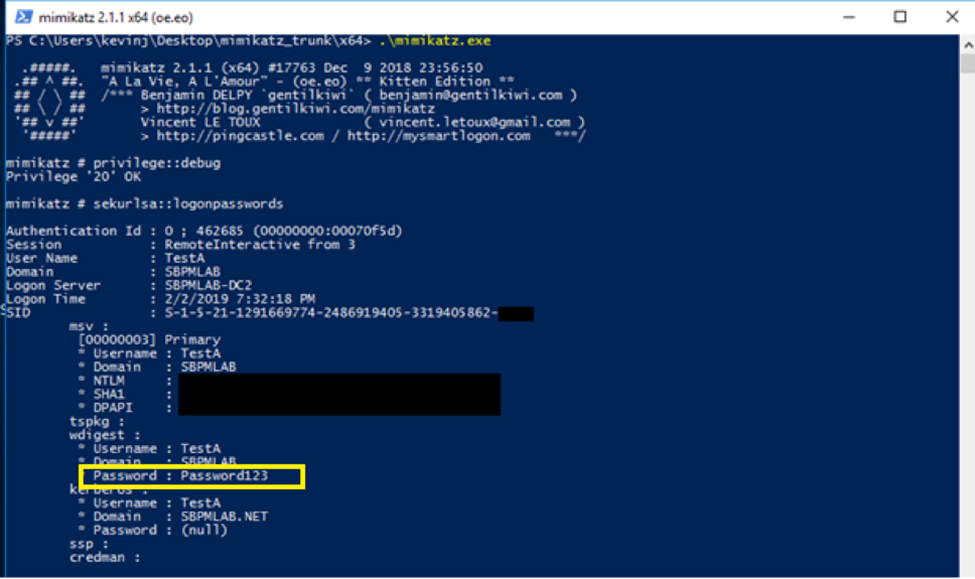

Nehmen wir zum Beispiel an, der Benutzer „TestA“ hat sich über den Remote-Desktop an einem Rechner angemeldet und dabei sein Passwort im Speicher hinterlassen. Der folgende Screenshot veranschaulicht, was ein Angreifer sehen würde, wenn er die Anmeldeinformationen aus dem Speicher dieses Rechners mit Mimikatz ausliest. Wie Sie sehen können, erhält er sowohl den NTLM-Passworthash für das Konto als auch das Klartext-Passwort „Password123“.

Was kann unternommen werden, um dieses Risiko zu mindern?

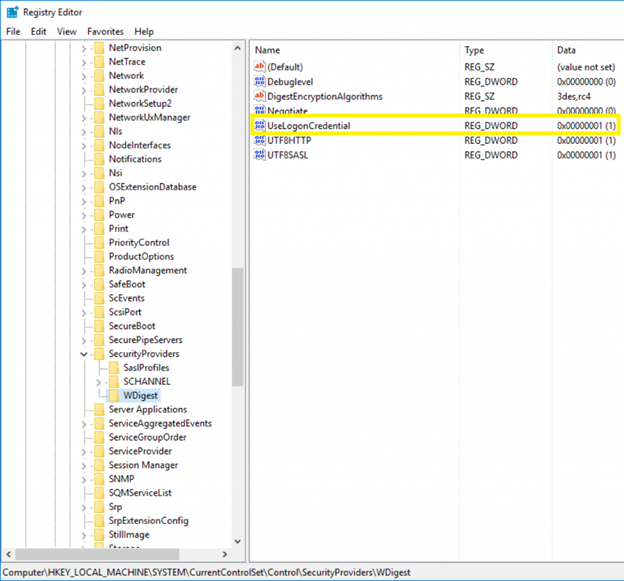

Glücklicherweise hat Microsoft ein Sicherheitsupdate (KB2871997) veröffentlicht, das es Organisationen ermöglicht, eine Registrierungseinstellung zu konfigurieren, um zu verhindern, dass WDigest Klartext-Passwörter im Speicher ablegt. Allerdings wird WDigest dadurch außer Funktion gesetzt, daher empfiehlt Microsoft zuerst zu überprüfen, ob die Digest-Authentifizierung in Ihrer Umgebung verwendet wird. Überprüfen Sie die Ereignisprotokolle auf Ihren Servern nach Ereignis-ID 4624 und kontrollieren Sie Ihre Domain-Controller-Protokolle nach Ereignis-ID 4776, um zu sehen, ob sich Benutzer mit 'Authentication Package: WDigest' angemeldet haben. Sobald Sie sicher sind, dass keine solchen Ereignisse vorliegen, können Sie die Registrierungsänderung vornehmen, ohne Ihre Umgebung zu beeinträchtigen.

Windows 7, Windows 8, Windows Server 2008 R2 und Windows Server 2012

Für Windows 7, Windows 8, Windows Server 2008 R2 und Windows Server 2012 installieren Sie das Update KB2871997 und setzen dann den folgenden Registrierungsschlüssel auf 0:

Der einfachste Weg, dies zu tun, ist über Group Policy, aber das folgende Skript funktioniert auch:

reg add

HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v

UseLogonCredential /t REG_DWORD /d 0

Spätere Versionen von Windows und Windows Server

Spätere Versionen von Windows und Windows Server benötigen das Sicherheitsupdate nicht, und der Registrierungswert ist standardmäßig auf 0 gesetzt. Sie sollten jedoch überprüfen, ob der Wert nicht manuell geändert wurde, indem Sie das folgende Skript verwenden:

reg query

HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v

UseLogonCredential

Ergebnisse

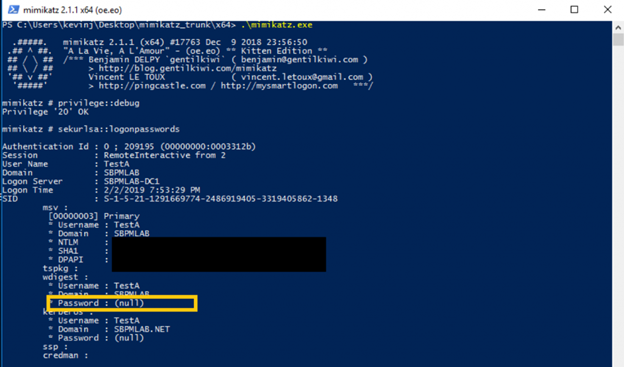

Sobald dieser Registrierungswert auf 0 gesetzt wurde, würde ein Angreifer, der Anmeldeinformationen aus dem Speicher ausliest, nicht das Klartext-Passwort erhalten; stattdessen würde er Folgendes sehen:

Referenzdiagramm

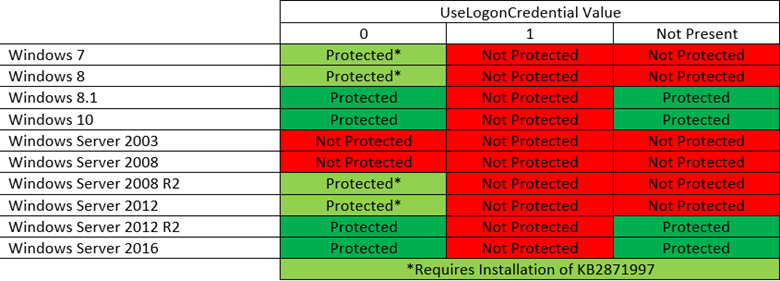

Hier ist eine Übersicht, die Ihnen dabei hilft zu bestimmen, ob Sie Maßnahmen für Ihre Endpunkte ergreifen müssen:

Kurze Zusammenfassung

WDigest speichert Klartext-Anmeldeinformationen im Speicher, wo sie von einem Angreifer gestohlen werden könnten. Microsofts Sicherheitsupdate KB2871997 behebt das Problem bei älteren Versionen von Windows und Windows Server, indem es Ihnen ermöglicht, einen Registrierungswert zu setzen, und neuere Versionen haben standardmäßig den richtigen Wert.

Die Überprüfung dieser Registrierungseinstellung auf allen Ihren Windows-Endpunkten sollte eine Priorität sein, da der Diebstahl von Anmeldeinformationen zum Verlust sensibler Informationen führen kann. Eine Möglichkeit, dies zu tun, besteht darin, Befehlszeilenabfragen auf allen Ihren Hosts auszuführen; eine schnellere Option ist, den Prozess mit einer Auditing-Lösung zu automatisieren, die die Ergebnisse in einem leicht verständlichen Bericht bereitstellt.

Wie kann Netwrix helfen?

Netwrix Access Analyzer kann Ihnen helfen, die Sicherheit Ihrer Windows-Infrastruktur zu verbessern und das Risiko einer Datenpanne zu minimieren. Es ermöglicht Ihnen Folgendes:

- Identifizieren Sie Schwachstellen, die von Angreifern ausgenutzt werden können, um Windows-Systeme zu kompromittieren und an Ihre Daten zu gelangen.

- Durchsetzung von Sicherheits- und Betriebsrichtlinien durch Baseline Configuration Analyse.

- Auditieren und verwalten Sie privilegierte Konten.

- Erweisen Sie Compliance einfacher mit vorgefertigten Berichten und vollständiger Systemtransparenz.

Netwrix Access Analyzer

Teilen auf

Erfahren Sie mehr

Über den Autor

Kevin Joyce

Direktor für Product Management

Director of Product Management bei Netwrix. Kevin hat eine Leidenschaft für Cybersicherheit, insbesondere das Verständnis der Taktiken und Techniken, die Angreifer nutzen, um Umgebungen von Organisationen auszunutzen. Mit acht Jahren Erfahrung im Produktmanagement, mit Schwerpunkt auf Active Directory und Windows-Sicherheit, hat er diese Leidenschaft genutzt, um Lösungen für Organisationen zu entwickeln, die ihre Identitäten, Infrastruktur und Daten schützen helfen.

Erfahren Sie mehr zu diesem Thema

Wie man Passwörter mit PowerShell erstellt, ändert und testet

Windows Defender Credential Guard zum Schutz von Privileged Credentials verwenden

Was ist Microsoft LAPS: Wie können Sie dessen Sicherheit verbessern?

Verwendung der Protected Users Group gegen Bedrohungen

Was ist das Kerberos PAC?