Was ist das Kerberos PAC?

Jan 10, 2023

Das Privileged Attribute Certificate (PAC) ist eine Erweiterung der Kerberos-Service-Tickets, die Informationen über den authentifizierenden Benutzer und seine Privilegien enthält. Ein Domänencontroller fügt die PAC-Informationen zu Kerberos-Tickets hinzu, wenn sich ein Benutzer in einer Active Directory (AD)-Domäne authentifiziert. Wenn Kerberos-Ticketdienste verwendet werden, um sich bei anderen Systemen zu authentifizieren, können sie das PAC aus dem Ticket eines Benutzers abrufen, um dessen Privilegienstufe zu bestimmen, ohne den Domänencontroller abfragen zu müssen.

Ausgewählte verwandte Inhalte:

Dieser Leitfaden beschreibt mehrere Angriffe, die das Kerberos PAC betreffen, die Grenzen der PAC-Validierung zur Abwehr gegen diese und wie Netwrix Lösungen dabei helfen können. Er beantwortet auch häufig gestellte Fragen zum Kerberos PAC.

Angriffe, die das Kerberos PAC ausnutzen

Da PACs sehr wertvolle Informationen enthalten, sind sie das Ziel mehrerer Windows AD-Angriffstechniken. Hier sind einige der wichtigsten.

Angriffe zur Privilegienerweiterung (CVE-2014-6324)

Das PAC wurde 2014 zum Ziel von AD-Privilegienerhöhungsangriffen, als eine Schwachstelle im PAC-Validierungsalgorithmus in Windows Server Version 2012 R2 und früher öffentlich bekannt wurde. Diese Schwachstelle ermöglicht es Angreifern, ein PAC für jedes von ihnen kompromittierte Benutzerkonto zu fälschen und diesen Benutzer effektiv zum Domain-Admin zu machen.

Das Windows-Cybersicherheitsteam hat CVE-2014-6324 schnell durch die Veröffentlichung des Updates MS14-068 behoben.

Für vollständige Informationen über die Schwachstelle und den Patch lesen Sie Microsoft’s post. Dieser Angriff wurde auch detailliert auf der Black Hat 2015 und auf Adsecurity.org behandelt.

Um diese Schwachstelle zu testen, können Sie das Python Kerberos Exploitation Kit (PyKEK) oder Kekeo verwenden.

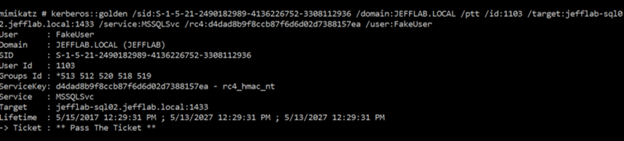

Golden und Silver Tickets

Golden Tickets und Silver Tickets ermöglichen es Angreifern auch, gefälschte PACs bei einem Active Directory-Angriff zu nutzen.

Ein Golden Ticket ist ein gefälschtes Kerberos-Ticket-Granting-Ticket (TGT), das durch einen gestohlenen KDC-Schlüssel erstellt wird. Es ermöglicht Angreifern, ein gültiges Kerberos TGT für jeden Benutzer in der Domäne zu erstellen und das PAC des Benutzers zu manipulieren, um zusätzliche Privilegien zu erlangen. Golden Tickets sind nützlich, um Entdeckung zu vermeiden, da Gegner scheinbar harmlose Konten nutzen können, um privilegierte Aktivitäten durchzuführen.

Ähnlich ermöglichen Silver Tickets Angreifern das Fälschen von Active Directory PACs für Ticket-Granting-Service (TGS)-Tickets. Allerdings geben Silver Tickets im Gegensatz zu Golden Tickets den Angreifern nur Rechte für einen bestimmten Dienst auf einem bestimmten Host. TGS-Tickets sind mit dem Passworthash des Dienstes verschlüsselt, sodass ein Bedrohungsakteur, wenn er den Hash für einen Dienst stiehlt, TGS-Tickets für diesen Dienst erstellen kann.

Manchmal haben Dienstkonten eingeschränkte Rechte. Ein gutes Beispiel ist ein SQL-Dienstkonto, das keine Systemrechte für die auf diesem SQL-Server gehosteten Datenbanken hat. Dennoch sind diese Konten nicht sicher, da Angreifer Silver Tickets verwenden können, um PACs zu fälschen und einem Dienstkonto mit eingeschränkten Rechten zusätzliche Privilegien zu verleihen und dann ihr Ziel vollständig zu kompromittieren.

Wie Sie unten sehen können, verleihen Golden und Silver Tickets Benutzern Mitgliedschaft in privilegierten Gruppen unter Verwendung von RIDs wie 512 (Domain Admins) und 519 (Enterprise Admins).

PAC-Validierung

Wie können Sie Sicherheit bei gefälschten PACs umsetzen?PAC-Validierung kann helfen, obwohl sie kein Allheilmittel ist.

Die PAC-Validierung wird durch den Registrierungsschlüssel ValidateKdcPacSignature gesteuert, der sich unter HKLMSYSTEMCurrentControlSetControlLsaKerberosParameters befindet. Wenn Sie diesen Schlüssel auf 0 setzen, wird die PAC-Validierung ausgeschaltet.

Wenn die PAC validation auf einem Windows-System aktiviert ist, wird das PAC eines sich authentifizierenden Benutzers gegenüber dem Active Directory überprüft, um seine Gültigkeit sicherzustellen – allerdings nur, wenn bestimmte Kriterien erfüllt sind.

Insbesondere, wie Microsoft erläutert:

Windows OS sendet die PAC-Validierungsnachrichten an den NetLogon-Dienst des DC, wenn der Dienst nicht über das TCB-Privileg verfügt und kein Service Control Manager (SCM)-Dienst ist. Der Local Security Authority Subsystem Service (LSASS)-Prozess wird PAC-Validierungsnachrichten an den DC senden, wenn der LSA-Client (der Anwendungsserver) nicht im Kontext des lokalen Systems, des Netzwerkdienstes oder des lokalen Dienstes ausgeführt wird; oder er verfügt nicht über das SeTCBprivilege (Handeln als Teil des Betriebssystems).

Mit anderen Worten, die PAC-Validierung verhindert nicht, dass Angreifer Silver und Golden Tickets ausführen. In meinen Tests konnte ich, unabhängig von der PAC-Validierung, Silver und Golden Tickets gegen ein Zielsystem einsetzen.

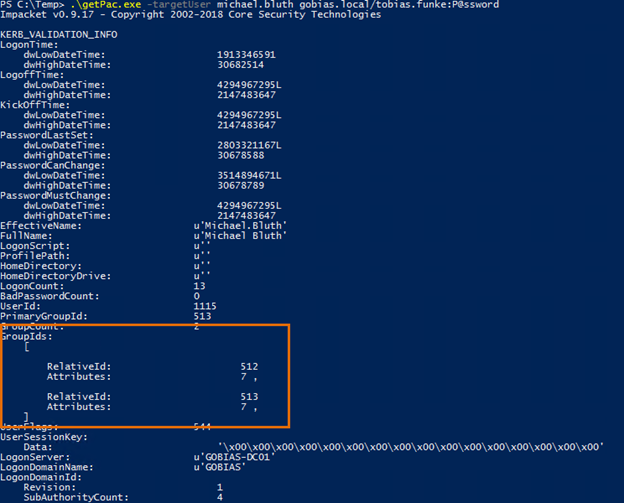

Erkundung eines User PAC

Wenn Sie daran interessiert sind, sich ein PAC für einen Benutzer anzusehen, ist Impacket, das mit einem Skript getPAC.py geliefert wird, ein großartiger Weg, um zu beginnen.

Um dies in Windows zu testen, sollten Sie CommandoVM ausprobieren. Dieses Tool verpackt das getPAC.py-Skript (und viele andere) als ausführbare Dateien, sodass Sie sich keine Gedanken über Python-Abhängigkeiten machen müssen.

Mit dem getPAC.py-Skript können Sie jeden Benutzer ohne besondere Berechtigungen anvisieren und deren PAC-Einstellungen und Informationen zurückgeben:

Wie Sie sehen können, liefert das Skript weit mehr als nur Gruppenmitgliedschaften. Um mehr über diese Ergebnisse, Info-Gruppenschlüssel und Kerberos-Gruppenmitgliedschaften zu erfahren, schauen Sie sich die Dokumentation von Microsoft über die Privilege Attribute Certificate data structure an.

Wie Netwrix helfen kann

PAC-Clientvalidierung und Skripte wie getPAC.py können Ihre Benutzer und Daten vor unbefugtem Zugriff schützen. Leider bieten sie nicht genügend Schutz, insbesondere wenn Bedrohungsakteure Golden und Silver Tickets verwenden, um PAC-Angriffe zu fälschen.

Das ist der Einsatzbereich der umfassenden Active Directory security solution von Netwrix. Umfassend, benutzerfreundlich und sicher, dieses Tool zur Bedrohungserkennung kann Ihnen helfen:

- Erkennen und beheben Sie Sicherheitsrisiken durch Sicherheitsbewertungen.

- Aktivieren Sie starke password policies und schützen Sie Anmeldeinformationen vor fortgeschrittenen Bedrohungen.

- Ersetzen Sie ständige privilegierte Konten durch zeitgerechten, minimal notwendigen Zugriff.

- Erkennen Sie ausgeklügelte Bedrohungen rechtzeitig, um Verstöße zu verhindern.

- Überprüfen, etablieren und stärken Sie Sicherheitsprotokolle.

- Erstellen Sie die erforderlichen Sicherheitsberichte für Compliance-Audits.

- Automatisieren Sie Reaktionen auf erwartete Bedrohungen.

- Setzen Sie unerwünschte Löschungen und Änderungen im Active Directory zurück.

- Vereinfachen Sie die vollständige Domänenwiederherstellung, um die Kontinuität zu gewährleisten.

FAQ

Was ist das PAC in Kerberos?

Das Privileged Attribute Certificate (PAC) ist Teil eines Kerberos-Tickets. Es enthält Informationen über die Benutzerprivilegien und wird verwendet, wann immer sie sich in einer Active Directory-Domäne authentifizieren.

Was ist PAC-Validierung?

Wenn auf einem Windows-System aktiviert, wird die PAC-Überprüfung die Gültigkeit des PAC eines authentifizierenden Benutzers überprüfen, indem sie ihn mit dem Active Directory vergleicht. Leider wird das Aktivieren der PAC-Überprüfung nicht verhindern, dass Golden Ticket- und Silver Ticket-Angriffe stattfinden.

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?

Quantitative Risikoanalyse: Jährliche Verlust Erwartung