Gobernanza del acceso a los datos

Reduce el riesgo de violaciones al conocer los datos sensibles, controlar el acceso y hacer cumplir las políticas.

Lee sus historias

Confiado por

Las organizaciones carecen de un control continuo y basado en la identidad de los datos sensibles, lo que permite que las identidades con permisos excesivos y la IA amplíen rápidamente la exposición y aceleren la pérdida de datos empresariales.

Acceso no controlado a datos sensibles

Las organizaciones carecen de visibilidad continua y consciente de la identidad sobre quién puede acceder a datos sensibles en comparticiones de archivos, plataformas en la nube y herramientas de colaboración. Las identidades sobrepermisadas, los grupos anidados y las cuentas obsoletas amplían silenciosamente la superficie de ataque.

Revisiones de acceso estático que fallan en entornos dinámicos

Las certificaciones manuales y puntuales no pueden mantenerse al día con los permisos cambiantes y la sensibilidad de los datos en evolución. Para cuando se revisa el acceso, la exposición ya ha cambiado o crecido.

La IA y el riesgo interno amplifican la exposición de datos

Las identidades con permisos excesivos combinadas con copilotos de IA aumentan drásticamente la velocidad a la que se pueden hacer visibles, resumir o exfiltrar datos sensibles, reduciendo el tiempo entre el acceso y la pérdida.

Incapacidad para probar quién tuvo acceso y por qué

Cuando los reguladores, ejecutivos o respondedores de incidentes exigen respuestas, los equipos de seguridad luchan por correlacionar la sensibilidad de los datos, los derechos de identidad y la actividad real en evidencia defensible.

Casos de uso

Gobernanza de acceso a datos continua y centrada en la identidad en la práctica

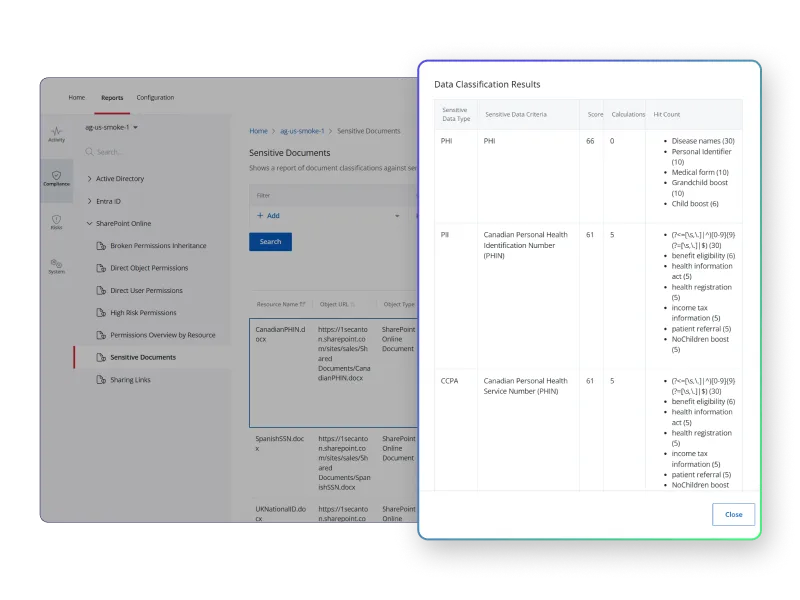

Identificar y evaluar el riesgo de datos sensibles

Descubre y clasifica datos sensibles, regulados y críticos para el negocio, luego correlaciónalos con derechos de identidad para entender la exposición real y priorizar la remediación según el impacto.

Reducir el Acceso Excesivo

Elimina permisos obsoletos, duplicados y excesivos en servidores de archivos y repositorios en la nube para reducir la superficie de ataque y evitar que los datos sensibles sean accesibles de manera amplia.

Aplicar el principio de menor privilegio en todos los entornos

Alinear continuamente el acceso con las necesidades del negocio eliminando permisos heredados o desactualizados y limitando el alcance de identidades comprometidas o mal utilizadas.

Automatizar revisiones de acceso basadas en riesgos

Prioriza las certificaciones utilizando la sensibilidad de los datos, los caminos de acceso y el contexto de identidad para que las exposiciones de mayor riesgo sean revisadas y remediadas primero, incluyendo los repositorios accesibles a herramientas de IA.

Detectar acceso anormal y uso indebido de datos

Monitorea patrones de acceso inusuales, lecturas masivas y cambios de permisos no autorizados para identificar amenazas internas, cuentas comprometidas e intentos de exfiltración acelerados por IA a tiempo.

Acelerar la respuesta y recuperación de incidentes

Determina rápidamente qué datos sensibles fueron expuestos, qué identidades estuvieron involucradas y automatiza las acciones de contención para reducir el impacto empresarial y fortalecer la gobernanza continua.

El enfoque de Netwrix

Proteja los datos sensibles con acceso de privilegio mínimo

Una vez que se comprenden los riesgos, la gobernanza del acceso a los datos se centra en hacer cumplir el principio de menor privilegio y mantener el acceso alineado con las necesidades comerciales a medida que cambian los entornos. Netwrix permite controles de gobernanza del acceso a los datos que hacen que el menor privilegio sea práctico de implementar y mantener en entornos complejos y distribuidos.

Aplicar el acceso de menor privilegio de manera consistente

Asegúrese de que las personas tengan acceso solo a los datos requeridos para su rol. Elimine permisos excesivos, heredados o desactualizados a medida que cambian los roles, reduciendo tanto la probabilidad de uso indebido como el posible radio de explosión si una cuenta se ve comprometida.

Delegar decisiones de acceso a los propietarios de datos

Identificar a los propietarios de datos responsables y darles visibilidad sobre quién puede acceder a los datos que poseen. Permitir revisiones de acceso regulares y atestaciones para que los permisos se mantengan alineados con los requisitos comerciales, mientras se reduce la dependencia de los equipos de seguridad y TI para decisiones rutinarias.

Agilizar las solicitudes y aprobaciones de acceso

Apoye las solicitudes de acceso controlado que dirigen decisiones a las personas más cercanas a los datos. Esto mejora la precisión del aprovisionamiento, acorta los ciclos de aprobación y reduce el manejo manual de tickets sin sacrificar la gobernanza.

Mantener una clasificación de datos consistente

Aplica y mantiene una etiquetado de datos consistente en todos los entornos para que los controles posteriores, como la supervisión, las alertas y la remediación, se basen en un contexto preciso. Una clasificación consistente asegura que las decisiones de seguridad reflejen la sensibilidad de los datos en lugar de solo la ubicación.