Hoja de trucos de comandos esenciales de Cisco para la configuración de dispositivos

Introducción

El Cisco IOS (Internetwork Operating System) proporciona a los administradores los medios para gestionar y configurar dispositivos Cisco. Aunque la estructura de comandos de Cisco es propietaria, ejemplifica conceptos fundamentales en la gestión de dispositivos de red que son aplicables en diversos proveedores. Interfaces de línea de comandos (CLIs) y principios de configuración similares se pueden encontrar en sistemas de otras compañías importantes de redes como Aruba, Juniper y Broadcom, permitiendo a los profesionales de redes aplicar sus habilidades en diferentes plataformas con cierta adaptación.

Este artículo proporciona una hoja de trucos que puedes utilizar como guía rápida de comandos para la gestión y configuración de dispositivos de red Cisco. Se proporcionan capturas de pantalla para mostrar algunos comandos paso a paso en acción; fueron tomadas utilizando una conexión de consola al router o switch.

Visión general de la estructura de la Interfaz de Línea de Comandos (CLI)

Modos de comando

La interfaz de línea de comandos (CLI) de Cisco IOS está estructurada jerárquicamente con los siguientes modos de comando:

- Modo EXEC de usuario — Este es el modo predeterminado al iniciar sesión en un dispositivo Cisco. Ofrece acceso limitado, permitiendo solo comandos básicos de monitoreo y restringiendo la capacidad de realizar cambios en la configuración. Se identifica por un prompt que termina con >.

- Modo EXEC privilegiado — Este modo elevado otorga acceso a todos los comandos show y operaciones a nivel de sistema. Proporciona visibilidad completa del sistema pero sin acceso a la configuración. También permite a los usuarios realizar tareas de diagnóstico de dispositivos y gestión de archivos. Este modo se indica con un prompt que termina con #.

- Modo de Configuración Global — Este modo altamente privilegiado te permite realizar cambios de configuración en todo el sistema y proporciona acceso a varios submodos para configuraciones específicas, como los ajustes de interfaz. En este modo, el prompt incluye (config)#.

Movimiento entre modos de comando

Cuando inicie sesión por primera vez en un router o switch de Cisco, estará en el modo User EXEC. Utilice los siguientes comandos para cambiar a modos más privilegiados:

- habilitar — Utilizado para acceder al modo Privileged Exec

- config terminal (o simplemente config t) — Utilizado para acceder al modo de Configuración Global

Los comandos se muestran en la captura de pantalla a continuación:

El modo de Configuración Global puede dividirse en varios submodos que te permiten configurar diferentes componentes. Aquí están esos submodos y los comandos para acceder a ellos:

|

Modo de configuración de interfaz |

interfaz [interface-type] [interface-number] |

|

Modo de configuración de subinterfaz |

interfaz [interface-type] [interface-number].[subinterface-number] |

|

Modo de configuración del router |

router [protocolo de enrutamiento] |

|

Modo de configuración de línea |

línea [line-type] [line-number] |

Ahora que conoces los comandos para pasar a los modos de mayor privilegio, aquí tienes los comandos para salir de ellos.

- salir — Se utiliza para retroceder un nivel en la jerarquía del modo de configuración. La siguiente captura de pantalla muestra al administrador volviendo al modo Privileged Exec:

- end — Se utiliza para volver inmediatamente al modo EXEC privilegiado desde cualquier modo de configuración. Esto es útil para salir rápidamente de niveles de configuración anidados.

Mostrando la Configuración del Sistema

Después de iniciar sesión en un dispositivo Cisco, probablemente querrás ver sus configuraciones básicas del sistema. Esto se hace fácilmente escribiendo show running-config o simplemente show run. Este comando muestra la configuración activa almacenada en la memoria del dispositivo.

Observe en la captura de pantalla a continuación que primero intentamos el comando mientras estábamos en modo User Exec, donde falló debido a privilegios insuficientes. La captura de pantalla muestra solo una parte de la configuración en ejecución.

Otros comandos relacionados con la configuración incluyen los siguientes:

|

show startup-config |

Muestra la configuración guardada almacenada en la NVRAM del dispositivo, la cual se cargará cuando el dispositivo se inicie |

|

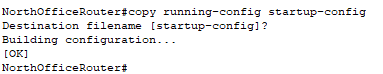

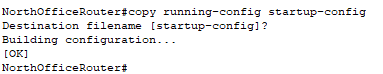

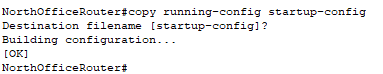

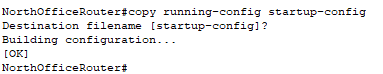

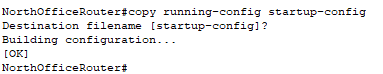

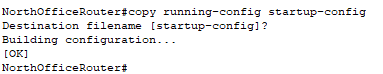

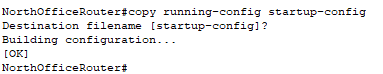

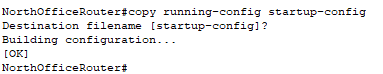

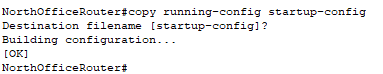

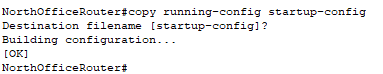

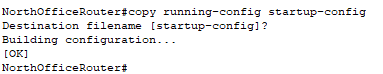

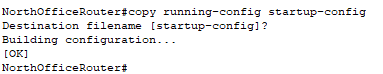

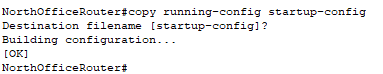

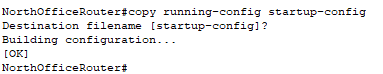

copy running-config startup-config |

Reemplaza la configuración de inicio con la configuración activa cuando el dispositivo de red Cisco se inicializa |

|

copiar startup-config running-config |

Combina la configuración de inicio con la configuración activa actualmente en RAM |

|

write erase erase startup-config |

Elimina la configuración de inicio |

Atajos y Historial de Comandos

Aquí hay algunos comandos adicionales para una navegación rápida:

- Ctrl+Z — Utilice esta combinación de teclas en cualquier momento para salir al instante de cualquier modo de configuración y volver al modo EXEC privilegiado

- Tecla Tab — Utilice esta tecla para completar automáticamente comandos parciales o mostrar opciones de completado posibles.

- Teclas de flecha arriba y abajo — Utiliza estas teclas para recorrer los comandos anteriores.

- mostrar historial — Utilice este comando para mostrar el búfer del historial de comandos.

Configuración del dispositivo y configuración básica

Renombrar un dispositivo

La configuración en ejecución mostrada en la captura de pantalla anterior mostraba router como el nombre del host. Este es el nombre predeterminado para un router de Cisco, así como switch es el nombre predeterminado para un switch de Cisco. El nombre del dispositivo aparece en el símbolo del sistema.

Utilice el comando hostname para cambiar el nombre de un dispositivo. Seleccione un nombre único para cada dispositivo para asegurar una fácil identificación dentro de la red. En el ejemplo a continuación, cambiamos el nombre del router a NorthOfficeRouter. Observe cómo el nuevo nombre es parte del prompt final.

Asignando una dirección IP

También querrá asignar una dirección IP al dispositivo para gestionarlo de forma remota. Elija la interfaz a la que desea asignar la dirección IP y complete los siguientes pasos:

- Ingrese al modo de configuración de interfaz:

interfaz <interface-name>

- Asigne una dirección IP y máscara de subred:

dirección IP <IP-address>

- Habilite la interfaz:

no shutdown

Aquí está cómo se ve este procedimiento en el Cisco IOS. Tenga en cuenta que config-if indica que se encuentra en el submodo de Configuración de Interfaz.

Configuración de contraseñas

Debido a que iniciamos sesión en un nuevo dispositivo, no tuvimos que ingresar una contraseña. Aquí están los comandos para habilitar contraseñas y mejorar la seguridad:

|

habilite la contraseña <pass-value> |

Define la contraseña requerida al usar el comando enable1 |

|

habilitar secreto <pass-value> |

Establece la contraseña requerida para que cualquier usuario entre al modo enable y la encripta |

|

servicio de cifrado de contraseñas |

Indica al software Cisco IOS que cifre las contraseñas, secretos CHAP y datos similares guardados en su archivo de configuración |

Configuración de Banners

También hay una variedad de banners que puedes configurar:

- Mensaje del día (motd) banner:

banner motd #Acceso no autorizado prohibido#

- Banner de inicio de sesión:

banner de inicio de sesión #Por favor, introduzca sus credenciales#

- Banner de ejecución:

banner exec #Bienvenido a la red#

Configuración de Switch

Los switches cumplen una función distinta a la de los routers y, por lo tanto, utilizan comandos diferentes. Aquí hay algunos conceptos clave que se deben entender:

- Modo de puerto de enlace — El modo de puerto de enlace determina cómo maneja el puerto el tráfico de VLAN. Los tres modos principales son modo de acceso, modo troncal y modo dinámico.

- Velocidad dúplex — La configuración dúplex determina si el puerto puede enviar y recibir datos simultáneamente. Puedes asignar half, full o auto. Auto permite que el switch negocie la configuración dúplex con el dispositivo conectado.

- Velocidad — Esta configuración determina la tasa de transmisión de datos del puerto. Dependiendo de las capacidades del switch, la velocidad puede ajustarse a 10 Mbps, 100 Mbps, 1000 Mbps (1 Gbps) o automático.

Configuración de VLAN

La configuración de VLAN es un aspecto crucial de la segmentación y gestión de redes. En el modo de Configuración Global, puedes utilizar los siguientes comandos:

|

vlan <vlan-id> |

Crea una VLAN |

|

Vlan <vlan-name> |

Asigna un nombre a la VLAN |

|

vlan switchport access vlan <vlan-id> |

Establece la VLAN a la que pertenece la interfaz |

|

no vlan <vlan-id> |

Elimina una VLAN |

|

show vlan |

Muestre la configuración de VLAN |

La captura de pantalla a continuación muestra los comandos para la configuración básica de puertos:

Comandos del Spanning Tree Protocol (STP)

El Spanning Tree Protocol es una característica de los switches de Cisco que puede ayudar a prevenir bucles en la red. STP está habilitado por defecto en los switches de Cisco para todas las VLANs. Puede modificar la configuración de STP globalmente para todo el switch, o aplicar configuraciones específicas a interfaces individuales o VLANs para un control más preciso sobre el comportamiento de STP en diferentes partes de su red. El comando es el siguiente:

spanning-tree mode rapid-pvst

Configuración de puertos troncales

Los puertos que necesitan transportar tráfico de múltiples VLAN deben estar en modo troncal. Primero necesitas configurar el puerto como troncal y luego asignar las VLAN. Aquí están los comandos:

switchport trunk native vlan <vlan-id>

Configurar puertos troncales en conmutadores Cisco implica usar los comandos switchport trunk y switchport trunk allowed vlan . Aquí hay más detalles sobre estos comandos:

|

switchport trunk native vlan <vlan-id> |

Habilita el modo troncal para el puerto y establece la VLAN nativa para el tráfico sin etiquetar en el tronco |

|

switchport trunk allowed vlan <vlan-id> |

Agrega las VLAN especificadas a la lista actual |

|

switchport trunk allowed vlan remove <vlan-id> |

Elimina las VLAN especificadas de la lista de permitidas |

La captura de pantalla a continuación muestra estos comandos VLAN en acción:

Fundamentos de redes

Direccionamiento IP y Subneteo

Los siguientes comandos se utilizan para el direccionamiento IP y el subneteo:

|

ip address <ip-value> <bnet-value> |

Assigns an IP and subnet mask |

|

show ip interface <interface-number> |

Displays the status of a network interface as well as a detailed listing of its IP configurations and related characteristics |

|

show ip interface brief |

Provides a concise summary of the IP interface status and configuration |

|

ip address <ip-value> <subnet-value> secondary |

Assigns a secondary IP address |

|

no ip address |

Removes an IP address |

La captura de pantalla a continuación muestra la salida del comando show ip interface brief:

Configuración de protocolos de enrutamiento

Puedes usar los siguientes comandos para configurar los protocolos de enrutamiento:

|

ip route <network-number> <network-mask> {<ip-address> | <exit-interface>} |

Sets a static route in the IP routing table |

|

ip route 0.0.0.0 0.0.0.0 {next-hop-ip | exit-interface} |

Configures a default route |

|

no ip route {network} {mask} {next-hop-ip | exit-interface} |

Removes a route |

|

router rip |

Enables a Routing Information Protocol (RIP) routing process, which places you in Router Configuration mode |

|

no auto-summary |

Disables automatic summarization |

|

version 2 |

Configures the software to receive and send only RIP version 2 packets |

|

network ip-address |

Associates a network with a RIP routing process |

|

passive-interface interface |

Sets the specified interface to passive RIP mode, which means RIP routing updates are accepted by, but not sent out of, the interface |

|

show ip rip database |

Displays the contents of the RIP routing database |

|

default-information originate |

Generates a default route into RIP |

La captura de pantalla a continuación muestra la configuración de una ruta estática y la configuración de una ruta predeterminada para todas las demás redes:

Configuración de la Traducción de Direcciones de Red (NAT)

Usa los siguientes comandos para configurar NAT, que permite que las direcciones IP privadas de una red local se traduzcan en direcciones IP públicas antes de enviarse por Internet.

|

ip nat [inside | outside] |

Specifies whether the NAT operation is applied to traffic entering or leaving the router’s network |

|

ip nat inside source {list{access-list-number | access-list-name}} interface type number[overload] |

Establishes dynamic source translation. Use the list keyword to specify an ACL to identify the traffic that will be subject to NAT. The overload option enables the router to use one global address for many local addresses |

|

ip nat inside source static local-ip global-ip |

Establishes a static translation between an inside local address and an inside global address |

Solución de problemas y diagnóstico

A continuación se muestran los comandos que te ayudarán a solucionar problemas y realizar diagnósticos básicos:

|

ping {hostname | system-address} [source source-address] |

Reveals basic network connectivity |

|

traceroute {hostname | system-address} [source source-address] |

Traces the route that packets take to reach a destination |

|

show interfaces |

Displays detailed information about interface status, settings and counters |

|

show ip route |

Shows the routing table of the device |

|

show interface status |

Displays the interface line status |

|

show interfaces trunk |

Lists information about the currently operational trunks and the VLANs supported by those trunks |

|

show version |

Displays information about the IOS version, uptime and hardware configuration |

|

show running-config |

Displays the current active configuration on the device |

|

show tech-support |

Generates a comprehensive report of the device's configuration and status (useful for advanced troubleshooting) |

|

show cdp |

Shows whether CDP is enabled globally |

|

show cdp neighbors [detail] |

Lists summary (or detailed) information about each neighbor connected to the device |

|

cdp run |

Enables or disables Cisco Discovery Protocol (CDP) for the device |

|

show mac address-table |

Displays the MAC address table |

|

show vtp status |

Lists the current VLAN Trunk Protocol (VTP) status, including the current mode |

Configuración de seguridad

Puedes configurar listas de acceso para restringir y permitir el tráfico hacia y desde tu dispositivo Cisco. Usa los siguientes comandos:

|

password <pass-value> |

Lists the password that is required if the login command (with no other parameters) is configured |

|

username name password <pass-value> |

Defines one of possibly multiple user names and associated passwords used for user authentication. It is used when the login local line configuration command has been used. |

|

enable password <pass-value> |

Defines the password required when using the enable command |

|

enable secret <pass-value> |

Sets the password required for any user to enter enable mode |

|

service password-encryption |

Directs the Cisco IOS software to encrypt the passwords, CHAP secrets and similar data saved in its configuration file |

|

ip access-list {standard | extended} {acl-name | acl-number |

Creates a standard or extended ACL |

|

permit source <source-wildcar> |

Adds permit rules for a Standard ACL |

|

deny source <source-wildcard> |

Adds deny rules for an Extended ACL |

|

ip access-group {acl-name | acl-number} {in | out} |

Applies an ACL to an interface |

|

show access-lists [acl-name | acl-number] |

Displays ACL configuration |

|

no ip access-list {standard | extended} {acl-name | acl-number} |

Removes an ACL |

|

ip domain-name name |

Configures a DNS domain name |

|

crypto key generate rsa |

Creates and stores (in a hidden location in flash memory) the keys that are required by SSH |

|

transport input {telnet | ssh} |

Defines whether Telnet or SSH access is allowed into this switch. Both values can be specified in a single command to allow both Telnet and SSH access, which are the default settings |

|

ntp peer <ip-address> |

Configures the software clock to synchronize a peer or to be synchronized by a peer |

La captura de pantalla a continuación muestra los comandos para una ACL extendida:

Configuración de SSH y acceso remoto

Utiliza los siguientes comandos para configurar SSH y el acceso remoto:

|

hostname <name> |

Sets a hostname (if not already configured) |

|

ip domain-name [domain-name] |

Configures an IP domain name |

|

crypto key generate rsa |

Generates an RSA key pair for SSH |

|

ip ssh version 2 |

Configures SSH version 2 |

|

username [username] privilege [level] secret [password] |

Creates a local user account |

|

Router(config)# line vty [line-range] Router(config-line)# transport input ssh Router(config-line)# login local |

Configures VTY lines for SSH access |

La captura de pantalla a continuación muestra la generación de las claves RSA:

Implementación de la seguridad de puertos

Usa los siguientes comandos para implementar la seguridad de puertos:

|

switchport port-security |

Enables port security on the interface |

|

switchport port-security maximum <number> |

Sets the maximum number of secure MAC addresses on the port |

|

switchport port-security mac-address {mac-addr | {sticky [mac-addr]}} |

Adds a MAC address to the list of secure MAC addresses and optionally configures them as sticky on the interface |

|

switchport port-security violation {shutdown | restrict | protect} |

Sets the action to be taken when a security violation is detected |

|

show port security [interface interface-id] |

Displays information about security options configured on the interface |

La captura de pantalla a continuación muestra el proceso de configuración de la seguridad de puertos en un puerto de switch.

Gestión de cuentas de usuario

Puedes usar los siguientes comandos para administrar las cuentas de usuario:

|

username <username> privilege <level> secret <password> |

Creates a local user account |

|

show users |

Displays current user sessions |

|

no username <username> |

Removes a user account |

|

security passwords min-length <length> |

Sets password complexity requirements |

Configuración de DHCP

Usa los siguientes comandos para configurar DHCP:

|

ip address dhcp |

Acquires an IP address on an interface via DHCP |

|

ip dhcp pool <pool-name> |

Configures a DHCP address pool on a DHCP server and enters DHCP Pool Configuration mode |

|

domain-name <domain> |

Specifies the domain name for a DHCP client |

|

network network-number [mask] |

Configures the network number and mask for a DHCP address pool primary or secondary subnet on a Cisco IOS DHCP server |

|

ip dhcp excluded-address ip-address [last-ip-address] |

Specifies IP addresses that a DHCP server should not assign to DHCP clients |

|

ip helper-address address |

Enables forwarding of UDP broadcasts, including BOOTP, received on an interface |

|

default-router address [address2 ... address8] |

Specifies the default gateway for a DHCP client |

La captura de pantalla a continuación muestra una configuración básica de DHCP en un router Cisco:

Supervisión y registro

Los siguientes comandos son útiles para la supervisión y el registro:

|

logging on |

Enables logging globally |

|

logging host {ip-address | hostname} |

Configures logging to a syslog server |

|

logging trap level |

Sets the logging severity level |

|

terminal monitor |

Sends a copy of all syslog messages, including debug messages, to the Telnet or SSH user who issues this command |

|

snmp-server community <community-string> [RO|RW] |

Enables SNMP |

|

snmp-server location <location-string> |

Configures the SNMP server location |

|

snmp-server enable traps |

Enables SNMP traps |

Copia de seguridad, restauración y actualización

Usa los siguientes comandos para realizar copias de seguridad, restauraciones y actualizaciones:

|

copy running-config startup-config |

Saves the running configuration to startup configurationEnables logging globally |

|

copy running-config tftp |

Copies the running configuration to a TFTP server |

|

copy startup-config tftp |

Copies the startup configuration to a TFTP server |

|

copy tftp: running-config |

Copies the configuration from a TFTP server to the device |

|

copy running-config flash:<file name> |

Copies the configuration to flash |

|

copy {ftp: flash:} |

Copies a new IOS image to the device using TFTP or FTP |

La captura de pantalla a continuación muestra la configuración en ejecución siendo respaldada en la configuración de inicio.

Configuración de autenticación, autorización y contabilidad

Los siguientes comandos se utilizan para configurar la autenticación, la autorización y la contabilidad (AAA):

|

aaa new-model |

Enables AAA |

|

radius-server host {ip-address | hostname} [auth-port port-number] [acct-port port-number] [timeout seconds] [retransmit retries] [key string] |

Configures the RADIUS server |

|

radius-server key {0 string | 7 string | string} |

Sets the RADIUS key |

|

aaa authentication login {default | list-name} method1 |

Configures AAA authentication |

|

aaa authorization {network | exec | commands level | reverse-access | configuration} {default | list-name} method1 |

Configures AAA authorization |

|

aaa accounting {system | network | exec | connection | commands level} {default | list-name} {start-stop | stop-only | none} [method1 |

Configures AAA accounting |

Casos de uso comunes

Un caso de uso común para los switches Cisco es la segmentación de red y el control de calidad mediante VLANs. Al crear VLANs separadas para la red inalámbrica, los teléfonos, las cámaras y las impresoras, puedes segmentar y priorizar diferentes tipos de tráfico (por ejemplo, priorizar la voz sobre la impresión).

Los routers Cisco también permiten la segmentación de red mediante listas de control de acceso estándar o extendidas. Estas pueden restringir el tráfico de fuentes específicas o limitar ciertos tipos de tráfico que entran o salen de los segmentos del router.

Aquí tienes una guía paso a paso para configurar un router Cisco para un segmento de red:

- Configura el nombre del host del router y habilita una contraseña secreta.

- Asigna direcciones IP a las interfaces del router.

- Configura rutas estáticas o un protocolo de enrutamiento para dirigir el tráfico entre los segmentos de red conectados.

- Configura DHCP para distribuir direcciones IP y otras opciones de DHCP a los clientes que se conecten a la red.

- Configura listas de control de acceso (ACLs) para reforzar la seguridad y restringir el tráfico entrante y saliente.

- Configura NAT para el acceso a Internet.

- Habilita el registro (logging).

- Guarda la configuración.

Escenarios comunes de problemas y consejos de solución

Aquí tienes algunos problemas comunes en routers y switches Cisco y consejos para resolverlos:

Escenario: Los dispositivos no pueden comunicarse entre VLANs o subredes.

- Verifica las configuraciones de VLAN y el trunking en los switches.

- Comprueba las direcciones IP y las máscaras de subred.

- Revisa la tabla de enrutamiento y asegúrate de que existan las rutas.

- Prueba la conectividad con ping y traceroute.

- Verifica que las ACL no estén bloqueando el tráfico.

Escenario: La interfaz está caída o inestable

- Verifica las conexiones físicas y la integridad de los cables.

- Comprueba la configuración de la interfaz con show interface.

- Apaga y vuelve a habilitar la interfaz.

- Prueba diferentes configuraciones de velocidad y dúplex.

Escenario: Intentos de acceso no autorizados o tráfico sospechoso

- Revisa los registros y usa show logging.

- Comprueba las configuraciones de ACL y los contadores de coincidencias.

- Verifica la configuración de AAA y TACACS+.

- Implementa seguridad de puertos en los switches.

Consejos adicionales

Los siguientes consejos pueden ayudarte a gestionar tus dispositivos Cisco de manera más eficiente:

- Si no estás familiarizado con Cisco IOS, aprovecha la ayuda sensible al contexto: simplemente escribe ? en cualquier punto de un comando para obtener sugerencias y opciones disponibles.

- Ahorra tiempo con los atajos de comando y la finalización con tabulador. Por ejemplo, escribe sh run en lugar de show running-config.

- Usa las flechas arriba y abajo (o Ctrl+P y Ctrl+N) para acceder rápidamente a los comandos recientes.

- Si no tienes acceso a un router Cisco, hay varios simuladores de dispositivos Cisco disponibles para descargar que te permitirán practicar y familiarizarte con los comandos.

Haz de la seguridad siempre una prioridad principal.

- Limita quién puede acceder a tus dispositivos Cisco.

- Asegúrate de que todas las cuentas utilicen contraseñas largas y cifradas.

- Aplica el principio de privilegio mínimo al asignar roles.

- Crea listas de control de acceso para restringir diferentes orígenes y tipos de tráfico.

- Habilita el registro y utiliza una solución de monitoreo de terceros para recibir alertas si tus configuraciones son modificadas, ya sea accidental o maliciosamente.

Netwrix Auditor para Dispositivos de Red

Optimiza la auditoría de los dispositivos Cisco con información sobre cambios de configuración, intentos de inicio de sesión y problemas de hardware.

Descarga la prueba gratuita de 20 díasCompartir en