Cómo detectar quién creó una cuenta de usuario en Active Directory

Auditoría nativa vs. Netwrix Auditor for Active Directory

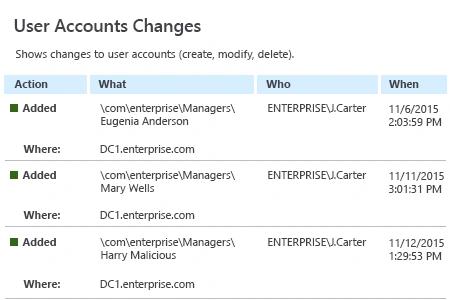

Netwrix Auditor for Active Directory

- Ejecute Netwrix Auditor → Vaya a "Informes" → Despliegue la sección "Active Directory" → Acceda a "Cambios en Active Directory" → Seleccione "Cambios en la Cuenta de Usuario" → Haga clic en "Ver".

- Establezca el filtro de "Actions" en "Added" → Haga clic en "View Report".

Si desea recibir este informe por correo electrónico de manera regular, simplemente seleccione la opción "Suscribirse" y defina el horario y los destinatarios.

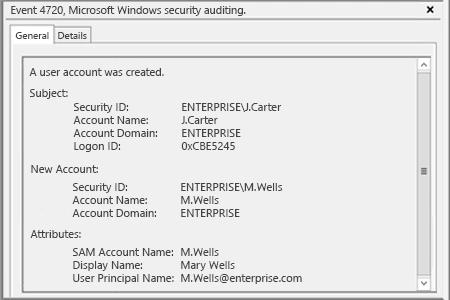

Auditoría Nativa

- Ejecute gpmc.msc → abra "Política de dominio predeterminada" → Configuración del equipo → Políticas → Configuración de Windows → Configuración de seguridad:

- Políticas locales → Política de auditoría → Auditoría de gestión de cuentas → Definir → Éxito.

- Registro de eventos → Definir → Tamaño máximo del registro de seguridad en 1gb y Método de retención del registro de seguridad en Sobrescribir eventos según sea necesario.

- Abra ADSI Edit → Conéctese al contexto de nomenclatura predeterminado → haga clic derecho en "DC=nombre de dominio" → Propiedades → Seguridad (Pestaña) → Avanzado → Auditoría (Pestaña) → Haga clic en "Agregar" → Elija las siguientes configuraciones:

- Principal: Todos; Tipo: Éxito; Aplica a: Este objeto y todos los objetos descendientes; Permisos: Crear todos los objetos secundarios → Haga clic en "Aceptar".

- Para definir qué cuenta de usuario fue creada, filtre el Registro de Eventos de Seguridad para el Evento ID 4720.

Aprende más sobre Netwrix Auditor for Active Directory

Monitoree continuamente los cambios para determinar rápidamente quién creó cuentas de usuario de AD

Los individuos maliciosos que obtienen acceso administrativo a su dominio de Active Directory pueden vulnerar la seguridad de su red. Cualquier cambio en la contraseña de una cuenta de usuario realizado por alguien que no sea el propietario de la cuenta o un administrador de TI podría ser una señal de un hackeo de cuenta de Active Directory. Un malhechor que ha robado credenciales administrativas y las ha utilizado para cambiar la contraseña de una cuenta de usuario tiene acceso completo a la cuenta y puede usarla para leer, copiar y eliminar datos en Active Directory. Como resultado, su organización puede sufrir tiempos de inactividad del sistema, interrupciones comerciales o filtraciones de datos sensibles.

Al monitorear de cerca los cambios de contraseña, incluyendo cada restablecimiento de contraseña en Active Directory, los profesionales de TI pueden detectar actividades sospechosas y solucionar problemas para detener a los atacantes antes de que sea demasiado tarde. Netwrix Auditor for Active Directory proporciona informes predefinidos que muestran qué cuentas tuvieron cambios de contraseña, permitiendo a los administradores de TI mantener esos cambios bajo estricto control. Además, la aplicación proporciona detalles sobre cada restablecimiento de contraseña de usuario, para que puedas ver fácilmente quién ha restablecido una contraseña de usuario en Active Directory, cuándo y dónde se realizó el cambio.

Compartir en