Cómo detectar quién eliminó un Group Policy Object

Auditoría nativa vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

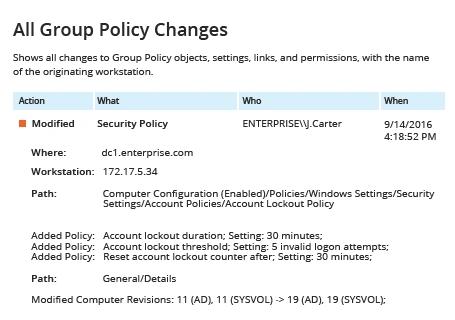

- Ejecute Netwrix Auditor → Haga clic en “Informes” → Navegue a Active Directory → Elija “Cambios en la Política de Grupo” → Seleccione el informe "Todos los Cambios en la Política de Grupo" → Haga clic en “Ver”.

- Para guardar el archivo, haga clic en el botón "Exportar" → Seleccione el formato Excel → Guardar como → Elija una ubicación para guardarlo.

Muestra del informe:

Auditoría Nativa

- Ejecute gpedit.msc → Cree una nueva GPO → Edítela accediendo a "Configuración del equipo" → Políticas → Configuración de Windows → Configuración de seguridad :

- Configuración avanzada de políticas de auditoría → Políticas de auditoría → Acceso a objetos → Auditoría del sistema de archivos > Definir → Éxitos y fallos

- Configuración avanzada de políticas de auditoría → Políticas de auditoría → Acceso a objetos → Auditoría de manipulación de identificadores → Definir → Éxito y fallos

- Políticas locales → Política de auditoría → Acceso al servicio de directorio de auditoría → Definir → Éxito y fallos.Registro de eventos → Definir → Tamaño máximo del registro de seguridad en 4gb y Método de retención del registro de seguridad en "Sobrescribir eventos según sea necesario".

- Vincule la nueva GPO a la OU accediendo a "Group Policy Management" → Haga clic derecho en la OU definida → Elija "Link an Existing GPO" → Seleccione la GPO que ha creado.

- Fuerce la actualización de la política de grupo en "Group Policy Management" haciendo clic derecho en la OU definida → Haga clic en "Group Policy Update".

- Abra ADSI Edit → Conéctese al contexto de nomenclatura predeterminado → Expanda “DC=nombre de dominio”→ Expanda “CN=System” → Haga clic derecho en "CN=Policies" → Elija Propiedades → Seguridad (Pestaña) → Avanzado → Auditoría (Pestaña) → Haga clic en "Agregar" → Elija las siguientes configuraciones: Principal: «Todos»; Tipo: «Éxito»; Se aplica a: «Este objeto y todos los objetos descendientes»; Permisos: «Eliminar objetos groupPolicyContainer» → Haga clic en "Aceptar".

- Navegue hasta \\domainname\sysvol\domainfqdn → haga clic derecho en la carpeta "Policies" y seleccione "Propiedades".

- Seleccione la pestaña "Seguridad" → botón "Avanzado" → pestaña "Auditoría" → Haga clic en "Agregar" y establezca los siguientes parámetros: Principales: "Todos"; Tipo: “Todos”; Se aplica a: “Esta carpeta, subcarpetas y archivos”; Permisos avanzados: “Escribir atributos; Escribir atributos extendidos; Eliminar; Eliminar subcarpetas y archivos”; Haga clic en "Aceptar" tres veces.

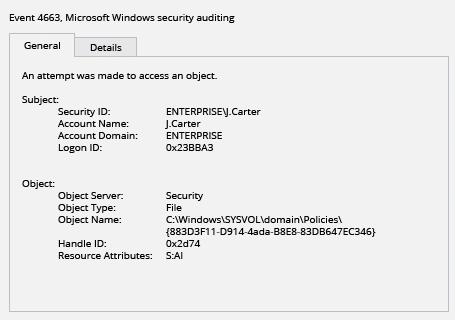

- Para definir qué Política de Grupo fue eliminada, filtre el Registro de Eventos de Seguridad para el Evento ID 4663 (Categoría de Tarea – "Sistema de Archivos" o "Almacenamiento Extraíble") y busque la cadena "Nombre del Objeto:", donde puede encontrar la ruta y GUID de la política eliminada.

El campo "Nombre de la cuenta" muestra quién eliminó un objeto de Política de Grupo.

Muestra del informe:

Aprende más sobre Netwrix Auditor for Active Directory

Investigue las eliminaciones de objetos de directiva de grupo y facilite el proceso de recuperación

Los Objetos de Directiva de Grupo (GPOs) pueden proporcionar configuraciones para el acceso a recursos compartidos y dispositivos, habilitar funcionalidades críticas o establecer entornos seguros. Si se eliminan algunos de los GPOs, los usuarios podrían no ser capaces de acceder a Internet, modificar sus datos, usar periféricos o incluso iniciar sesión en sus sistemas. Eliminar GPOs que tratan sobre control de acceso, autenticación y otras políticas de seguridad puede aumentar la vulnerabilidad de los sistemas y permitir el acceso no autorizado.

Compartir en