Cómo verificar los permisos de usuario en Active Directory

Netwrix Auditor for Active Directory

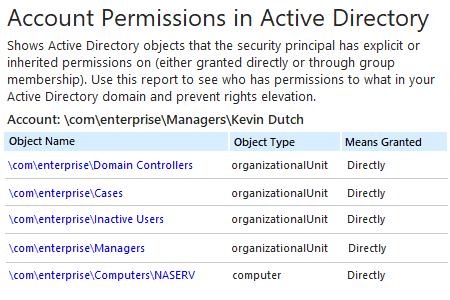

- Ejecute Netwrix Auditor → Vaya a "Informes" → Despliegue la sección "Active Directory" → Acceda a "Active Directory - Estado en el Tiempo" → Seleccione "Permisos de cuenta en Active Directory" → Haga clic en "Ver".

- Especifique los valores para los filtros a continuación y haga clic en "Ver Informe":

- Ruta UNC de la cuenta

- Medios Concedidos

- Permisos

- Para guardar el informe, haga clic en el botón "Exportar" → Elija un formato del menú desplegable → Haga clic en "Guardar".

Aprende más sobre Netwrix Auditor for Active Directory

Auditoría Nativa

- Abra el Powershell ISE → Cree un nuevo script con el siguiente código, especificando el nombre de usuario y la ruta para la exportación → Ejecute el script.

Import-Module ActiveDirectory

# Array for report.

$report = @()

$schemaIDGUID = @{}

# ignore duplicate errors if any #

$ErrorActionPreference = 'SilentlyContinue'

Get-ADObject -SearchBase (Get-ADRootDSE).schemaNamingContext -LDAPFilter '(schemaIDGUID=*)' -Properties name, schemaIDGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.schemaIDGUID,$_.name)}

Get-ADObject -SearchBase "CN=Extended-Rights,$((Get-ADRootDSE).configurationNamingContext)" -LDAPFilter '(objectClass=controlAccessRight)' -Properties name, rightsGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.rightsGUID,$_.name)}

$ErrorActionPreference = 'Continue'

# Get a list of AD objects.

$AOs = @(Get-ADDomain | Select-Object -ExpandProperty DistinguishedName)

$AOs += Get-ADOrganizationalUnit -Filter * | Select-Object -ExpandProperty DistinguishedName

$AOs += Get-ADObject -SearchBase (Get-ADDomain).DistinguishedName -SearchScope Subtree -LDAPFilter '(objectClass=*)' | Select-Object -ExpandProperty DistinguishedName

# Loop through each of the AD objects and retrieve their permissions.

# Add report columns to contain the path.

ForEach ($AO in $AOs) {

$report += Get-Acl -Path "AD:\$AO" |

Select-Object -ExpandProperty Access |

Select-Object @{name='organizationalunit';expression={$AO}}, `

@{name='objectTypeName';expression={if ($_.objectType.ToString() -eq '00000000-0000-0000-0000-000000000000') {'All'} Else {$schemaIDGUID.Item($_.objectType)}}}, `

@{name='inheritedObjectTypeName';expression={$schemaIDGUID.Item($_.inheritedObjectType)}}, `

*

} # Filter by single user and export to a CSV file.

$User ='Username'

$report | Where-Object {$_.IdentityReference -like "*$User*"} | Select-Object IdentityReference, ActiveDirectoryRights, OrganizationalUnit, IsInherited -Unique |

Export-Csv -Path "C:\data\explicit_permissions.csv" -NoTypeInformation

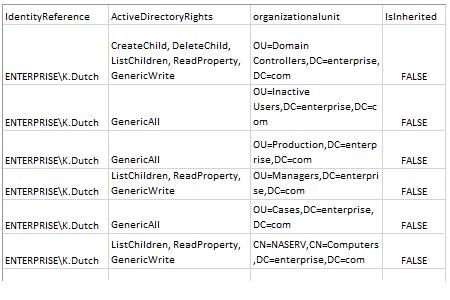

- Inicie MS Excel y abra el archivo generado por el script.

Informe de muestra:

Reduzca las áreas de superficie de ataque mediante la verificación continua de los informes de permisos de usuarios de Active Directory

Para una gestión adecuada de Active Directory y una mejor seguridad, las mejores prácticas requieren que los permisos se hereden a través de la membresía de grupos de Active Directory en lugar de asignarse explícitamente. Pero asegurar que los derechos de acceso sigan este principio puede ser un desafío. Los administradores de TI necesitan revisar regularmente informes de permisos de usuarios de Active Directory que detallen cómo se otorgaron los permisos para poder eliminar aquellos que se asignaron explícitamente, así como trabajar con los propietarios de los datos para retirar a los usuarios de grupos que les otorgan permisos que no necesitan para su trabajo diario. Una revisión y limpieza regular de permisos ayuda a minimizar el riesgo de abuso de privilegios y violaciones de datos. Pero crear informes basándose en una herramienta de informes como PowerShell y revisar resultados crípticos es tanto consumidor de tiempo como propenso a errores.

Netwrix Auditor for Active Directory supera la limitación de los scripts de PowerShell al proporcionar un informe completo que enumera todos los objetos a los que tiene acceso un usuario en particular y si los derechos fueron otorgados a través de la membresía de un grupo o explícitamente. Puede profundizar fácilmente para obtener más detalles, como exactamente qué permisos tiene el usuario en un objeto específico.

Compartir en