Centro de recursosGuía práctica

Cómo detectar quién deshabilitó una cuenta de usuario en Active Directory

Cómo detectar quién deshabilitó una cuenta de usuario en Active Directory

Auditoría Nativa

- Ejecute gpedit.msc → Cree una nueva GPO → Edítela → Vaya a "Configuración del equipo" → Políticas → Configuración de Windows → Configuración de seguridad → Políticas locales > Política de auditoría:

- Audite la gestión de cuentas → Defina → Éxito.

- Vaya al Event Log → Define:

- Tamaño máximo del registro de seguridad a 4GB

- Método de retención para el registro de seguridad para Sobrescribir eventos según sea necesario.

- Vincule el nuevo GPO con la OU de Cuentas de Usuario → Vaya a "Group Policy Management" → Haga clic derecho en la OU definida → Elija "Link an Existing GPO" → Seleccione el GPO que ha creado.

- Fuerce la actualización de la política de grupo → En "Group Policy Management" → Haga clic derecho en la OU definida → Haga clic en "Group Policy Update".

- Abra ADSI Edit → Conéctese al contexto de nomenclatura predeterminado → Haga clic derecho en el objeto DomainDNS con el nombre de su dominio → Propiedades → Seguridad (Pestaña) → Avanzado (Botón) → Auditoría (Pestaña) → Agregar Principal "Todos" → Tipo "Éxito" → Se aplica a "Este objeto y objetos descendientes" → Permisos → Seleccione todas las casillas excepto las siguientes:

- Control total

- Contenido de la lista

- Lea todas las propiedades

- Permisos de lectura → Haga clic en "OK".

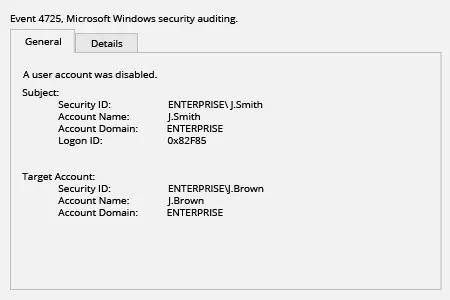

- Abra el Visor de eventos y busque en el registro de Seguridad los ID de evento 4725 (categoría de tarea de User Account Management).

Netwrix Auditor para Active Directory

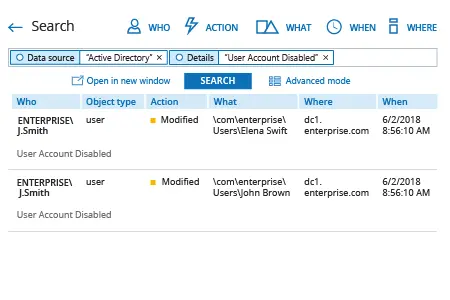

- Ejecute Netwrix Auditor → Vaya a "Buscar" → Haga clic en "Modo avanzado" si no está seleccionado → Configure los siguientes filtros:

- Filter = "Fuente de datos"

Operator = "Igual a"

Value = "Active Directory" - Filter = "Detalles"

Operator = "Contiene"

Value = "Cuenta de Usuario Deshabilitada"

- Filter = "Fuente de datos"

- Haga clic en el botón "Buscar" y revise quién deshabilitó qué cuentas de usuario en su Active Directory.

Compartir en