Expansion des équipes : Gérer la prolifération de Microsoft Teams

Feb 12, 2026

L'expansion des équipes est l'un des risques de sécurité les plus négligés dans les environnements Microsoft 365. Lorsque tous vos employés peuvent créer des équipes à la demande, sans approbation, conventions de nommage ou politiques d'expiration, le résultat est des centaines d'espaces de travail non gouvernés sans propriété claire, avec des noms incohérents et des données éparpillées.

Cette lacune de gouvernance crée un risque mesurable. Le Netwrix 2025 Cybersecurity Trends Report a révélé que les erreurs ou la négligence des utilisateurs professionnels se classent parmi les trois principaux défis de sécurité depuis trois années consécutives.

L'expansion des équipes est un exemple classique de la manière dont ce risque se manifeste : des décisions de collaboration bien intentionnées qui, sans garde-fous, créent une exposition à la sécurité et à la conformité dans toute l'organisation.

TL;DR:

L'expansion des équipes se produit lorsque la création de Microsoft Teams dépasse la gouvernance, entraînant des espaces de travail non gérés, une propriété peu claire et une exposition incontrôlée des données. Étant donné que chaque équipe génère un groupe Microsoft 365 et des services connectés, l'expansion augmente le risque d'accès, complique la conformité et augmente le coût opérationnel. Pour l'éviter, il faut des contrôles de cycle de vie, une application de la propriété et une visibilité à travers Teams, SharePoint et l'identité.

Qu'est-ce que l'expansion de Microsoft Teams et pourquoi cela se produit-il ?

La prolifération incontrôlée de Microsoft Teams est la prolifération incontrôlée d'équipes, de canaux et de contenus dans votre environnement Microsoft 365. Cela va au-delà d'avoir trop d'équipes. C'est ce qui se passe lorsque le taux de création d'équipes dépasse la capacité d'une organisation à suivre la propriété, à faire respecter les contrôles d'accès et à inventorier les données à l'intérieur de chaque espace de travail.

Le problème s'aggrave rapidement car Teams n'existe pas en isolation. Chaque équipe crée un groupe Microsoft 365 sous-jacent, un site SharePoint, une boîte aux lettres partagée et un carnet de notes OneNote. Cette prolifération crée une véritable exposition à la sécurité et à la conformité, pas seulement du désordre numérique.

Alors pourquoi cela se produit-il ? Microsoft 365 permet la création d'équipes par défaut, et la plateforme est livrée sans flux de travail d'approbation, sans exigences de nommage et sans politiques d'expiration. À partir de là, quatre facteurs approfondissent l'expansion dans l'environnement :

- Des valeurs par défaut permissives créent la base : La création de groupes Microsoft 365 est activée pour tous les utilisateurs dès le départ. Il n'y a pas de mécanisme d'approbation natif, pas d'application de politique de nommage et pas de gestion automatique du cycle de vie à moins que vous ne le configuriez vous-même.

- La pandémie a tout accéléré : Lorsque les organisations se sont précipitées pour permettre le travail à distance en 2020, les équipes informatiques ont donné la priorité à faire fonctionner Teams plutôt qu'à le gouverner. Cette expansion héritée de 2020-2021 reste souvent sans réponse.

- Les exigences en matière d'expertise technique créent des barrières : Le Centre d'administration Teams ne peut pas restreindre la création d'équipes. Ce contrôle de gouvernance se trouve dans Microsoft Entra ID PowerShell et le centre d'administration Entra. Les organisations manquant d'expertise PowerShell peuvent utiliser des plateformes de gouvernance tierces qui fournissent une automatisation basée sur des modèles sans nécessiter de connaissances en script.

- Une visibilité inadéquate aggrave le problème :Les rapports d'utilisation natifs montrent des données d'activité limitées pour les 28 derniers jours seulement. Il n'y a pas de reporting natif pour les équipes inactives ou abandonnées. Vous ne pouvez pas résoudre ce que vous ne pouvez pas voir, et les outils natifs de Microsoft laissent d'importantes lacunes de visibilité.

Ces causes profondes ne créent pas seulement des maux de tête opérationnels. Elles créent une exposition concrète en matière de sécurité, de conformité et financière qui s'aggrave tant que l'étalement n'est pas traité.

Signes que votre organisation a un problème d'expansion de Teams

Si l'un des éléments suivants vous semble familier, il est probable que l'expansion ait déjà pris pied :

- Équipes sans propriétaires actifs : Les équipes sans propriétaire, ou les équipes avec cinq propriétaires ou plus, ont dilué la responsabilité au point où personne n'est réellement responsable de ce qu'il y a à l'intérieur.

- Aucune activité depuis plus de 90 jours : Les équipes inactives sans stratégie d'archivage pour les projets terminés indiquent des politiques de cycle de vie manquantes. Chaque équipe inactive conserve encore des autorisations et des données.

- Accès non contrôlé des invités :Une mise à jour de Teams de novembre 2025 (MC1182004) a permis aux utilisateurs de commencer des discussions avec n'importe quelle adresse e-mail par défaut. Si vous n'avez pas récemment audité les politiques d'accès des invités, les utilisateurs externes peuvent avoir plus d'accès que vous ne le réalisez.

- Nommage dupliqué et incohérent : Plusieurs équipes avec des noms similaires, des étiquettes génériques comme "Projet" ou "Test," et des équipes manquant de contexte dans leurs descriptions indiquent l'absence de normes de nommage.

- Aucune politique d'expiration configurée : Si les équipes persistent indéfiniment, indépendamment de leur utilisation, chaque équipe de projet terminée reste active et accessible, élargissant votre surface d'attaque et compliquant les audits de conformité.

- Création d'équipes sans restrictions : Si vous n'avez pas configuré de restrictions de création via Microsoft Entra ID, chaque utilisateur peut créer de nouvelles équipes sans supervision. C'est la configuration par défaut Microsoft 365 et la plupart des organisations ne la changent jamais.

Les risques commerciaux et de sécurité de l'expansion de Teams

Les environnements d'équipes non gouvernés créent des risques en matière d'exposition à la sécurité, d'échecs de conformité et de coûts opérationnels. Chacun d'eux s'accumule aux autres et ensemble, ils plaident en faveur du traitement de l'étalement comme un problème de sécurité plutôt que comme une tâche de gestion informatique.

1. Exposition à la sécurité

Le risque le plus immédiat est l'accès non autorisé. Lorsque les équipes prolifèrent sans supervision, la gestion des membres se dégrade. Les anciens employés conservent l'accès, les utilisateurs invités restent indéfiniment et les attributions de permissions s'accumulent sans suppression correspondante. Le résultat est contrôle d'accès l'accumulation de privilèges qui s'aggrave avec chaque équipe non gérée.

Ce problème d'accès alimente un problème de visibilité des données. Les PHI, PII, Informations Non Classifiées Contrôlées (CUI) et les dossiers financiers se dispersent à travers des équipes non contrôlées, rendant impossible un inventaire centralisé.

Les outils natifs de Microsoft peuvent vous montrer ce qui se trouve à l'intérieur d'une équipe spécifique, mais ils ne fournissent pas les pistes d'audit nécessaires pour localiser des données sensibles à travers des centaines d'équipes proliférées et leurs sites SharePoint associés.

Pendant ce temps, la création d'équipes non régulées crée effectivement de l'IT fantôme à l'intérieur d'une plateforme qui est censée être gérée. Les employés n'agissent pas de manière malveillante, mais lorsque n'importe qui peut créer un espace de travail et stocker des données sans supervision informatique, ils contournent les contrôles qui ont été mis en place pour ce type de risque.

2. Échecs de conformité

L'expansion des équipes crée une exposition à travers plusieurs cadres réglementaires :

- HIPAA: Lorsque la PHI se retrouve dans des équipes non surveillées, les organisations perdent la capacité d'appliquer un accès au moindre privilège aux informations de santé protégées. Si une violation se produit, l'exigence de notification de 60 jours suppose que vous pouvez identifier où se trouve la PHI, et dans des centaines d'équipes non gouvernées, vous ne pouvez pas.

- SOC 2:Les auditeurs s'attendent à des preuves que les contrôles d'accès sont appliqués de manière cohérente dans votre environnement. L'expansion des équipes crée exactement le type d'incohérence qu'ils recherchent : des espaces de travail avec des membres non gérés, sans responsabilité de propriété et sans trace d'audit montrant qui a accédé à quoi.

- CMMC 2.0: Pour les entrepreneurs de la défense, l'expansion compromet les pratiques de contrôle d'accès que les évaluateurs évaluent. Si votre environnement Teams ne peut pas démontrer un accès contrôlé à des Informations Non Classifiées Contrôlées, cette lacune peut vous coûter l'éligibilité au contrat.

- GDPR: Les équipes proliférantes conservent des données personnelles au-delà de la nécessité, rendant l'exécution du "droit à l'oubli" pratiquement impossible lorsque vous ne pouvez pas localiser toutes les instances des données d'une personne.

eDiscovery aggrave ces risques de conformité. Microsoft Teams prend en charge eDiscovery via Microsoft Purview, mais l'expansion le rend opérationnellement impraticable.

La recherche de contenu devient exponentiellement difficile à travers des centaines d'équipes non gérées, identifier des espaces de travail pour la conservation légale devient presque impossible, et la surveillance de la conformité à la communication ne peut pas évoluer.

3. Coûts opérationnels et financiers

Les risques de sécurité et de conformité reçoivent le plus d'attention, mais l'expansion crée également une charge constante sur les ressources informatiques. Chaque équipe non gouvernée est un espace de travail que quelqu'un doit finalement trier :

- Détermination de la propriété

- Évaluer si cela contient des données sensibles

- Décider s'il faut archiver ou supprimer

Cette triage ne se fait pas de manière proactive dans la plupart des organisations, donc elle s'accumule jusqu'à ce qu'un audit de conformité ou un incident de sécurité force la question, moment auquel le nettoyage devient une urgence plutôt qu'un processus de routine.

Les coûts de stockage s'accumulent en arrière-plan. Chaque équipe génère un site SharePoint associé, et les équipes inactives conservent des fichiers, l'historique des discussions et des documents partagés indéfiniment, sauf si des politiques d'expiration ou de conservation sont en place.

Les organisations avec des centaines d'équipes orphelines paient pour un stockage qui n'a aucun but commercial et crée une responsabilité qu'elles n'ont pas prise en compte.

Ensuite, il y a le coût de la découverte. Lorsque les équipes juridiques ou de conformité doivent rechercher dans un environnement non gouverné pendant un litige ou une enquête réglementaire, les coûts de traitement de l'eDiscovery augmentent avec le nombre d'espaces de travail impliqués.

Ce qui devrait être une recherche ciblée devient une vaste recherche à travers des centaines d'équipes avec des noms incohérents, une propriété peu claire et aucune classification des données. Cette inefficacité se traduit directement par des heures facturables, des délais prolongés et une exposition accrue pendant le processus de découverte.

Comment prévenir la prolifération de Teams

Les contrôles de gouvernance pour la création, la nomination et l'expiration des équipes se trouvent au niveau de Microsoft Entra ID, et non dans le Centre d'administration des équipes. Bien faire la prévention signifie configurer quatre choses au niveau du répertoire.

Restreindre la création d'équipe

Utilisez Microsoft Entra ID PowerShell ou le centre d'administration Entra pour créer un groupe de sécurité dédié contenant tous les utilisateurs autorisés à créer des équipes. Ensuite, configurez les paramètres au niveau du répertoire pour limiter la création à ce groupe. Le module AzureADPreview a atteint la fin de son support le 30 mars 2025, donc Microsoft recommande désormais le SDK Microsoft Graph PowerShell pour un support à long terme.

Évitez les restrictions générales qui créent des goulets d'étranglement en informatique. L'objectif est de canaliser la création à travers des utilisateurs qui comprennent vos conventions de nommage et vos exigences en matière de classification des données, et non d'éliminer complètement la collaboration en libre-service.

Mise en œuvre des politiques de nommage

Configurez les politiques de nommage dans Microsoft Entra ID (Centre d'administration Entra → Groupes → Politique de nommage). Utilisez des chaînes fixes ou des attributs dynamiques comme [Département], [Société] ou [Bureau] pour imposer un nommage cohérent dans toutes les charges de travail de Microsoft 365 Groups, y compris Teams, Outlook, SharePoint, Planner et Viva Engage.

Consistent naming does more than improve organization. It makes audit scoping, compliance searches, and lifecycle decisions practical at scale. When teams follow predictable naming patterns, identifying ownership, purpose, and sensitivity level becomes straightforward.

Configuration des politiques d'expiration

Définissez des politiques d'expiration via Microsoft Entra ID (Groupes → Expiration) pour faire expirer automatiquement les équipes après une période définie, généralement 365 jours. Les équipes avec une utilisation active se renouvellent automatiquement environ 35 jours avant l'expiration, de sorte que les équipes productives ne soient pas affectées. Tous les propriétaires d'équipe reçoivent des notifications de renouvellement à 30 jours.

C'est le contrôle le plus efficace contre l'accumulation de dispersion. Sans expiration, chaque équipe de projet terminée persiste indéfiniment, accumulant des autorisations et des données que personne ne gouverne activement.

Application des exigences de propriété

La propriété est la base de tout autre contrôle de gouvernance. Sans un propriétaire responsable, les politiques de nomination ne sont pas appliquées, les renouvellements d'expiration ne sont pas évalués et les décisions concernant les données sensibles ne sont pas prises.

Require a minimum of two owners for all teams. Implement quarterly ownership reviews using Microsoft Entra ID Access Reviews and define escalation procedures for assigning new owners when current owners leave the organization.

Comment nettoyer l'expansion existante de Teams

Les politiques de gouvernance empêchent la nouvelle expansion, mais elles ne s'attaquent pas aux équipes qui existent déjà sans supervision. Un processus de nettoyage structuré se déroule en cinq phases.

Phase 1 : Évaluation de l'inventaire

Commencez par exporter un inventaire complet de votre environnement Teams actuel, y compris les noms des équipes, le statut de propriété, les niveaux d'activité et les paramètres de visibilité. Identifiez les candidats à nettoyer en fonction de :

- Inactivité : Équipes sans activité pendant 90 à 180 jours

- Propriété manquante : Équipes sans propriétaire actif ou sans propriétaire du tout

- Doublons : Plusieurs équipes avec des noms similaires ou identiques

- Équipes à membre unique : Espaces de travail créés mais jamais utilisés pour la collaboration

Phase 2 : Communication avec les parties prenantes

Informez les propriétaires d'équipes des équipes inactives, établissez des délais de nettoyage (généralement un préavis de 30 à 60 jours) et fournissez des processus clairs pour que les propriétaires renouvellent ou justifient le maintien de leurs équipes. La communication est essentielle, car la suppression d'équipes sans préavis crée des frictions organisationnelles et sape la confiance dans la gouvernance informatique.

Phase 3 : Archivage des équipes inactives

L'archivage rend les équipes en lecture seule tout en préservant tout le contenu. Pour les secteurs réglementés, l'archivage devrait être votre action par défaut plutôt que la suppression immédiate. Les équipes archivées conservent leurs données à des fins de conformité tout en les retirant de la collaboration active et en empêchant toute accumulation de permissions.

Phase 4 : Suppression des équipes inutiles

La suppression ne doit avoir lieu qu'après avoir confirmé que :

- No retention policies apply

- Les données n'ont aucune valeur de conformité

- Aucune rétention légale n'existe

- Les données nécessaires ont été exportées

- L'approbation des parties prenantes a été obtenue

Les équipes supprimées entrent dans un état de suppression douce de 30 jours avant la suppression permanente, offrant une fenêtre de récupération si quelque chose a été supprimé prématurément.

Phase 5 : Configuration des politiques de conservation

Configurez des politiques de conservation pour les messages et les discussions des canaux Teams via Microsoft Purview avant de commencer la suppression à grande échelle. La durée de conservation doit être conforme à vos exigences réglementaires. Sans ces politiques en place, les efforts de nettoyage risquent de supprimer accidentellement des données ayant une valeur de conformité.

Une fois le nettoyage terminé, le défi constant est de maintenir la gouvernance sans effort manuel constant. Les politiques d'expiration, les examens de propriété et les restrictions de création abordées dans la section de prévention ci-dessus empêchent la reconstruction de l'expansion.

Comment Netwrix soutient la gouvernance de Teams

Les politiques de gouvernance et les scripts de nettoyage traitent du côté structurel de l'expansion des équipes. Mais le défi plus profond est la visibilité :

- Savoir qui a accès à quelles données à travers des centaines d'équipes et leurs sites SharePoint associés

- Détection lorsque les autorisations dérivent

- Produire des preuves d'audit que les régulateurs acceptent réellement

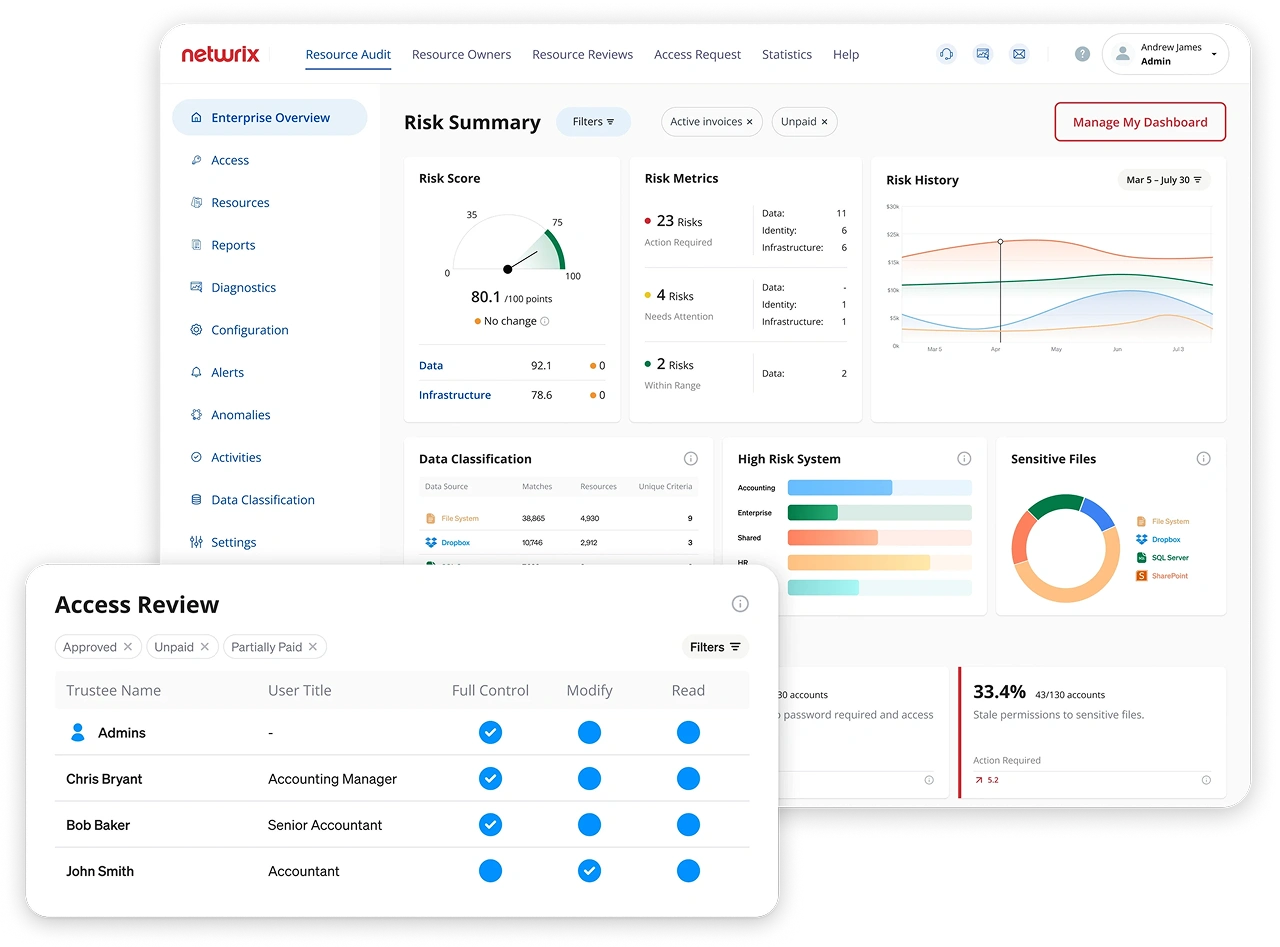

C'est l'écart que laissent ouverts les outils natifs de Microsoft, et où Netwrix s'intègre.Netwrix 1Secure offre une visibilité sur votre environnement Microsoft 365 dès le premier jour sans déploiements complexes. Pour SharePoint Online, 1Secure suit l'activité d'accès aux données, met en évidence les emplacements de données sensibles et surveille les changements de permissions dans votre environnement de collaboration.

Les tableaux de bord d'évaluation des risques mettent en évidence les problèmes créés par l'expansion des équipes : permissions excessives, accès ouvert aux données sensibles, comptes inactifs avec accès persistant et configurations de permissions qui violent la politique organisationnelle. Les recommandations de remédiation basées sur l'IA aident les équipes à prioriser ce qu'il faut réparer en premier.

Netwrix Auditor fournit l'audit approfondi axé sur la conformité dont les secteurs réglementés ont besoin. Avec un déploiement rapide et des rapports disponibles en quelques heures, Auditor fournit des pistes de vérification sur Teams, SharePoint, Active Directory et les serveurs de fichiers. La recherche interactive semblable à Google permet aux enquêteurs de répondre à la question "qui a accédé à quoi, et quand" dans l'ensemble de votre environnement, et pas seulement pour une équipe à la fois.

Les mappings de conformité prédéfinis pour HIPAA, SOC 2, GDPR, PCI DSS et CMMC signifient que la préparation des audits devient la récupération de rapports plutôt que la collecte manuelle de preuves.

Pour un accès privilégié au sein de votre environnement Microsoft 365, Netwrix Privilege Secure fournit un provisionnement juste à temps qui élimine les privilèges d'administrateur permanents, avec enregistrement des sessions pour les pistes de vérification.

La plupart des organisations ne manquent pas d'intention de gouvernance. Elles manquent de la capacité à voir clairement ce qui se passe dans leur environnement Teams pour pouvoir agir en conséquence. Netwrix comble cette lacune sans ajouter de complexité à une équipe de sécurité déjà étirée.

Réservez une démo pour voir Netwrix en action et découvrir à quelle vitesse vous pouvez passer d'une expansion non gouvernée à un contrôle auditables.

Questions fréquemment posées sur l'expansion de Teams

Comment puis-je justifier la gouvernance de Teams auprès de la direction ?

Commencez par un audit interne de l'inventaire pour quantifier votre expansion actuelle : nombre total d'équipe, pourcentage sans propriétaires actifs et nombre inactifs depuis plus de 90 jours. Mappez ces résultats aux exigences spécifiques de votre cadre de conformité (HIPAA, SOC 2, CMMC) et calculez l'exposition aux coûts en cas d'échecs d'audit ou d'obligations de notification de violation.

Encadrer la gouvernance comme une réduction des risques et des économies de coûts opérationnels, et non comme un projet d'infrastructure informatique.

Comment devrions-nous gérer les invités externes dans des environnements Teams dispersés ?

Commencez par auditer vos politiques d'accès invité actuelles, surtout si vous ne les avez pas examinées depuis la mise à jour qui a permis aux utilisateurs de discuter avec n'importe quelle adresse e-mail par défaut.

Exécutez un rapport d'utilisateur invité via Microsoft Entra ID pour identifier les comptes externes, puis vérifiez à quels équipes ils appartiennent et si ces équipes contiennent des données sensibles. Supprimez l'accès des invités qui n'est plus nécessaire et configurez l'expiration de l'accès des invités via les Revues d'Accès Entra ID pour éviter que le même problème ne se reproduise.

L'expansion de Teams affecte-t-elle la sécurité de Microsoft Copilot ?

Oui, et c'est une préoccupation de plus en plus urgente. Microsoft Copilot peut extraire du contenu de n'importe quel environnement Teams et de n'importe quel site SharePoint auquel un utilisateur a accès. L'expansion signifie que les utilisateurs ont souvent accès à des équipes auxquelles ils ne devraient pas avoir accès, ce qui signifie que Copilot peut exposer des données sensibles que ces utilisateurs n'étaient jamais censés voir. Gouverner l'expansion de Teams est un préalable à un déploiement sécurisé de Copilot.

Les politiques de gouvernance ne perturberont-elles pas les équipes qui sont activement utilisées ?

Non. Les politiques d'expiration renouvellent automatiquement les équipes qui montrent une utilisation active, de sorte que les équipes productives ne sont pas affectées. Les contrôles de gouvernance décrits dans cet article ciblent les équipes inactives, orphelines et non gouvernées tout en laissant la collaboration active intacte.

La perturbation la plus courante provient du fait de ne pas avoir de politiques : les utilisateurs ne peuvent pas trouver la bonne équipe, créent des doublons et perdent la trace de l'emplacement des données.

Partager sur

En savoir plus

À propos de l'auteur

Netwrix Team

En savoir plus sur ce sujet

RBAC contre ABAC : Lequel choisir ?

Top 11 des solutions d'Identity and Access Management (IAM) pour votre entreprise

Plongée approfondie dans les rôles et les permissions de NetSuite

Comment trouver votre NetSuite Account ID

Contrôle d'accès basé sur les attributs (ABAC) : Un guide complet