Netwrix Data Access Governance + Netwrix Identity Management

Automatizza e governa ciò che conta di più

Unificare la Governance dell'Accesso ai Dati e l'Identity and Access Management

I tuoi dati sensibili e l'infrastruttura critica meritano più di una governance dell'identità approssimativa. La combinazione di Netwrix Access Analyzer + Netwrix Identity Manager Solution Accelerator unisce la visibilità di Access Analyzer sui dati sensibili e sui diritti con l'automazione di Identity Manager, estendendo la scoperta alla governance del ciclo di vita e arricchendo le certificazioni con dati di diritto puliti e contesto di proprietà. Questo assicura che ogni permesso sia intenzionale, ogni diritto sia esaminato e ogni utente abbia accesso solo a ciò di cui ha veramente bisogno — né più, né meno.

Come Netwrix fornisce una Governance unificata in azione

Perché integrare il tuo Netwrix DAG e la soluzione IGA?

Combinando DAG e IGA si sblocca una governance degli accessi scalabile, sicura e automatizzata. Ecco come:

Un buon Identity Management inizia con buoni dati

Netwrix Access Analyzer scopre e classifica i dati sensibili, fornendo a Identity Manager i dati di autorizzazione puliti necessari per decisioni accurate.

Gestione centralizzata delle policy

Definisci e applica le politiche di accesso in un unico luogo con Netwrix Identity Manager per garantire una governance coerente tra sistemi on-prem e cloud.

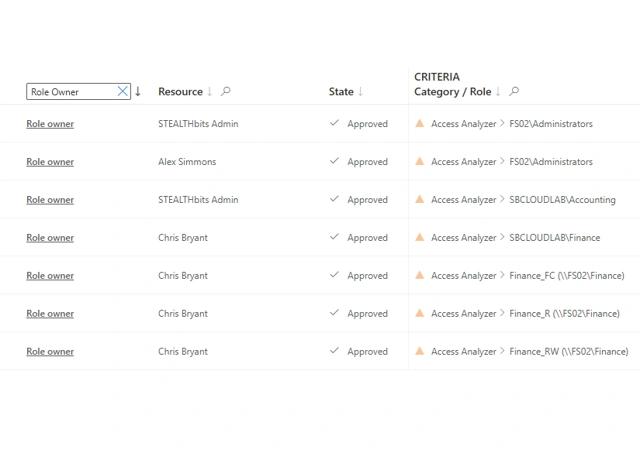

Certificazione centralizzata degli aventi diritto

Unificate le certificazioni di accesso tra file, applicazioni e dati per eliminare i silos e ridurre l'affaticamento delle revisioni.

Sincronizzazione dei ruoli in tempo reale

Sincronizza immediatamente le modifiche nei ruoli, nella struttura organizzativa e nei trigger delle policy — niente ruoli obsoleti.

Tracciabilità completa delle approvazioni e certificazioni dei diritti

Ogni decisione viene registrata, tracciata ed è esportabile per report pronti per l'audit.

Un approccio olistico al ciclo di vita della Governance

Dalla richiesta di accesso al processo di offboarding — ogni passaggio è governato, visibile e controllato.

Casi d'uso popolari

Automazione dell'Offboarding dei Dati Sensibili

Revocare immediatamente l'accesso a file, condivisioni e sistemi legati a dati critici quando gli utenti lasciano.

Provisioning basato sui ruoli di accesso

Assegna diritti automaticamente in base ai ruoli e alla logica aziendale, riducendo gli errori manuali.

Campagne di certificazione degli accessi

Avvia revisioni a livello di dipartimento o di organizzazione con promemoria integrati e flussi di lavoro di escalation.

Certificare tutti i tipi di accesso, umani e non umani

Che si tratti di un appaltatore, un account bot o un'integrazione — assicurati che solo le identità valide mantengano l'accesso.

Automatizza le salvaguardie e le approvazioni degli accessi

Applica controlli di policy e approvazioni con flussi di lavoro automatizzati per mantenere l'accesso conforme e prevenire eccessivi privilegi.