Cos'è una Configurazione di Base e Come Prevenire la Deriva della Configurazione

May 13, 2023

La deriva della configurazione sembra inevitabile: la divergenza graduale ma non intenzionale delle impostazioni di configurazione effettive di un sistema dalla sua configurazione di base sicura. Una corretta configurazione dei componenti dell'infrastruttura è fondamentale per la sicurezza, la conformità e la continuità aziendale, ma le modifiche delle impostazioni sono spesso effettuate senza un'approvazione formale, test adeguati e documentazione chiara.

Questo scostamento di configurazione nei vostri sistemi e applicazioni nel tempo può creare lacune di sicurezza che mettono a rischio la vostra organizzazione. Infatti, si stima che 1 su 8 violazioni siano il risultato di errori come ambienti cloud configurati in modo errato, e la cattiva configurazione di sicurezza si classifica al #5 nella lista OWASP dei primi 10 rischi per la sicurezza delle applicazioni web. Più grave è lo scostamento di configurazione, maggiore è il rischio — ma la realtà è che anche un'unica impostazione configurata in modo errato può esporre un'organizzazione a violazioni dei dati e tempi di inattività.

Questo articolo spiega alcune delle cause comuni del drift di configurazione e come implementare una corretta gestione della configurazione per ridurre il rischio di violazioni, tempi di inattività e sanzioni per non conformità.

Contenuti correlati selezionati:

Quali sono le cause del configuration drift?

Nella maggior parte dei casi, il configuration drift non è intenzionale. È tipicamente dovuto a uno dei seguenti responsabili:

- Patch del software — Sebbene l'applicazione regolare di patch software e firmware sia una best practice, può comportare modifiche impreviste agli elementi di configurazione.

- Aggiornamenti hardware — Gli aggiornamenti hardware sono necessari, ma possono portare a modifiche della configurazione a livello hardware e software.

- Configurazione e risoluzione dei problemi ad hoc — Quasi tutti i team IT ricorrono talvolta a una soluzione rapida per risolvere un’interruzione del carico di lavoro o della rete, così che le operazioni aziendali possano tornare alla normalità. Tuttavia, sebbene le soluzioni rapide possano risolvere il problema immediato, possono comportare modifiche alla configurazione che compromettono la sicurezza a lungo termine.

- Una cattiva comunicazione nell'IT - Il drift di configurazione può verificarsi perché un team IT non informa gli altri team riguardo a una modifica delle impostazioni che ha effettuato, o un nuovo membro del team non sa quali sono gli stati di configurazione approvati.

- Documentazione scadente — Se le modifiche alla configurazione non sono adeguatamente documentate, i membri del team potrebbero non essere in grado di determinare se i sistemi sono configurati correttamente.

La deriva di configurazione risultante da questi fattori può portare a scarse prestazioni o inattività, problemi di conformità o una violazione completa dei dati.

Consigli per evitare la deriva della configurazione

NIST Special Publication 800-128 offre linee guida per evitare la deriva della configurazione. Ecco alcune delle raccomandazioni principali:

- Implementare un monitoraggio continuo delle modifiche alla configurazione in modo che le modifiche improprie possano essere identificate immediatamente. Gli sforzi di monitoraggio dovrebbero essere integrati da audit regolari.

- Implementare strumenti di configurazione che automatizzano la creazione, modifica e distribuzione delle impostazioni di configurazione attraverso l'infrastruttura server e di rete utilizzando modelli stabiliti. Gli sforzi manuali sono soggetti a errori umani e più lenti rispetto ai processi automatizzati, quindi le impostazioni rimangono in uno stato vulnerabile più a lungo.

- Utilizzate un repository di benchmark e basi di riferimento che i team IT possono usare per identificare la deriva delle configurazioni. Prendete in considerazione l'utilizzo di benchmark di leader del settore come CIS o NIST come punti di partenza per costruire le vostre configurazioni di base.

- Standardizza i tuoi processi di gestione dei cambiamenti di configurazione per minimizzare il rischio di deviazione della configurazione. Ogni cambiamento di configurazione dovrebbe essere approvato e documentato utilizzando questo sistema.

Sviluppare una configurazione di base sicura per ogni endpoint IT

Tutti i vostri desktop, server, applicazioni, network devices, container e piattaforme hypervisor devono essere rafforzati con una configurazione sicura. Stabilendo una configurazione standard per ogni tipo di endpoint, potete applicare una configurazione coerente su tutti. Ad esempio, creando una configurazione standard per le postazioni di lavoro del vostro call center, potete garantire che condivideranno lo stesso sistema operativo, livello di patch, portafoglio software e Group Policy.

Le configurazioni di base cambieranno nel tempo, ad esempio, a causa di patch software e aggiornamenti del sistema operativo. Ogni cambiamento deve essere attentamente esaminato per il suo potenziale impatto sulla consegna del servizio e sulla sicurezza. Una volta che una configurazione aggiornata è approvata e autorizzata, può essere promossa a configurazione di base, e tutti i dispositivi dovrebbero poi essere sottoposti a revisione secondo il nuovo standard. Lo standard NERC CIP richiede un audit di questo tipo ogni 30 giorni per tutti i sistemi SCADA, interfaccia uomo-macchina (HMI) e controllore logico programmabile (PLC) necessari per la produzione energetica.

Automazione della gestione della configurazione con Netwrix Change Tracker

Stai cercando un modo per stabilire basi sicure e implementare un solido controllo delle modifiche per prevenire la deriva della configurazione? Netwrix Change Tracker può aiutare. Scansiona la tua rete per trovare dispositivi e rende facile creare configurazioni sicure per essi utilizzando i template di costruzione certificati CIS. Poi monitora qualsiasi cambiamento a queste configurazioni e ti allerta in tempo reale su qualsiasi modifica non pianificata.

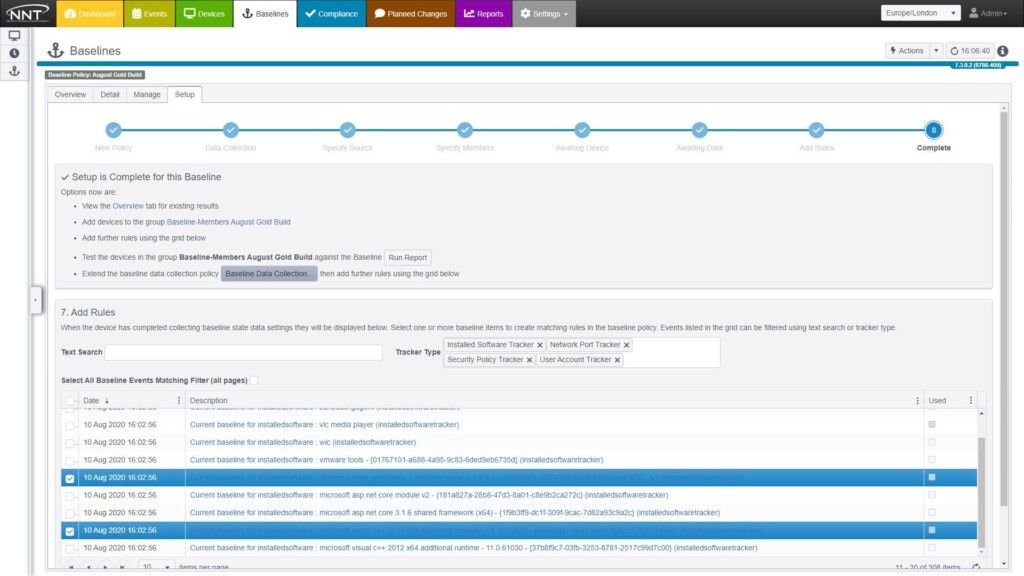

Stabilire i propri Baseline

Netwrix Change Tracker ti offre l'accesso a oltre 250 rapporti di benchmark certificati CIS che coprono NIST, PCI DSS, CMMC, HIPAA, i CIS Controls e altro ancora. Utilizzando una procedura guidata intuitiva, puoi personalizzare questi benchmark per soddisfare le tue esigenze specifiche in pochi minuti. Puoi facilmente creare configurazioni standard per tutti i tuoi sistemi, dai sistemi IoT come PLC, relè e attuatori a infrastrutture cloud e container complesse. Inoltre, qualsiasi immagine di base può essere riutilizzata per fare benchmark di altri sistemi.

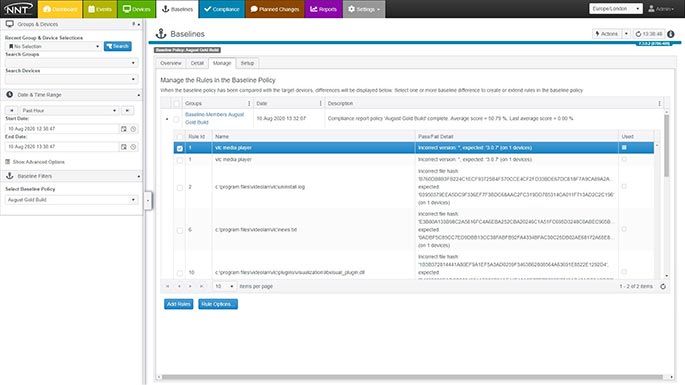

Mantenere i tuoi Baseline

Come accennato in precedenza, i tuoi baseline cambieranno nel tempo. In particolare, patch e aggiornamenti possono innescare modifiche alla configurazione, al registro e alle impostazioni delle porte, così come al sistema di file sottostante. Netwrix Change Tracker ti mette in controllo di quali impostazioni vengono promosse ai tuoi baseline.

Tutti i processi di costruzione sono ancorati alle migliori pratiche di sicurezza. I permessi degli utenti sono controllati per tutte le fasi di promozione, modifica e creazione della baseline. Inoltre, si ottiene un dettagliato tracciato di revisione di chi, cosa, quando e perché, così è possibile vedere esattamente come qualsiasi immagine di base sia stata modificata nel tempo.

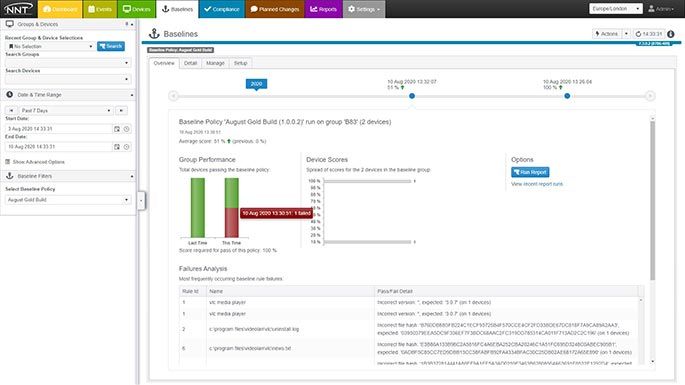

Individuazione e rimedio del Configuration Drift

Netwrix Change Tracker offre anche un controllo avanzato delle modifiche, utilizzando l'intelligenza delle minacce per individuare cambiamenti indesiderati e potenzialmente pericolosi ai file di sistema. Infatti, utilizza miliardi di hash approvati per verificare i file nuovi e modificati sui tuoi dispositivi. In questo modo, i massicci cambiamenti del Patch Tuesday di Microsoft non ti inonderanno di allarmi, ma saprai immediatamente della modifica malevola che si nasconde nel mucchio.

Conclusione

Il cambiamento è inevitabile, ma non devi permettere che le tue impostazioni di configurazione si discostino dalla loro baseline sicura. Con uno strumento automatizzato di gestione della configurazione come Netwrix Change Tracker, puoi stabilire e mantenere configurazioni sicure attraverso i tuoi sistemi per evitare costosi problemi di performance e tempi di inattività, violazioni della sicurezza e sanzioni per non conformità.

FAQ

Cos'è una configurazione di base sicura?

Una configurazione di base, o build dorata, è la configurazione standard e approvata di un sistema. Può specificare elementi come il sistema operativo approvato, i livelli di patch e il software installato. Per rendere le tue basi sicure, considera di costruirle basandoti sulle linee guida CIS Benchmark o DoD STIG.

Come faccio a determinare quale dovrebbe essere la configurazione di base per i miei sistemi?

Stabilire una configurazione di base per ogni insieme di sistemi simili. Ad esempio, tutte le postazioni di lavoro utilizzate nel reparto contabilità dovrebbero condividere la stessa configurazione di base.

Le migliori pratiche per il hardening della configurazione includono quanto segue:

- Disinstalla qualsiasi software non necessario e rimuovi tutti i ruoli e le funzionalità inutilizzati.

- Rimuovi o disabilita tutti i servizi e i daemon non necessari.

- Rimuovere o bloccare tutte le porte logiche di rete non necessarie.

- Mantieni tutti i software aggiornati agli ultimi livelli.

Tuttavia, tenete presente che probabilmente dovrete bilanciare le priorità di sicurezza e quelle aziendali mentre create le vostre configurazioni di base. Dove la sicurezza deve cedere il passo alla funzionalità richiesta, potete compensare utilizzando altri controlli di sicurezza, come un firewall per applicazioni web (WAF) o servizi firewall.

Quanto spesso dovrebbe essere aggiornata una configurazione di base?

Le modifiche alle configurazioni di base sono inevitabili e necessarie. In particolare, l'applicazione regolare di patch e aggiornamenti è fondamentale per difendersi dalle vulnerabilità appena scoperte e per accedere a nuove funzionalità del software. Quando questi processi comportano modifiche alla configurazione, è necessario valutare attentamente il loro impatto sulla fornitura dei servizi e sulla sicurezza, e poi determinare se e come aggiornare la configurazione di base. Una baseline aggiornata dovrebbe essere prontamente applicata a tutti i sistemi pertinenti.

Lo standard NERC CIP richiede la verifica delle configurazioni di base di tutti i sistemi SCADA, HMI e PLC necessari per la produzione di energia ogni 30 giorni.

Cos'è un piano di gestione della configurazione?

Un piano di gestione della configurazione definisce un processo per stabilire configurazioni di base, monitorare i sistemi per cambiamenti di configurazione, rimediare a modifiche improprie o autorizzate e mantenere nel tempo le configurazioni di base.

Come faccio a fermare la deriva della configurazione?

La deriva della configurazione è un problema comune che può essere gestito con una solida gestione della configurazione. In particolare, dovresti:

- Stabilire una baseline configuration per ogni classe di sistema e applicazione.

- Pianificate tutte le modifiche alla configurazione, verificate che siano attuate come previsto e documentatele.

- Monitora le modifiche alle tue configurazioni e gestiscile.

- Evitare di applicare soluzioni ad-hoc o rapide per risolvere i problemi velocemente.

Condividi su

Scopri di più

Informazioni sull'autore

Dirk Schrader

VP della Ricerca sulla Sicurezza

Dirk Schrader è un Resident CISO (EMEA) e VP of Security Research presso Netwrix. Con 25 anni di esperienza nella sicurezza informatica e certificazioni come CISSP (ISC²) e CISM (ISACA), lavora per promuovere la cyber resilience come approccio moderno per affrontare le minacce informatiche. Dirk ha lavorato a progetti di cybersecurity in tutto il mondo, iniziando con ruoli tecnici e di supporto all'inizio della sua carriera per poi passare a posizioni di vendita, marketing e gestione prodotti sia in grandi multinazionali che in piccole startup. Ha pubblicato numerosi articoli sull'esigenza di affrontare la gestione dei cambiamenti e delle vulnerabilità per raggiungere la cyber resilience.

Scopri di più su questo argomento

Dieci comandi PowerShell più utili per Office 365

Come copiare una Cisco Running Config nella startup config per preservare le modifiche alla configurazione

Come distribuire qualsiasi script con MS Intune

RBAC vs ABAC: Quale scegliere?

Una guida pratica per implementare e gestire soluzioni di accesso remoto