L'importanza delle valutazioni dei rischi di sicurezza e come condurle

Aug 4, 2023

Le valutazioni dei rischi IT sono fondamentali per la cybersecurity e la gestione dei rischi di information security risk management in ogni organizzazione oggi. Identificando le minacce ai vostri sistemi IT, dati e altre risorse e comprendendo i loro potenziali impatti sul business, potete dare priorità ai vostri sforzi di mitigazione per evitare costose interruzioni dell'attività, data breaches, sanzioni per non conformità e altri danni.

Questo articolo spiega cos'è una valutazione del rischio di sicurezza, i vantaggi di condurre valutazioni regolari del rischio di sicurezza e le fasi coinvolte nel processo di valutazione del rischio.

Cosa sono le valutazioni dei rischi IT e le valutazioni dei rischi di sicurezza?

La valutazione del rischio di sicurezza è il processo di identificazione delle vulnerabilità nell'ecosistema IT e comprensione della minaccia finanziaria che rappresentano per l'organizzazione, dal tempo di inattività e relative perdite di profitto a spese legali e penalità di conformità fino alla perdita di clienti e affari persi. Un'attenta e approfondita risk assessment ti aiuterà a dare la giusta priorità ai tuoi sforzi di sicurezza come parte del tuo più ampio programma di cybersecurity program.

Le valutazioni del rischio di sicurezza sono un sottoinsieme di un processo più ampio — la valutazione del rischio IT. Le valutazioni del rischio IT considerano non solo le minacce alla sicurezza informatica ma una serie di cyber risks. L'Institute of Risk Management definisce il rischio informatico come “Qualsiasi rischio di perdita finanziaria, interruzione o danno alla reputazione di un'organizzazione derivante da qualche tipo di fallimento dei suoi sistemi di tecnologia dell'informazione.” Allo stesso modo, Gartner definisce il rischio informatico come segue: “Il potenziale per un risultato aziendale negativo non pianificato, coinvolgendo il fallimento o l'uso improprio dell'IT.”

Esempi di rischi informatici includono:

- Esfiltrazione di dati sensibili o importanti

- Credenziali compromesse

- Attacchi di phishing

- Attacchi di denial of service (DoS)

- Attacchi alla catena di approvvigionamento

- Impostazioni configurate in modo errato

- Guasti hardware

- Disastri naturali

- Errori umani

È importante notare che entrambi i tipi di valutazioni del rischio non sono eventi una tantum. Dovrebbero essere eseguiti secondo una programmazione regolare a causa della natura dinamica sia degli ambienti IT che delle metodologie di attacco. I benefici e le procedure spiegati di seguito si applicano sia alle valutazioni del rischio IT che alle valutazioni del rischio di sicurezza.

Riduci il rischio di una violazione dei dati estendendo la visibilità oltre SIEM

Ottieni la guida per imparare come mitigare le minacce informatiche oggi

Scopri di piùVantaggi delle valutazioni dei rischi di sicurezza

Le valutazioni del rischio IT e le valutazioni del rischio di cybersecurity offrono un valore significativo all'organizzazione. I benefici principali includono:

- Comprensione di dove risiedono le tue risorse IT più preziose — Alcuni archivi di dati, macchine e altre risorse IT sono più importanti di altre. Poiché gli asset IT che possiedi e il loro valore possono cambiare nel tempo, è importante ripetere regolarmente il processo di valutazione del rischio.

- Comprensione del rischio — Identificando e analizzando le potenziali minacce per la tua attività, puoi concentrarti prima sui rischi che hanno il maggiore impatto potenziale e la più alta probabilità.

- Identificazione e rimedio delle vulnerabilità — Una metodologia di valutazione del rischio IT focalizzata sulle lacune può aiutarti a identificare e colmare le vulnerabilità che gli attori delle minacce possono sfruttare. Esempi includono software non aggiornato, politiche di accesso troppo permissive e dati non criptati.

- Riduzione dei costi — Effettuare una valutazione del rischio di sicurezza non solo protegge la tua azienda dall'alto costo di una violazione dei dati, ma consente anche un uso oculato del budget per iniziative di sicurezza che offrono il massimo valore.

- Conformità normativa — Le valutazioni regolari del rischio di sicurezza possono aiutare le organizzazioni a rispettare i requisiti di previsti da mandati come HIPAA, PCI DSS, SOX e GDPR, evitando così multe salate e altre penalità.

- Maggiore fiducia dei clienti — Dimostrare un impegno per la sicurezza può aumentare la fiducia dei clienti, il che può portare a una migliore fidelizzazione della clientela.

- Processo decisionale informato — L'approfondita comprensione fornita da una valutazione del rischio di cybersecurity faciliterà decisioni migliori riguardo alla sicurezza, all'infrastruttura e agli investimenti del personale.

Passaggi in una valutazione del rischio di sicurezza

Ora esaminiamo i passaggi di una corretta valutazione del rischio di sicurezza:

- Identifica e dai priorità agli asset.

- Identificare le minacce.

- Identificare le vulnerabilità.

- Analizzare i controlli esistenti.

- Determina la probabilità di un incidente.

- Valuta l'impatto che potrebbe avere una minaccia.

- Dai priorità ai rischi.

- Raccomanda i controlli.

- Documentare i risultati della valutazione.

Si noti che, mentre le entità più grandi possono affidare questo processo ai loro team IT interni, le organizzazioni senza un dipartimento IT dedicato potrebbero trarre vantaggio dall'affidarlo a uno specialista esterno.

Passo 1. Identificare e dare priorità agli asset IT

Gli asset IT includono server, stampanti, laptop e altri dispositivi, così come dati quali informazioni di contatto dei clienti, messaggi email e proprietà intellettuale. Durante questa fase, assicurati di richiedere il contributo di tutti i dipartimenti e le unità aziendali; questo approccio aiuta a garantire di ottenere una comprensione completa dei sistemi utilizzati dall'organizzazione e dei dati che essa crea e raccoglie.

È necessario anche determinare l'importanza di ogni risorsa informatica. I criteri comunemente utilizzati includono il valore monetario dell'asset, il ruolo nei processi critici e lo stato di conformità legale. Puoi quindi classificare le tue risorse in categorie, come critica, maggiore o minore.

Passaggio 2. Identificare le minacce

Una minaccia è qualsiasi cosa che potrebbe causare danni alla tua organizzazione. Esempi includono attori esterni minacciosi, malware, atti malevoli da parte degli utenti aziendali e errori da parte di amministratori insufficientemente formati.

Passaggio 3. Identificare le vulnerabilità

Una vulnerabilità è una debolezza che potrebbe permettere a una minaccia di danneggiare la tua organizzazione. Le vulnerabilità possono essere identificate utilizzando analisi, rapporti di audit, il NIST vulnerability database, dati dei fornitori, procedure di test e valutazione della sicurezza informatica (ST&E), test di penetrazione e strumenti automatizzati di scansione delle vulnerabilità.

Passaggio 4. Analizzare i controlli esistenti

Analizzate i controlli che sono in atto per ridurre la probabilità che una minaccia sfrutti una vulnerabilità. Esempi di controlli tecnici includono la crittografia, i sistemi di rilevazione delle intrusioni e l'autenticazione a più fattori (MFA). I controlli non tecnici includono politiche di sicurezza, procedure amministrative e protezioni fisiche o ambientali.

Sia i controlli tecnici che non tecnici possono essere suddivisi in categorie preventive o di rilevamento. I controlli preventivi, come la crittografia e l'MFA, sono progettati per sventare gli attacchi. I controlli di rilevamento, come le tracce di audit e i sistemi di rilevamento delle intrusioni, sono utilizzati per identificare minacce che sono già avvenute o che si stanno verificando.

Passaggio 5. Determinare la probabilità di un incidente

Valutate la probabilità che ogni vulnerabilità possa essere sfruttata utilizzando fattori come la natura della vulnerabilità, la capacità e l'intenzione della fonte di minaccia e la presenza e l'efficacia dei vostri controlli. Invece di un punteggio numerico, molte organizzazioni utilizzano etichette come alta, media e bassa per indicare la probabilità di una minaccia.

Passaggio 6. Valutare l'impatto che una minaccia potrebbe avere

Valutare le potenziali conseguenze di un incidente in cui un bene viene perso o compromesso. I fattori chiave da considerare includono:

- Il ruolo dell'asset e di eventuali processi dipendenti

- Il valore dell'asset per l'organizzazione

- La sensibilità dell'asset

Per questa fase, inizia con un'analisi dell'impatto aziendale (BIA) o un rapporto di analisi dell'impatto sulla missione. Questi documenti utilizzano misure quantitative o qualitative per valutare le ripercussioni dei danni agli asset informativi dell'organizzazione, inclusi impatti sulla loro riservatezza, integrità e disponibilità. L'impatto può essere categorizzato qualitativamente come alto, medio o basso.

Passaggio 7. Dare priorità ai rischi

Per ogni coppia minaccia/vulnerabilità, determinare il livello di rischio per il sistema IT, basandosi sui seguenti criteri:

- La probabilità che la minaccia sfrutti la vulnerabilità

- Il costo approssimativo di ciascuna di queste occorrenze

- L'adeguatezza dei controlli di sicurezza del sistema informativo esistenti o pianificati per eliminare o ridurre il rischio

Uno strumento utile per stimare il rischio in questo modo è una matrice del livello di rischio. Una probabilità alta che la minaccia si verifichi è data un valore di 1,0; una probabilità media è assegnata un valore di 0,5; e una bassa probabilità di occorrenza è data un punteggio di 0,1. Allo stesso modo, un livello di impatto alto è assegnato un valore di 100, un livello di impatto medio 50 e un livello di impatto basso 10. Il rischio è calcolato moltiplicando il valore della probabilità della minaccia per il valore dell'impatto, e i rischi sono classificati come alti, medi o bassi in base al risultato.

Passaggio 8. Raccomandare i controlli

Utilizzando il livello di rischio come base, determinare le azioni necessarie per mitigare il rischio. Ecco alcune linee guida generali per ogni livello di rischio:

- Alta — Si dovrebbe sviluppare un piano per le misure correttive il prima possibile.

- Medium — Si dovrebbe sviluppare un piano per le misure correttive entro un lasso di tempo ragionevole.

- Basso— Il team deve decidere se accettare il rischio o implementare azioni correttive.

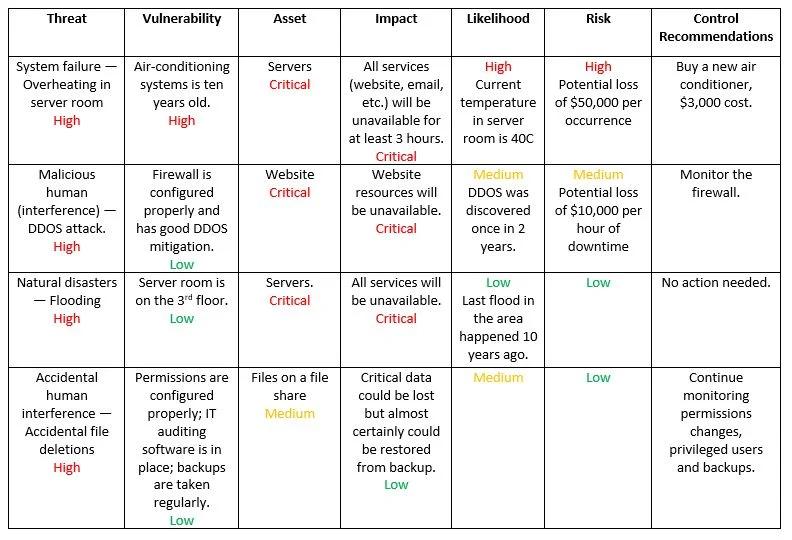

Passaggio 9. Documentare i Risultati

L'ultimo passaggio del processo di valutazione del rischio consiste nel creare un rapporto completo che aiuti la direzione a prendere decisioni informate riguardo al budget, alle politiche, alle procedure e altro. Il rapporto dovrebbe delineare ogni minaccia, vulnerabilità associate, beni a rischio, impatto potenziale sulla vostra infrastruttura IT, probabilità di occorrenza e misure di controllo raccomandate e costo. Spesso, un rapporto di valutazione del rischio identificherà passi chiave di rimedio che possono mitigare rischi multipli.

Sommario

Le valutazioni dei rischi di sicurezza e i processi di gestione dei rischi sono la base di qualsiasi strategia di gestione della sicurezza, perché forniscono una visione dettagliata delle minacce e delle vulnerabilità che potrebbero causare danni finanziari all’azienda e di come dovrebbero essere mitigate. Con una chiara valutazione delle vulnerabilità della sicurezza informatica e una comprensione del valore dei tuoi beni di dati, puoi affinare la tua politica e le tue pratiche di sicurezza per difenderti meglio dagli attacchi informatici e proteggere i tuoi beni critici.

Razionalizza le tue valutazioni dei rischi di sicurezza con Netwrix Auditor

FAQ

Cos'è la valutazione del rischio IT?

La valutazione del rischio IT è il processo di identificazione degli asset IT critici di un'organizzazione, delle potenziali minacce che potrebbero danneggiare o compromettere tali asset e delle vulnerabilità nell'infrastruttura IT, e l'analisi di queste informazioni al fine di migliorare i controlli di sicurezza per prevenire violazioni dei dati e interruzioni delle operazioni aziendali essenziali.

Come si conduce una valutazione del rischio IT?

Le fasi di una valutazione del rischio IT includono le seguenti: Identificare gli asset IT e il loro valore; scoprire le potenziali minacce per ciascun asset; scoprire le vulnerabilità che possono essere sfruttate da tali minacce; e stimare la probabilità degli eventi di minaccia potenziali. Inoltre, è importante creare un rapporto di analisi del rischio IT che includa un piano per affrontare i rischi secondo la loro priorità.

Quali sono i componenti della valutazione del rischio di sicurezza?

I componenti chiave di una valutazione dei rischi includono i seguenti:

- Un catalogo di asset IT e dei processi e operazioni aziendali che ne dipendono

- Un elenco dettagliato delle potenziali minacce a ciascuno di quegli asset e la probabilità del loro verificarsi

- Un'analisi delle vulnerabilità che potrebbero portare alla perdita o al compromesso degli asset IT

- Un elenco dei controlli di sicurezza attualmente in atto per mitigare il rischio

- Una valutazione dell'impatto finanziario che l'organizzazione subirebbe se si verificasse l'evento minaccioso

Condividi su

Scopri di più

Informazioni sull'autore

Ilia Sotnikov

VP dell'Esperienza Utente

Ilia Sotnikov è Security Strategist & Vice President of User Experience presso Netwrix. Vanta oltre 20 anni di esperienza nel campo della cybersecurity e dell'IT management durante il suo periodo in Netwrix, Quest Software e Dell. Nel suo ruolo attuale, Ilia è responsabile dell'abilitazione tecnica, del design UX e della visione del prodotto per l'intero portafoglio di prodotti. Le principali aree di competenza di Ilia sono la sicurezza dei dati e la gestione del rischio. Lavora a stretto contatto con analisti di aziende come Gartner, Forrester e KuppingerCole per acquisire una comprensione più profonda delle tendenze di mercato, degli sviluppi tecnologici e dei cambiamenti nel panorama della cybersecurity. Inoltre, Ilia è un collaboratore regolare del Forbes Tech Council dove condivide la sua conoscenza e le sue intuizioni riguardo le minacce informatiche e le migliori pratiche di sicurezza con la più ampia comunità IT e business.

Scopri di più su questo argomento

Mercato delle soluzioni di Privileged Access Management: guida 2026

I prossimi cinque minuti di conformità: costruire la Data Security That Starts with Identity in tutto l'APAC

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale