Tipi comuni di dispositivi di rete e le loro funzioni

Aug 1, 2024

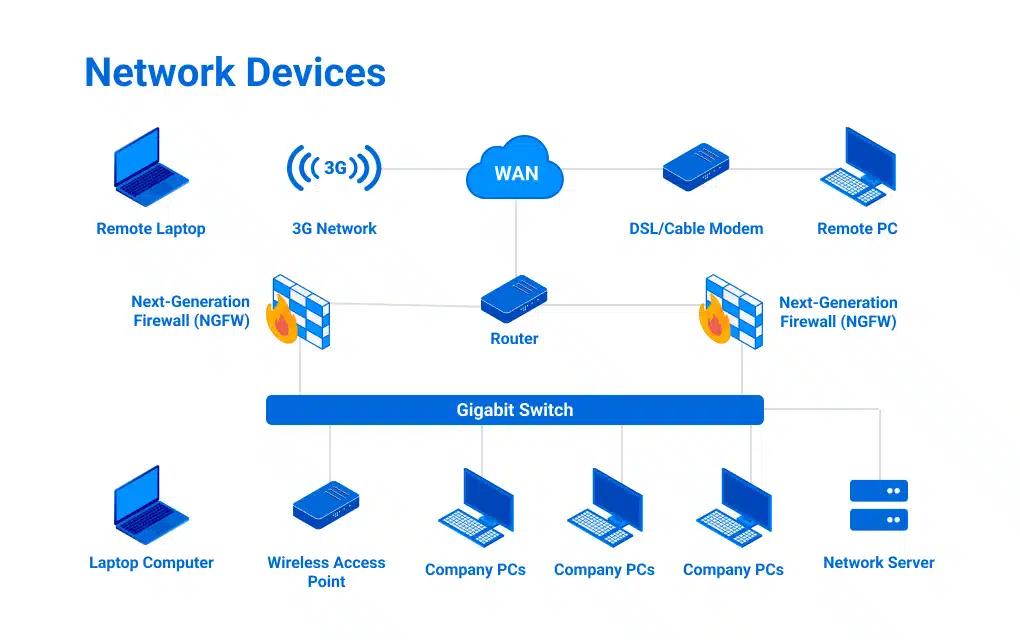

L'infrastruttura IT moderna è composta da vari componenti di rete interconnessi che rendono possibile la comunicazione e la condivisione delle risorse in tutta l'organizzazione. Che si tratti di proteggere dati sensibili, facilitare la collaborazione o semplicemente garantire un accesso ininterrotto, una rete di dispositivi è in gioco, e gli elementi di questi dispositivi sono critici per il successo operativo di un'azienda.

Di seguito, esploriamo la definizione, i tipi, le funzioni e l'importanza dei network device nel mantenere l'efficienza, la sicurezza e l'affidabilità aziendale.

Definizione del dispositivo di rete

Un dispositivo di rete è un componente hardware o software fondamentale per la comunicazione tra un computer e una rete internet. I dispositivi di rete comuni sono:

- Router

- Switch

- Hub

- Modem

- Firewall

- Punti di accesso

I dispositivi di rete gestiscono il flusso del traffico e indirizzano i pacchetti di dati, forniscono sicurezza e consentono la connettività tra segmenti di rete o Internet. Ogni dispositivo serve uno scopo specifico che permette un flusso di informazioni e connettività senza interruzioni nell'ecosistema IT di un'organizzazione.

Importanza dei dispositivi di rete

I dispositivi di rete svolgono due ruoli chiave:

- Il primo passo è stabilire una connessione di rete, come fa un router o un modem.

- Il secondo consiste nel mantenere, proteggere e migliorare quella connessione, come con un hub, ripetitore, switch o gateway

I dispositivi di rete sono fondamentali per stabilire e gestire le reti. Lo scopo di una rete informatica è condividere risorse come file, stampanti e connessioni internet tra gli utenti e i dispositivi di un'organizzazione. Assicurano che i dati siano instradati e protetti correttamente, supportando il funzionamento efficace e affidabile dei servizi di rete e delle applicazioni. Senza dispositivi di rete, l'infrastruttura IT mancherebbe della capacità di gestire il traffico dati, portando a inefficienze, perdita di dati e vulnerabilità di sicurezza. I dispositivi di rete consentono anche la scalabilità per le imprese, permettendo alle reti di adattarsi alle mutevoli esigenze aziendali, il che è essenziale per mantenere prestazioni ottimali e proteggersi dalle minacce informatiche.

Funzioni dei dispositivi di rete

I dispositivi di rete servono ai seguenti scopi generali:

- Facilitare la trasmissione dei dati e la comunicazione tra dispositivi

- Abilita una connettività di rete efficiente e sicura

- Migliora le prestazioni della rete e ottimizza il flusso del traffico

- Fornire sicurezza della rete applicando il controllo degli accessi e la prevenzione delle minacce

- Semplifica la gestione e la configurazione della rete

- Estendere la copertura della rete e superare le limitazioni del segnale

Proteggi la tua rete con Netwrix Auditor for Network Devices

Scopri come monitorare, verificare e proteggere con facilità i tuoi dispositivi di rete

Tipi di dispositivi di rete

Comprendere i diversi tipi di dispositivi di rete è importante per ottimizzare e proteggere l'infrastruttura di rete della vostra organizzazione. Di seguito, forniamo un elenco di esempi di dispositivi di rete che costituiscono la base di una gestione e comunicazione di rete efficace:

- Ripetitore

- Hub

- Bridge

- Cambia

- Router

- Gateway

- Brouter

- Scheda di interfaccia di rete

Analizziamo ciascuno di questi tipi e sottotipi di dispositivi di rete.

Ripetitore

Un segnale digitale può viaggiare solo fino a un certo punto lungo un cavo prima di degradarsi. Questo indebolimento graduale è noto come tasso di attenuazione. Un ripetitore che opera al livello fisico (Livello 1) del modello OSI è un dispositivo alimentato che rigenera il segnale per consentirgli di viaggiare più lontano. Oggi l'uso di ripetitori dedicati è raro, poiché hub alimentati, switch e router svolgono la funzione di un ripetitore. Tuttavia, i ripetitori sono occasionalmente utilizzati per estendere la portata di punti di accesso wireless remoti.

Hub

Un hub di rete è un dispositivo multiporta essenziale che collega più dispositivi Ethernet in un unico segmento di rete di trasmissione, rendendoli inclini alla congestione del traffico. Esistono tre tipi di Hub:

- Hub passivo

- Hub attivo

- Hub intelligente

Vediamo ciascuno di questi:

- Hub passivo: Non è necessaria una fonte di alimentazione per collegare dispositivi senza amplificazione.

- Hub attivo: Questo hub amplifica i segnali in entrata prima di trasmetterli e richiede alimentazione esterna. Pertanto, funge da ripetitore.

- Hub intelligente: Include gestione della rete, monitoraggio e funzionalità diagnostiche.

Una volta diffusi, gli hub sono ora raramente utilizzati poiché sono stati sostituiti dagli switch. Come i ripetitori, gli hub operano allo strato fisico (Livello 1) del modello OSI.

Ponte

Mentre un hub collega più dispositivi, un ponte di rete collega due o più segmenti di rete e filtra il traffico tra di loro. Il loro ruolo è quello di isolare il traffico del segmento locale e ridurre la congestione del traffico per migliorare le prestazioni della rete. Un ponte locale collega due o più segmenti di rete all'interno della stessa posizione fisica o LAN. Al contrario, un ponte remoto collega segmenti di rete che sono geograficamente separati, spesso tramite un collegamento WAN.

Tipi di ponti

Ci sono due tipi di ponti:

- Ponti trasparenti

- Ponte sorgente

Esaminiamo ciascuno di questi:

- I ponti trasparenti costruiscono e mantengono una tabella degli indirizzi MAC esaminando gli indirizzi sorgente dei frame in entrata e prendendo decisioni di inoltro confrontando l'indirizzo MAC di destinazione con questa tabella.

- I bridge sorgente utilizzavano un approccio diverso ed erano comunemente usati con le reti ad anello di token, che oggi sono praticamente obsolete. I bridge operano al livello di collegamento dati del modello OSI (Livello 2). È molto improbabile che tu debba lavorare con entrambi i tipi di bridge al giorno d'oggi.

Cambia

Ci sono molti tipi diversi di switch disponibili oggi, come:

- Switch non gestiti

- Switch gestiti

- Interruttore intelligente

- Switch di livello 2

- Switch di livello 3

- Switch PoE

- Switch Gigabit

- Switch montato su rack

- Cambio desktop

- Interruttore modulare

Tipi di switch | Funzioni degli Switch |

|---|---|

|

Switch non gestiti |

Gli switch non gestiti sono dispositivi plug-and-play con una configurazione fissa che non può essere modificata o ottimizzata. Offrono funzionalità limitate e non consentono l'accesso o il monitoraggio remoto. Questi switch sono progettati per reti di piccole dimensioni o per uso domestico. |

|

Switch gestiti |

Gli switch gestiti sono completamente configurabili e possono essere gestiti o monitorati tramite un'interfaccia web, interfaccia a riga di comando o sessione SNMP. |

|

Interruttori intelligenti |

Gli smart switch bilanciano gli switch non gestiti e completamente gestiti. Fornisce essenzialmente le funzioni di base, con un'interfaccia web che consente di accedere alle funzionalità di gestione. |

|

Switch di livello 2 |

Lo switch di livello 2 opera al livello collegamento dati del modello OSI (Livello 2) e utilizza gli indirizzi MAC per inoltrare i dati all'interno di una LAN. Collega dispositivi locali all'interno dello stesso segmento di rete e utilizza gli indirizzi MAC per gestire il loro traffico. Questi switch migliorano l'efficienza della rete riducendo le collisioni e segmentando il traffico in domini di collisione separati. |

|

Switch di livello 3 |

Combina le funzionalità di uno switch di Livello 2 e di un router. Sono spesso utilizzati in siti con più LAN virtuali (VLAN). Lo switching dei pacchetti si basa sugli indirizzi MAC come uno switch tradizionale, ma questo dispositivo incorpora anche capacità di routing utilizzando gli indirizzi IP, permettendo loro di instradare il traffico tra diverse VLAN e sottoreti. |

|

Switch PoE |

Questo fornisce dati ed energia elettrica ai dispositivi di rete tramite un unico cavo Ethernet, eliminando la necessità di alimentatori separati. Poiché i dispositivi PoE connessi non hanno cavi di alimentazione, semplifica l'installazione e riduce il cablaggio. Esempi di dispositivi PoE includono telecamere, telefoni VoIP e punti di accesso wireless. |

|

Switch Gigabit |

Questo switch ad alta velocità supporta tassi di trasferimento dati di 1 gigabit al secondo (Gbps) o superiori. |

|

Switch montato su rack |

Uno switch montato su rack è uno switch di rete progettato per adattarsi a un rack server standard da 19 pollici. |

|

Cambio desktop |

Questo tipo di switch è comunemente utilizzato per un piccolo ufficio o un ambiente domestico ed è tipicamente posizionato su una scrivania o un tavolo. |

|

Interruttore modulare |

Uno switch di rete flessibile che consente l'aggiunta di vari moduli o schede di espansione per la personalizzazione e la scalabilità future |

Router

Il compito principale di un router è dirigere il traffico. I router trasferiscono i pacchetti alle loro destinazioni tracciando un percorso attraverso dispositivi di rete interconnessi utilizzando diverse topologie di rete. Sono dispositivi intelligenti che memorizzano informazioni sulle reti a cui sono connessi. I router comunemente utilizzano liste di controllo di accesso (ACL) per filtrare il traffico; alcuni possono addirittura fungere da firewall per il filtraggio dei pacchetti.

I router dividono anche le reti interne in due o più sottoreti e possono essere collegati internamente ad altri router, creando zone che operano in modo indipendente. I router stabiliscono la comunicazione mantenendo tabelle sulle destinazioni e le connessioni locali. Un router contiene anche informazioni sui router a cui è connesso e utilizza queste informazioni per inoltrare pacchetti verso qualsiasi destinazione che non conosce. I router operano al livello di rete del modello OSI (Livello 3). Esistono due tipi di router:

- Router statico

- Router dinamico

Diamo un'occhiata a ciascuno di essi.

Router statico

Un static router utilizza percorsi configurati manualmente per dirigere il traffico di rete al fine di garantire percorsi di pacchetti di dati predefiniti e consistenti senza adeguarsi automaticamente ai cambiamenti della rete. Sono ideali per reti di dimensioni ridotte.

Router dinamico

Un router dinamico comunica automaticamente con altri router dinamici per modificare la propria tabella di routing in base alle condizioni di rete in tempo reale. Utilizza protocolli di routing dinamico come OSPF, RIP o BGP per scambiare informazioni sulla topologia della rete e sullo stato dei collegamenti con altri router. Questi protocolli consentono ai router di scoprire i percorsi ottimali, adattarsi ai cambiamenti della rete e reindirizzare il traffico in modo efficiente. I router dinamici aggiornano costantemente le proprie tabelle di routing, permettendo il failover automatico e il bilanciamento del carico. Sono in grado di reagire rapidamente a guasti di rete o congestioni, trovando percorsi alternativi. Questa flessibilità li rende ideali per reti ampie e complesse, dove una configurazione manuale sarebbe poco pratica.

Gateway

Un dispositivo di rete comune utilizzato per connettere reti è un gateway. Un gateway collega reti diverse e consente la comunicazione tra di esse. Pensalo come un traduttore che converte i dati da un protocollo o formato all'altro. Questo aiuta a garantire la compatibilità tra ambienti di rete diversi. Un gateway è essenziale per la comunicazione che deve attraversare diverse architetture di rete.

Esempio di Gateway

Un esempio tipico di dispositivo di rete Gateway è una LAN che si collega a una rete di vasta area (WAN) o a Internet. Questi dispositivi di solito lavorano ai livelli Trasporto e Sessione del modello OSI (Livello 5 e 6). I Gateway possono anche fornire funzionalità di sicurezza, come firewall, e offrire funzionalità di ottimizzazione delle prestazioni di rete.

Brouter

Un brouter è un termine abbreviato per “bridge router” e combina le funzioni di entrambi, un bridge e un router. Per questo motivo, opera nel livello di collegamento dati (Livello 2) e nel livello di rete (Livello 3) del modello OSI. Un brouter inoltra pacchetti di dati basandosi su indirizzi MAC (come un bridge) e indirizzi IP (come un router). Oggi i brouter non sono più utilizzati, poiché la maggior parte delle reti usa router e switch specializzati.

Scheda di interfaccia di rete

Qualsiasi dispositivo connesso alla rete include una scheda di interfaccia di rete (NIC). Questa scheda fornisce una connessione dedicata tra un computer e una rete e gestisce la trasmissione e la ricezione dei dati. Viene chiamata scheda perché originariamente progettata come una scheda di espansione inserita in uno slot sulla scheda madre. La maggior parte delle NIC oggi sono integrate direttamente nella scheda madre. Esistono vari tipi, tra cui:

- Cablate (ad esempio, Ethernet)

- Wireless (ad esempio, Wi-Fi)

- Fibra ottica

Le NIC sono generalmente composte da diversi componenti chiave:

- Un controller per l'elaborazione dei dati

- Una porta per la connessione di cavi o trasmettitori

- Un'interfaccia bus per collegarsi al computer

- Un indirizzo MAC univoco per l'identificazione sulla rete

Dispositivi di rete virtuali

Il cloud computing ha dato vita a una variazione di tutti i tipi di dispositivi di rete. Gestire un'infrastruttura virtualizzata (IaaS) include i tipi di dispositivi di rete discussi, come router, switch, firewall e schede di interfaccia. Possono esistere come una propria macchina virtuale gestita dall'organizzazione o essere parte dell'ambiente fornito dal servizio cloud in uso.

Componenti Aggiuntivi di Rete

I seguenti sono componenti aggiuntivi della rete:

- Modem

- Cavi di rete

- Firewall

- Punti di accesso wireless (WAP)

- Sistemi di rilevamento e prevenzione delle intrusioni (IDPS)

- Apparecchiature per Virtual Private Network (VPN)

Modem

Un modem (abbreviazione di modulatore-demodulatore) è un dispositivo che converte segnali digitali in segnali analogici di diverse frequenze e li trasmette a un modem nella località di ricezione. Questi segnali dal modem possono essere trasmessi tramite linee telefoniche, sistemi via cavo o altri mezzi di comunicazione. Un modem lavora anche per convertire i segnali analogici in arrivo nuovamente in dati digitali. Sono comunemente utilizzati per facilitare l'accesso a Internet da parte dei clienti di un Internet Service Provider (ISP).

Tipi di modem

Ci sono quattro tipi principali di modem:

- Modem DSL: Utilizza cavi telefonici ed è considerata la connessione più lenta.

- Modem via cavo: Trasmette informazioni attraverso le linee TV più velocemente del DSL.

- Modem wireless: Collega i dispositivi utilizzando reti Wi-Fi e si basa sui segnali Wi-Fi nelle vicinanze.

- Modem cellulare: Consente a un dispositivo di connettersi a Internet utilizzando una rete cellulare anziché connessioni Wi-Fi o fisse.

Cavi di rete

Un cavo di rete è un mezzo fisico per collegare dispositivi in una rete informatica. I tipi comuni includono:

- Cavi Ethernet (ad esempio, Cat5e, Cat6)

- Cavi coassiali

- Cavi in fibra ottica.

Questi cavi differiscono in velocità, larghezza di banda e capacità di distanza di trasmissione. Un cavo Ethernet è comunemente utilizzato per collegare dispositivi come un computer o una telecamera a uno switch di rete. Al contrario, un cavo in fibra ottica collega i router a una conduttura per trasportare carichi di traffico elevati. Indipendentemente dal tipo, i cavi sono tipicamente costituiti da conduttori isolati, schermatura e connettori ad ogni estremità per facilitare i collegamenti dei dispositivi. Tutti i cavi di rete hanno una lunghezza di attenuazione, il che significa che possono trasportare segnali digitali solo per un certo tempo prima che una fonte di alimentazione debba energizzarli. Questa lunghezza varia a seconda del tipo di cavo, della qualità e della frequenza del segnale trasmesso.

Firewall

Un firewall è un dispositivo di sicurezza di rete che stabilisce una barriera tra reti interne fidate e reti esterne non fidate. Un firewall collega più aree denominate zone, come:

- LAN

- WAN

- DMZ

Utilizzando le politiche di sicurezza assegnate, filtrano il traffico esaminando i pacchetti di dati che fluiscono tra le diverse zone. Internet è, ovviamente, la rete più inaffidabile di tutte. I firewall possono anche essere posizionati all'interno della rete interna per isolare i dipartimenti interni che ospitano dati sensibili, come le Risorse Umane o la Finanza. I firewall possono essere basati su hardware, su software o su una combinazione di entrambi.

I firewall possono applicare blocklist (noti anche come deny list) che consentono tutto il traffico tranne alcuni tipi. Per una sicurezza più restrittiva, puoi implementare una allowlist (anche chiamata allow list) che blocca tutto il traffico tranne quello specificato. Esistono diversi tipi di firewall e quello giusto per te dipende dalla tua operatività. Alcuni dei tipi di firewall più comuni includono:

- Filtraggio dei pacchetti

- Stateful Inspection

- Firewall di nuova generazione (NGFW)

Approfondiamo ciascuno dei tre tipi di firewall.

Filtraggio dei pacchetti

Funziona come un punto di controllo del livello di rete, analizzando i pacchetti di dati per indirizzo IP, tipo di pacchetto, numero di porta o protocolli di rete

Ispezione dello stato

Analizza i dati a livello di rete e trasporto, ispezionando l'IP sorgente, l'IP destinazione, la porta sorgente e la porta destinazione.

Firewall di nuova generazione (NGFW)

Questo dispositivo avanzato di sicurezza di rete va oltre le capacità tradizionali dei firewall e vanta molteplici funzionalità di sicurezza integrate nel prodotto. Alcuni esempi includono l'ispezione approfondita dei pacchetti, i sistemi di prevenzione delle intrusioni (IPS), la consapevolezza e il controllo delle applicazioni e il rilevamento avanzato delle minacce. Gli NGFW possono anche utilizzare l'IA per combattere minacce sofisticate esaminando il contenuto dei pacchetti e identificando applicazioni e potenziali minacce all'interno del traffico.

Punti di Accesso Wireless (WAP)

Un punto di accesso wireless (WAP) è un dispositivo di rete dotato di antenna integrata, trasmettitore e adattatore. I WAP utilizzano la modalità di rete infrastrutturale wireless per fornire un punto di connessione tra WLAN e una LAN Ethernet cablata. Una WLAN funge essenzialmente da punto di interconnessione tra la WLAN e una rete cablata fissa.

Un nome identificativo del servizio (SSID) è necessario per connettersi a una rete wireless. L'SID è utilizzato per identificare tutti i sistemi appartenenti alla stessa rete e le stazioni client devono essere configurate con l'SSID per essere autenticate al WAP. Il WAP potrebbe trasmettere l'SSID, permettendo a tutti i client wireless nell'area di vedere l'SSID del WAP. Tuttavia, per motivi di sicurezza, gli AP possono essere configurati per non trasmettere l'SSID, il che significa che un amministratore deve fornire l'SSID ai sistemi client invece di consentire che venga scoperto automaticamente. I dispositivi wireless sono forniti con SSID predefiniti, impostazioni di sicurezza, canali, password e nomi utente. Per motivi di sicurezza, si raccomanda vivamente di cambiare queste impostazioni predefinite il prima possibile, poiché molti siti internet elencano le impostazioni predefinite utilizzate dai produttori.

A seconda delle dimensioni della rete, potrebbe essere necessario uno o più WAP per garantire una copertura completa. WAP aggiuntivi consentono l'accesso a più client wireless e ampliano la portata della rete wireless. Ogni WAP è limitato dal suo raggio di trasmissione — la distanza alla quale un client può trovarsi da un WAP e comunque ottenere un segnale ragionevole e una velocità di elaborazione dei dati. La distanza dipende dallo standard wireless, dagli ostacoli e dalle condizioni ambientali tra il client e il WAP. I WAP di fascia alta hanno antenne ad alta potenza, che permettono di estendere la portata del segnale wireless.

Ci sono molti tipi di WAPs, come:

- Punti di Accesso Autonomi:

- Access Point basati su Controller

- Punti di Accesso Gestiti dal Cloud:

- Punti di accesso USB

Punti di Accesso Autonomi

Questi dispositivi indipendenti forniscono connettività wireless ai clienti. Queste unità sono adatte per piccole imprese o reti domestiche che necessitano di un numero limitato di punti di accesso.

Access Point basati su controller

Questi WAP sono gestiti da un controller LAN wireless centrale per semplificare l'amministrazione di più punti di accesso. Sono ideali per reti più estese, dove la gestione centralizzata è fondamentale per un funzionamento efficiente e la scalabilità.

Access Point gestiti dal Cloud

Questi sono gestiti tramite una piattaforma basata su cloud e offrono capacità di gestione e monitoraggio remoto. Sono particolarmente adatti per reti distribuite e imprese con più sedi, dove la gestione centralizzata tramite cloud assicura una supervisione e un controllo efficienti su più località.

Punti di accesso USB

I punti di accesso USB sono piccoli dispositivi portatili che si collegano a una porta USB per creare un hotspot wireless. Sono utili per configurazioni temporanee, viaggi o per estendere una piccola rete domestica.

Sistemi di rilevamento e prevenzione delle intrusioni (IDPS)

Un Intrusion Detection and Prevention System (IDPS) è uno strumento di sicurezza di rete che monitora, rileva e previene attività malevole e minacce alla sicurezza nelle reti informatiche.

Le sue funzioni principali sono monitorare il traffico di rete per attività sospette, rilevare potenziali minacce e intervenire per prevenire o mitigare possibili attacchi. I componenti critici di un IDPS includono il Sistema di Rilevamento delle Intrusioni (IDS), che monitora e crea allarmi per attività sospette, e il Sistema di Prevenzione delle Intrusioni (IPS), che blocca attivamente o previene le minacce identificate.

Unified Threat Management (UTM)

Un dispositivo UTM è un'apparecchiatura di sicurezza che combina più funzioni di sicurezza in una singola soluzione hardware o software. Un IDPS è comunemente incluso in un dispositivo di Unified Threat Management (UTM) come un NGFW.

Apparecchiature per Virtual Private Network (VPN)

Una rete privata virtuale (VPN) tradizionale è un metodo di connessione sicuro che gli utenti remoti utilizzano per collegarsi a una rete aziendale. Una connessione VPN comprende due componenti principali:

- Server VPN (un firewall o un dispositivo VPN dedicato)

- Applicazione client VPN installata sul dispositivo di connessione

La connessione crea un tunnel crittografato attraverso internet che cifra tutti i dati in transito tra il dispositivo client VPN e la rete aziendale. Esistono anche abbonamenti a servizi VPN di terze parti che possono aiutare gli utenti a proteggere informazioni sensibili, aggirare restrizioni geografiche e proteggere la loro identità.

Componenti dell'architettura di rete

I seguenti sono i componenti aggiuntivi dell'architettura di rete:

- Mezzi di trasmissione

- Protocolli

- Topologia

Mezzi di trasmissione

Il mezzo di trasmissione si riferisce ai percorsi fisici che fungono da “sistema stradale” della rete attraverso cui transitano i dati. Esempi comuni includono cavi Ethernet, fibre ottiche e segnali wireless. La scelta del mezzo di trasmissione influisce direttamente su velocità, distanza e affidabilità della trasmissione dei dati.

Protocolli

I protocolli sono insiemi di regole e convenzioni che regolano lo scambio di dati tra dispositivi di rete. Stabilire uno standard comune garantisce l’interoperabilità tra prodotti di fornitori diversi. Tra i protocolli più comuni appartenenti alla famiglia IP-based, utilizzati per la gestione dei dispositivi di rete, troviamo:

- TCP

- UDP

- (S)HTTP

- SSL/TLS

- DHCP (Dynamic Host Configuration Protocol)

Per quanto riguarda il routing nelle reti geografiche (WAN), i protocolli principali sono: BGP, Network Address Translation (NAT), Port Address Translation (PAT) e le loro combinazioni, oltre a meccanismi di commutazione come fast forward o store and forward.

Topologia

La topologia descrive la disposizione e la struttura della rete, illustrando come diversi nodi e dispositivi sono interconnessi. Le topologie più comuni includono:

- Stella (star)

- Bus

- Anello (ring)

- Maglia (mesh)

In una topologia a stella, tutti i componenti di rete sono collegati a un nodo centrale. Un esempio classico è un gruppo di computer desktop connessi a uno switch centralizzato — la topologia più diffusa oggi. Ogni topologia presenta vantaggi e svantaggi che possono influire su prestazioni, scalabilità e tolleranza ai guasti della rete.

Sfide comuni nella gestione dei dispositivi di rete

Oggi, una rete moderna comprende molti componenti interconnessi e dinamici, e diversi elementi possono malfunzionare. Con la complessità crescente dei dispositivi e dei protocolli, la gestione della rete è diventata una sfida articolata e multidimensionale. I professionisti IT devono affrontare un panorama in cui possono verificarsi guasti hardware, problemi software, limitazioni di banda e errori umani in qualsiasi momento. Le sfide più comuni che i team di supporto devono affrontare nella gestione dei dispositivi di rete includono:

- Problemi di connettività fisica

- Malfunzionamento dei dispositivi hardware

- Problemi DNS

- Problemi di temperatura e ventilazione

- Sovraccarico di capacità

- Fluttuazioni di alimentazione

- Uso eccessivo della batteria

Esaminiamo ora ognuna di queste sfide nella gestione dei dispositivi di rete nei sistemi informatici.

Problemi di connettività fisica

Un problema di connettività si verifica quando il traffico non può fluire tra due punti. Ciò può essere causato da cavi danneggiati, connettori difettosi o hardware malfunzionante, portando a interruzioni di rete, connessioni intermittenti, lentezza nel trasferimento dei dati e tempi di inattività prolungati. Sebbene questi problemi possano compromettere seriamente le operazioni, sono spesso tra i più facili da diagnosticare e risolvere.

Dispositivi hardware malfunzionanti

Quando i dispositivi di rete non funzionano correttamente o operano al di sotto delle prestazioni ottimali, si possono verificare ridotte velocità di trasferimento, latenza elevata, perdita di pacchetti e persino interruzioni complete della rete. La perdita di un singolo componente di rete centrale può compromettere gravemente le operazioni aziendali e ridurre la produttività, motivo per cui la resilienza integrata è oggi fondamentale.

Problemi DNS

DNS (Domain Name System) è un sistema di denominazione gerarchico e distribuito per computer, servizi e risorse connesse a Internet o a una rete privata. I problemi DNS possono influenzare notevolmente la funzionalità della rete, interrompendo il processo di risoluzione dei nomi. Senza un server DNS disponibile, non è possibile navigare in Internet, controllare la posta elettronica o persino accedere a un dominio Windows.

Problemi di temperatura e ventilazione

Server e dispositivi di rete contengono processori che generano molto calore. Il surriscaldamento può danneggiare un dispositivo di rete, ridurne la durata o causarne l’arresto improvviso. Per questo motivo, i locali che ospitano l’attrezzatura di rete devono disporre di adeguato raffreddamento e ventilazione. È essenziale monitorare costantemente la temperatura del data center o dell’armadio di rete per prevenire aumenti critici di calore.

Sovraccarico di capacità

La sovrautilizzazione della rete è paragonabile a un’autostrada congestionata nelle ore di punta. Quando il traffico di rete supera la capacità progettata, si verifica un blocco digitale che comporta tempi di risposta lenti, latenza elevata e perdita di pacchetti. Gli utenti possono riscontrare problemi come buffering nei video, caduta di chiamate VoIP o prestazioni lente delle applicazioni web.

Fluttuazioni di alimentazione

La rete aziendale dipende dall’alimentazione elettrica. Le fluttuazioni di corrente possono causare problemi di connettività intermittente, perdita di pacchetti e aumento della latenza. Variazioni di tensione frequenti riducono anche la durata dell’attrezzatura di rete, aumentando i costi operativi. Per ridurre tali rischi è fondamentale utilizzare UPS (gruppi di continuità), protezioni contro le sovratensioni e una manutenzione elettrica adeguata.

Eccessivo consumo della batteria

Le batterie che si scaricano rapidamente costringono i dispositivi a ridurre le prestazioni e, nel tempo, compromettono la reattività e la stabilità della connessione. Questo ciclo di disconnessione e riconnessione frequente aumenta il carico di segnalazione e l’uso dei dati, contribuendo alla congestione della rete.

Buone pratiche per la sicurezza dei dispositivi di rete

Conoscere i diversi tipi di dispositivi di rete disponibili è solo il primo passo per costruire una rete affidabile. È altrettanto importante garantire che la rete sia sicura, efficiente e protetta nel tempo. Ecco alcune migliori pratiche per evitare problemi di connessione e vulnerabilità:

- Optare per il supporto multi-vendor

- Dare priorità agli avvisi critici

- Monitorare e risolvere i problemi in modo proattivo

- Ottenere una visibilità più approfondita

- Automatizzare le attività di base

- Chiarire le dipendenze hardware e i processi

- Risolvere i problemi di connettività dei cavi

- Gestire le porte difettose

- Verificare i sovraccarichi di traffico

- Eseguire regolarmente aggiornamenti di firmware e software

- Rinforzare tutti i dispositivi di rete

- Implementare una solida gestione utenti e controllo degli accessi

- Utilizzare la segmentazione di rete e le VLAN

- Monitorare l’attività anomala

- Eseguire valutazioni periodiche della sicurezza

Optare per il supporto multi-vendor

Diversificare i fornitori è una strategia vincente per ottenere soluzioni IT ottimali. Evitando il lock-in con un unico vendor, le aziende possono selezionare i prodotti migliori per le proprie esigenze e beneficiare delle innovazioni di diversi fornitori. Ciò consente anche di negoziare prezzi più competitivi, migliorare i contratti di assistenza e mantenere la flessibilità tecnologica.

Dare priorità agli avvisi critici

I dispositivi di rete generano numerosi avvisi e log. I team IT devono disporre di un sistema per filtrare queste informazioni e individuare gli eventi rilevanti. Dare priorità agli avvisi più critici garantisce una risposta tempestiva e una riduzione dei tempi di diagnosi e risoluzione.

Monitorare e risolvere in modo proattivo

Un approccio proattivo permette di prevenire i problemi di rete invece di reagire a guasti già avvenuti. Prevedendo i potenziali rischi, si evitano interruzioni, colli di bottiglia e incidenti di sicurezza, ottimizzando le risorse e migliorando la resilienza della rete.

Ottenere una visibilità più approfondita

Nelle reti moderne, molto avviene “sotto il cofano”. Una maggiore visibilità consente di individuare rapidamente anomalie e minacce. Non si può proteggere ciò che non si vede: la visibilità consente di rilevare attività sospette in anticipo, riducendo il tempo medio di risposta (MTTR) e migliorando la pianificazione della capacità di rete.

Automatizzare le attività di base

L’automazione assicura che le procedure standard vengano eseguite in modo coerente. Riduce gli errori umani e libera tempo prezioso per il personale IT, che può così concentrarsi su attività più strategiche. Nel lungo periodo, comporta anche notevoli risparmi economici.

Chiarire le dipendenze hardware e i processi

Poiché la rete si basa su molti componenti interconnessi, un guasto può avere effetti a cascata. Comprendere le dipendenze tra applicazioni e carichi di lavoro consente di individuare e risolvere rapidamente i problemi prima che diventino gravi.

Risolvere i problemi di connettività dei cavi

Cavi difettosi possono causare connessioni intermittenti, lentezza o interruzioni complete. Identificare e sostituire tempestivamente i cavi danneggiati è spesso una soluzione semplice ed efficace.

Gestire le porte difettose

Per verificare se una porta è difettosa, basta collegare il cavo a un’altra porta. Se il problema persiste, si controllano le configurazioni di VLAN o hardware tramite l’interfaccia di gestione dello switch. In caso di guasto fisico, può essere necessario sostituire il componente.

Verificare i sovraccarichi di traffico

Quando una parte della rete è sovraccarica, gli utenti segnalano rallentamenti. Gli amministratori devono identificare i colli di bottiglia e utilizzare strumenti di monitoraggio della rete per rilevare picchi anomali di traffico. Un utilizzo costantemente elevato può indicare la necessità di aumentare la larghezza di banda.

Eseguire aggiornamenti regolari di firmware e software

Gli aggiornamenti eliminano bug e garantiscono un funzionamento corretto dei dispositivi. Poiché gli hacker sviluppano costantemente nuovi metodi di attacco, mantenere il firmware aggiornato è essenziale per una rete sicura e performante.

Rinforzare tutti i dispositivi di rete

Le configurazioni predefinite sono spesso troppo permissive. Occorre disattivare servizi e porte non necessari, imporre password complesse e seguire le linee guida di sicurezza per ridurre il rischio di intrusione.

Gestione utenti e controllo degli accessi

Applicare il principio del minimo privilegio, limitando i diritti di accesso solo a ciò che è necessario. Ciò riduce il rischio di azioni non autorizzate o violazioni dei dati. Preferire sistemi di accesso just-in-time per gli account con privilegi elevati.

Segmentazione di rete e VLAN

La segmentazione crea sotto-reti indipendenti all’interno della rete principale per proteggere i dati sensibili e limitare l’impatto di eventuali attacchi. L’uso di VLAN consente di restringere ulteriormente l’accesso ai dispositivi autorizzati.

Monitoraggio delle attività anomale

Le attività anomale possono essere segnali di minacce imminenti. Monitorare costantemente il traffico di rete e stabilire una baseline comportamentale aiuta a identificare deviazioni sospette e intervenire tempestivamente.

Valutazioni periodiche della sicurezza

Non bisogna mai presumere che la rete sia completamente sicura. Eseguire audit regolari, interni o esterni, permette di verificare la conformità e individuare vulnerabilità. Queste valutazioni sono spesso richieste da normative come HIPAA o GDPR.

Come può aiutare Netwrix

Netwrix Auditor for Network Devices offre una visibilità completa sui dispositivi di rete. Automatizza il controllo delle modifiche di configurazione, traccia gli accessi da remoto e da indirizzi IP sospetti, e rileva minacce o malfunzionamenti da una piattaforma unificata. Con Netwrix Auditor, puoi migliorare la continuità operativa e rafforzare la sicurezza di rete con facilità.

Conclusione

Dai router agli switch, fino ai firewall e agli access point, ogni dispositivo della rete svolge un ruolo essenziale. Gestirli correttamente consente di ottimizzare le prestazioni e risolvere rapidamente i problemi. Una conoscenza approfondita della rete facilita l’evoluzione dell’infrastruttura insieme alle esigenze aziendali.

I team IT devono impegnarsi a seguire le migliori pratiche di gestione e sicurezza, assicurando che le reti restino resilienti, reattive e pronte alle sfide del mondo interconnesso di oggi.

Domande frequenti

Condividi su

Scopri di più

Informazioni sull'autore

Dirk Schrader

VP della Ricerca sulla Sicurezza

Dirk Schrader è un Resident CISO (EMEA) e VP of Security Research presso Netwrix. Con 25 anni di esperienza nella sicurezza informatica e certificazioni come CISSP (ISC²) e CISM (ISACA), lavora per promuovere la cyber resilience come approccio moderno per affrontare le minacce informatiche. Dirk ha lavorato a progetti di cybersecurity in tutto il mondo, iniziando con ruoli tecnici e di supporto all'inizio della sua carriera per poi passare a posizioni di vendita, marketing e gestione prodotti sia in grandi multinazionali che in piccole startup. Ha pubblicato numerosi articoli sull'esigenza di affrontare la gestione dei cambiamenti e delle vulnerabilità per raggiungere la cyber resilience.

Scopri di più su questo argomento

Gestione della configurazione per il controllo sicuro degli endpoint

Come creare, modificare e testare le password utilizzando PowerShell

Come creare, eliminare, rinominare, disabilitare e unire computer in AD utilizzando PowerShell

Come disabilitare gli account utente inattivi utilizzando PowerShell

Come copiare una Cisco Running Config nella startup config per preservare le modifiche alla configurazione