Le 10 migliori mappe di attacchi informatici e come possono aiutarti

Nov 22, 2018

Gli attacchi informatici stanno diventando sempre più comuni e sofisticati ogni anno, e i professionisti della cybersecurity spesso si trovano in difficoltà nel tenere il passo. Le mappe degli attacchi informatici sono uno strumento prezioso che può fornire loro le informazioni necessarie per anticipare gli attacchi. Ecco le dieci mappe di attacchi informatici più importanti e cosa si può imparare da ognuna di esse.

Contenuti correlati selezionati:

#1. Trend Micro

Gli attacchi Botnet — attacchi orchestrati da hacker ma eseguiti da una serie di programmi bot — stanno diventando più comuni man mano che gli hacker esperti di tecnologia sfruttano i dispositivi dell'internet delle cose (IoT) che non sempre dispongono delle migliori misure di sicurezza. Il più grande attacco di questo tipo è stato nell'ottobre 2016, quando un attacco botnet-enabled di negazione del servizio diretto (DDoS) ha paralizzato gran parte di internet.

Trend Micro’s cyber attack map tracks botnet activity across the internet and identifies the Command and Control (C&C) servers orchestrating the attacks. Trend Micro doesn’t release any data about how often their map is updated, but they do watch trends over each two-week period, so the data probably isn’t much older than that.

Questa mappa può aiutare i professionisti della cybersecurity a proteggere i loro sistemi dagli attacchi botnet e a rispondere molto più rapidamente agli attacchi che avvengono. Una volta identificata la minaccia e localizzato il corrispondente server C&C, possono intraprendere azioni per combattere l'attacco specifico, piuttosto che cercare di bloccare tutti gli attacchi botnet in generale.

Contenuti correlati selezionati:

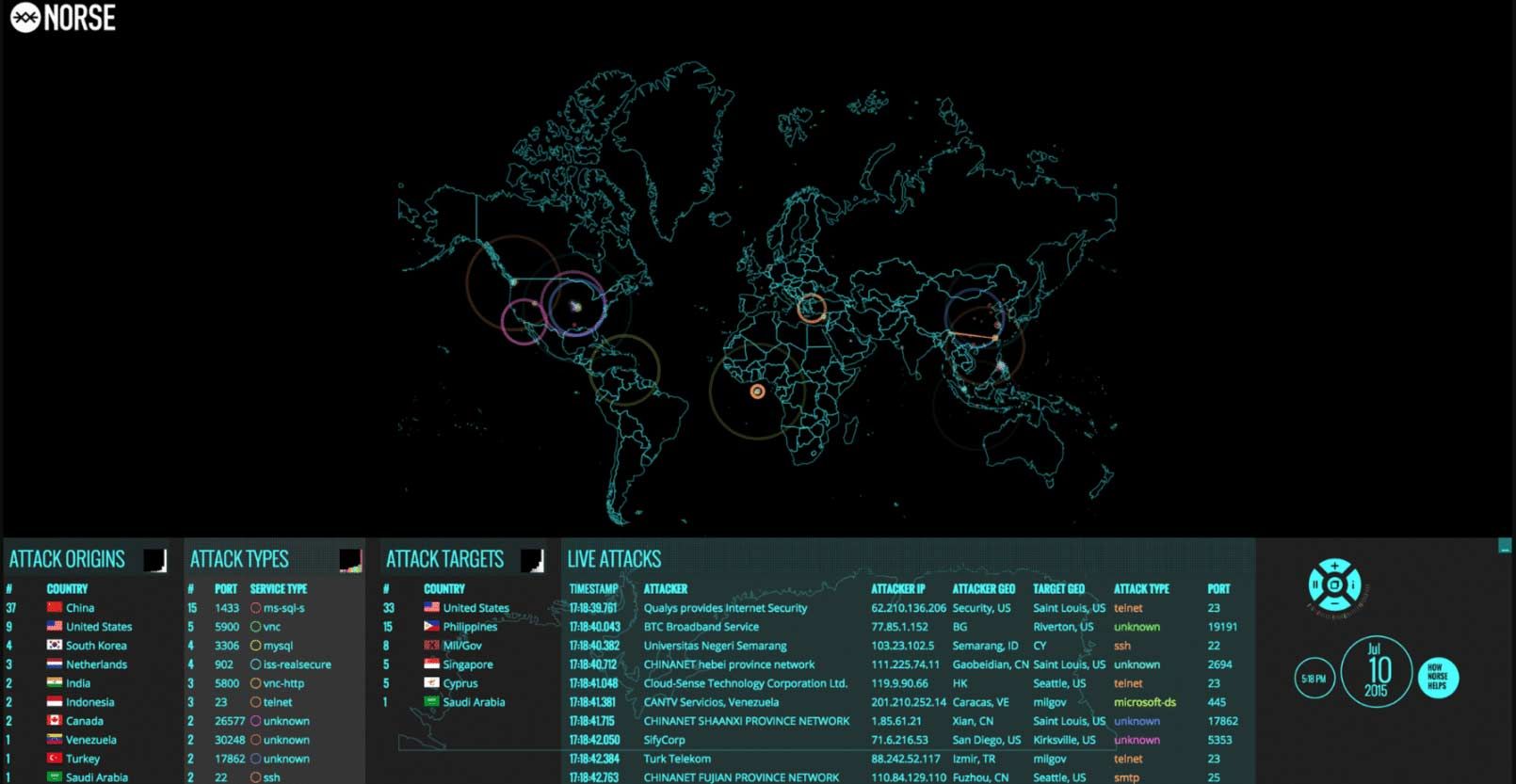

#2. Norse

La mappa in tempo reale degli attacchi informatici di Norse potrebbe essere la più completa disponibile al pubblico. L'azienda afferma di avere la più grande rete dedicata all'intelligence sulle minacce nel mondo. Raccoglie dati da più di 8 milioni di “sensori” — trappole per hacker che convincono gli attaccanti di essere penetrati nel sistema bersaglio quando in realtà sono stati dirottati su una macchina virtuale che traccia il loro indirizzo IP, gli strumenti che stanno utilizzando e altre informazioni identificative.

La mappa di Norse tiene traccia dei tipi di attacco e dei punti di origine, e gli utenti possono filtrare la mappa per protocollo. Questa mappa è anche in grado di mostrare un flusso in diretta degli attacchi mentre stanno avvenendo, rendendola il più vicino che abbiamo alla tracciabilità in tempo reale degli attacchi informatici attuali. Tiene anche traccia dei servizi che vengono accessi attraverso quali porte negli attacchi, facilitando così il lavoro dei professionisti della cybersecurity nel determinare quali attacchi potrebbero prendere di mira i loro server o sistemi.

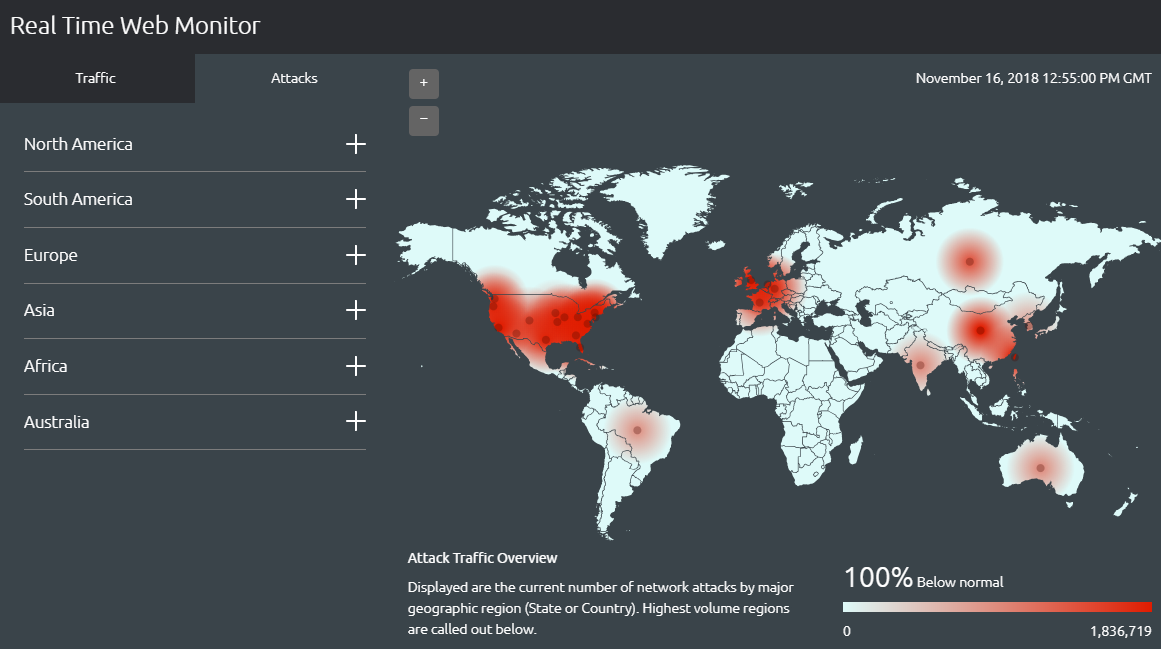

#3. Akamai

Akamai’s map is very simple: It tracks web traffic and real-time cyber attacks related to that web traffic, and enables users to filter the data by region. It doesn’t provide any additional information, such as the source of a cyber attack or the IP address of the attacker, as some other maps do. However, it can be a valuable tool for network administrators, IT professionals and anyone who runs a website. For instance, you can easily see whether a country where you have a lot of users is experiencing traffic slowdowns or traffic-related cyber attacks.

#4. FireEye

FireEye’s map is also very simple: It shows attacks as they happen, identifying the source and target countries, and it also lists the total number of attacks that day and the top five industries under cyber attack during the past 30 days. While it is more up to date than many of the other options on our list, it doesn’t provide the detailed analysis that some of the others do — there are no IP addresses, hacking tools or other identifying information on FireEye’s map.

Questa mappa è per lo più utile per gli utenti casuali di Internet o gli appassionati di cybersecurity, ma potrebbe avere applicazioni nell'industria della cyber security. Ad esempio, i professionisti della cybersecurity potrebbero vedere se la loro industria o il loro paese è preso di mira e individuare il paese dell'attaccante, così potrebbero temporaneamente bloccare tutto il traffico proveniente da quel paese in questione fino a quando l'attacco non viene fermato.

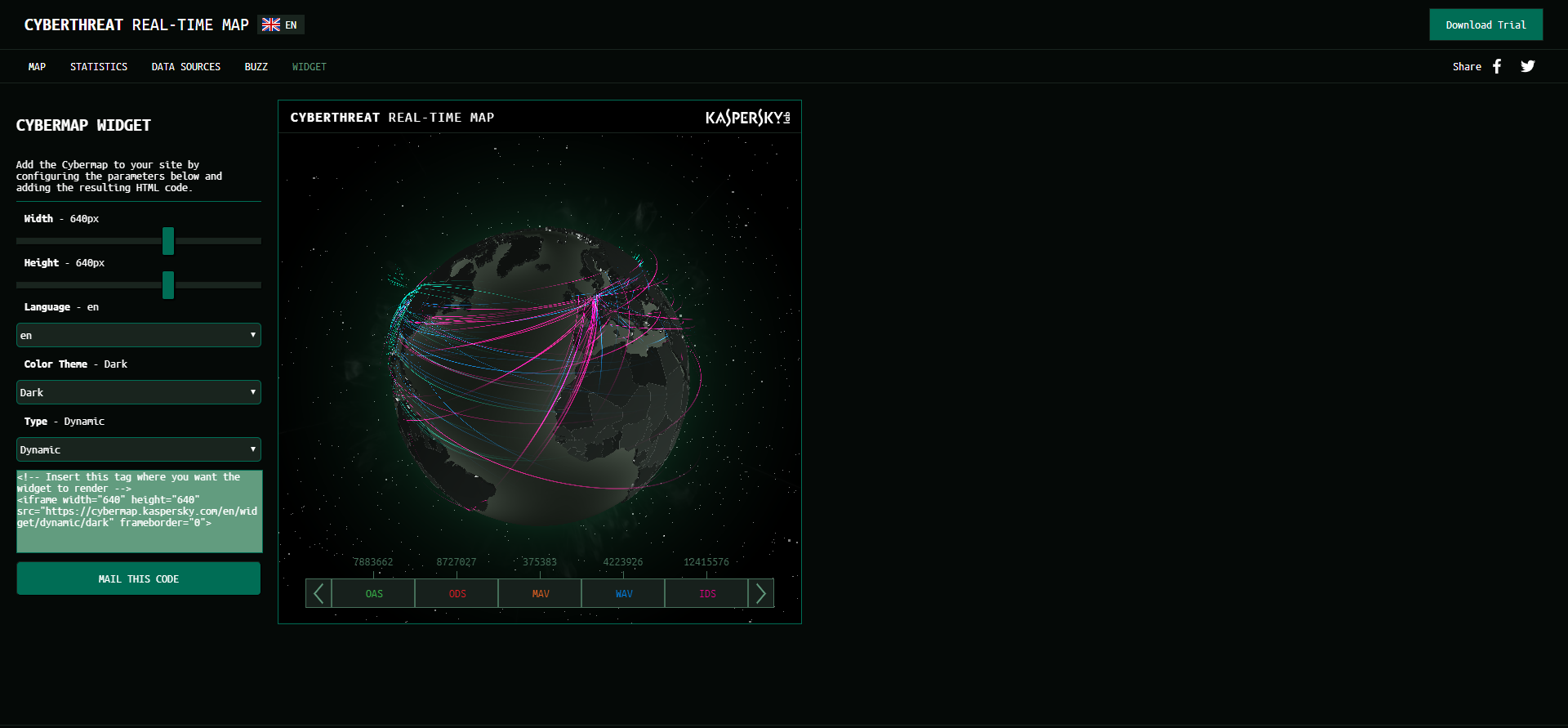

#5. Kaspersky

Kaspersky traccia gli attacchi in tempo reale su una rappresentazione globale 3D massiccia e rotante. La mappa raccoglie tutte le informazioni raccolte da una varietà di fonti, tra cui uno scanner su richiesta, programmi antivirus per web e email, e scansioni di intrusioni e vulnerabilità. Tiene traccia anche dell'attività dei botnet, molto simile alla mappa di Trend Micro.

Se la mappa 3D è troppo pesante per il tuo dispositivo, puoi accedere ai dati in forma di tabella dal menu Statistiche, rendendolo utile per monitorare gli attacchi informatici in movimento. Gli attacchi sono codificati a colori in base alla fonte dei dati e puoi escludere qualsiasi fonte di dati con un solo clic, rendendo facile vedere, ad esempio, solo gli attacchi di tipo intrusione.

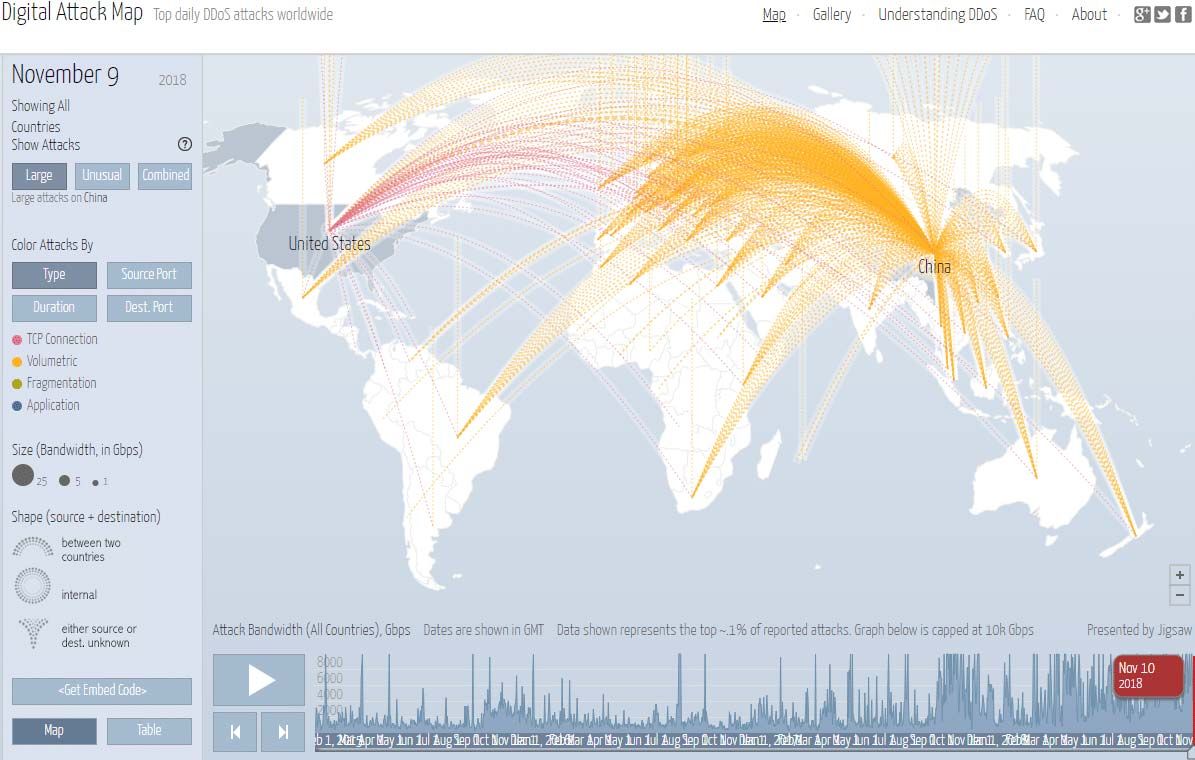

#6. Mappa degli attacchi digitali

Gli attacchi DDoS sono dannosi per le imprese sia grandi che piccole. Con più di 2.000 attacchi DDoS segnalati quotidianamente, tenere traccia di questi attacchi può essere vantaggioso per le imprese — oltre il 71 percento delle piccole imprese ha un sito web che utilizzano per gli ordini, e un numero crescente di esse ha abbandonato il negozio fisico a favore di un modello di business esclusivamente online. Perdere il proprio negozio, anche temporaneamente, a causa di un DDoS attack può costare loro caro. Infatti, chiunque mantenga una presenza online può subire danni a seguito di un attacco DDoS.

Digital Attack Map — una mappa degli attacchi DDOS realizzata attraverso una collaborazione tra Google Ideas e Arbor Networks — permette agli utenti di tracciare gli attacchi DDoS per dimensione o tipo. Gli attacchi sono visualizzati come un arco che viaggia dalla fonte dell'attacco al suo obiettivo. La mappa è molto semplice da utilizzare, il che la rende la scelta perfetta per i proprietari di aziende o chiunque altro sia preoccupato per la propria presenza online.

#7. Threatbutt

Threatbutt Internet Hacking Attack Attribution Map traccia gli attacchi informatici in tempo reale, mostrando la posizione e l'indirizzo IP della fonte e del bersaglio di ogni attacco. Aggiunge anche piccoli commenti per indicare la gravità di ciascun attacco: Note come “Lo chiameremo semplicemente un glitch” indicano attacchi piccoli o minori, mentre espressioni come “È il cyber Pompei!” indicano attacchi grandi o diffusi.

La mappa è gratuita per chiunque su internet la utilizzi, ma esiste anche una versione premium che fornisce ai professionisti della cybersecurity informazioni aggiuntive utilizzabili per combattere questi attacchi informatici.

#8. Check Point

Questa non è una mappa di attacchi informatici in tempo reale, ma ciò non la rende meno utile. Visivamente, la mappa assomiglia a quella presente sul sito di Norse, ma le informazioni che fornisce sono leggermente diverse: Check Point’s map archivia dati storici e si azzera ogni giorno a mezzanotte, ora standard del Pacifico. Questo la rende uno strumento utile per i professionisti della cybersecurity che cercano di tracciare schemi di attacco nel corso del tempo. Le statistiche raccolte da Check Point possono essere filtrate per periodi giornalieri, settimanali o mensili. Le informazioni sono molto semplici; includono solo il timestamp, il nome e la sorgente e la destinazione di ogni attacco.

#9. Fortinet

La mappa di Fortinet è creata e supervisionata da FortiGuard Labs, il team interno di ricerca e risposta alla sicurezza di Fortinet. Essa mostra una riproduzione di eventi registrati, suddividendo gli attacchi per colore — rosso per attacchi critici, arancione per gravità alta, blu per media e verde per bassa. Secondo la documentazione del sito, ogni utente può creare la propria mappa per tracciare attacchi che prendono di mira un particolare paese o che provengono da una specifica regione. Gli utenti possono anche cliccare su un paese e vedere attacchi in entrata e in uscita.

Questa mappa è visivamente simile alla mappa Norse, ma è molto più attiva; non appena si carica, si possono vedere attacchi che rimbalzano attraverso la mappa. Il sito mantiene un'enorme banca dati — del valore di 290 terabyte — di campioni di dati di minaccia, permettendogli di identificare quasi ogni minaccia che emerge.

#10. Deteque

Deteque is another botnet attack map that provides a ton of useful information. It identifies areas with high botnet activity and probable botnet command and control servers. The larger the circle on the map, the more bots are active at that location.

La mappa potrebbe sembrare un caos quando è completamente ridotta, ma gli utenti possono ingrandire qualsiasi località per visualizzare più dettagli sugli attacchi botnet in quell'area, o cliccare su uno dei puntini sulla mappa per vedere il numero di bot nella località e i loro nomi. Per i professionisti IT, questa mappa può essere uno strumento prezioso per tracciare gli attacchi botnet in una specifica località.

Conclusione

Gli attacchi informatici stanno diventando sempre più comuni ogni anno con il crescente numero di dispositivi connessi a Internet. Le mappe descritte qui sono uno strumento spesso trascurato che può aiutare i professionisti IT e della cyber security a proteggere meglio le loro reti e prevenire l'infiltrazione dei sistemi da parte degli hacker.

Condividi su

Scopri di più

Informazioni sull'autore

Kayla Matthews

Giornalista di tecnologia e dati

Kayla Matthews, una giornalista tecnologica e di dati, è stata pubblicata su riviste come InformationWeek, Data Center Frontier, The Data Center Journal e altre. In passato, ha anche contribuito regolarmente a The Next Web e ha lavorato come redattrice per Writerzone.

Scopri di più su questo argomento

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Creare utenti AD in massa e inviare le loro credenziali tramite PowerShell

Come aggiungere e rimuovere gruppi AD e oggetti nei gruppi con PowerShell

Attributi di Active Directory: Ultimo accesso