Assicurare la sicurezza dei vostri server Windows e Windows 10 in esecuzione è fondamentale, specialmente considerando il sofisticato panorama delle minacce odierne. Queste sono solitamente le prime macchine a essere compromesse in un attacco attraverso lo sfruttamento dell'anello più debole della catena: l'utente. Attraverso l'inganno e l'ingegneria sociale, gli attori delle minacce ottengono l'accesso a queste macchine e poi cercano di muoversi lateralmente ed elevare i loro privilegi. Pertanto, migliorare la sicurezza degli endpoint e dei server può ridurre significativamente il rischio di una violazione della sicurezza.

Contenuti correlati selezionati:

Una cosa che puoi fare per rafforzare un server è proteggere l'Authority di Sicurezza Locale (LSA). L'LSA controlla e gestisce le informazioni sui diritti degli utenti, gli hash delle password e altri importanti pezzi di informazioni in memoria. Strumenti di attacco, come mimikatz, si affidano all'accesso a questi contenuti per estrarre hash delle password o password in chiaro. Abilitare la Protezione LSA configura Windows per controllare le informazioni memorizzate in memoria in modo più sicuro — in particolare, per impedire ai processi non protetti di accedere a tali dati.

Cos'è un Processo Protetto?

Un processo è considerato protetto quando soddisfa i criteri descritti in questa documentazione Microsoft. Per riassumere, un processo è considerato protetto se ha una firma verificata da Microsoft e aderisce al Microsoft Security Development Lifecycle (SDL). Se questi due criteri non sono soddisfatti, il processo non può accedere al contenuto utilizzato dall'LSA in memoria.

Come abilitare la protezione LSA

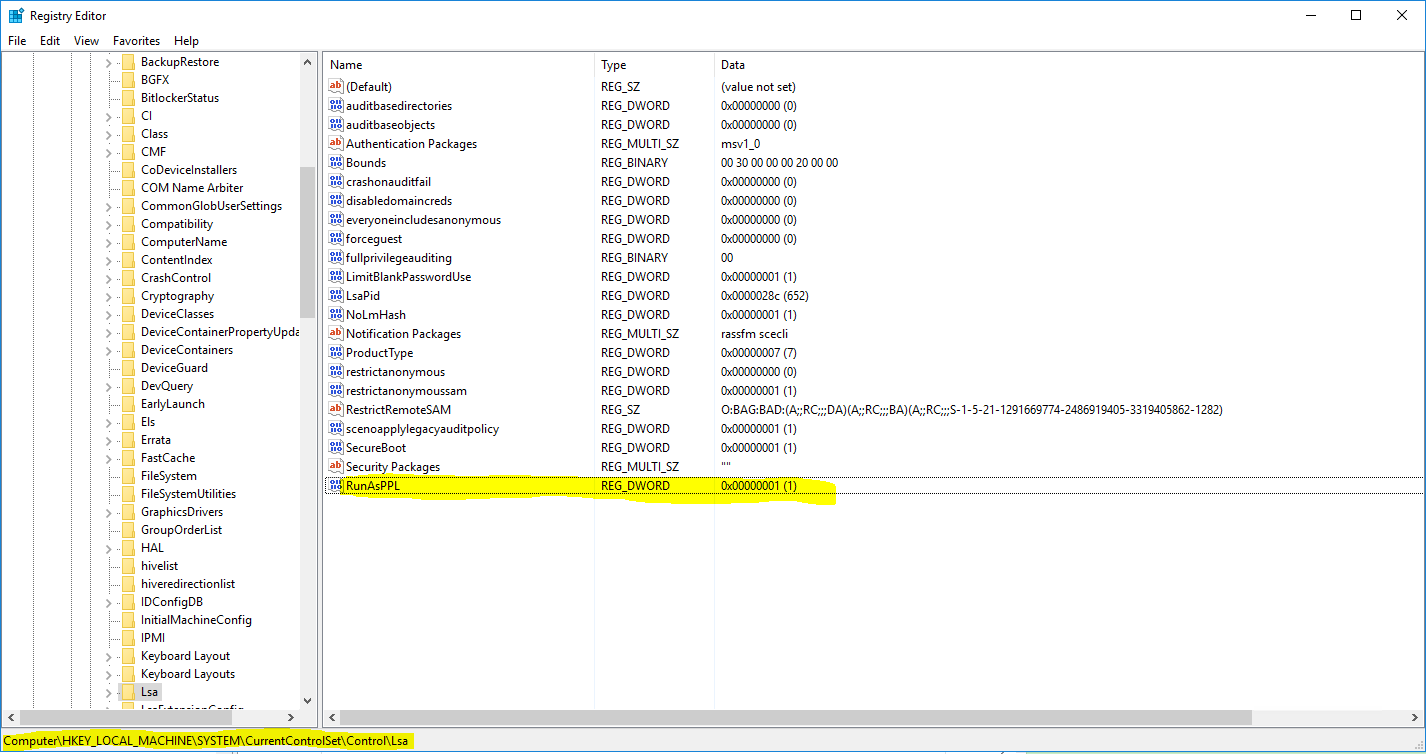

Poiché la protezione LSA è controllata tramite il registro, puoi attivarla facilmente su tutti i tuoi dispositivi utilizzando Group Policy: Imposta semplicemente il valore di RunAsPPL a 1. Questa impostazione si trova nel registro in SYSTEMCurrentControlSetControlLsa.

Il seguente codice può essere utilizzato come file .reg per impostare questo valore su 1:

*Code Block*

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa]

"RunAsPPL"=dword:00000001

*Code Block*

Revisione delle impostazioni

Per verificare che ogni server sia protetto, puoi andare alla sezione del registro menzionata sopra e confermare che il valore sia impostato su 1.

Tuttavia, per rendere il lavoro un po' più semplice, ho fornito di seguito uno script PowerShell che ti permette di interrogare il valore per una macchina specifica da remoto (assumendo che esista l'accesso corretto). Sostituisci semplicemente [SAMPLEHOST] con il nome host della macchina. Questo codice restituirà 0, 1 o un'eccezione che indica che la proprietà RunAsPPL non esiste. A meno che non venga restituito 1, l'impostazione non è abilitata sul computer di destinazione.

*Code Block*

invoke-command -Computer [SAMPLEHOST] {Get-itempropertyvalue -Path "HKLM:SYSTEMCurrentControlSetControlLsa" -Name RunAsPPL}

*Code Block*

Condividi su

Scopri di più

Informazioni sull'autore

Kevin Joyce

Direttore della Product Management

Direttore di Product Management presso Netwrix. Kevin ha una passione per la sicurezza informatica, in particolare per comprendere le tattiche e le tecniche che gli aggressori utilizzano per sfruttare gli ambienti delle organizzazioni. Con otto anni di esperienza nel product management, concentrandosi su Active Directory e la sicurezza di Windows, ha trasformato quella passione nell'aiutare a costruire soluzioni per le organizzazioni per proteggere le loro identità, infrastrutture e dati.

Scopri di più su questo argomento

7 migliori soluzioni di Privileged Access Management (PAM) nel 2026

7 migliori alternative a CyberArk nel 2026

Utilizzando Windows Defender Credential Guard per proteggere le credenziali Privileged Access Management

Come distribuire qualsiasi script con MS Intune

Cos'è Microsoft LAPS: Come puoi migliorarne la sicurezza?