Governança de acesso a dados

Reduza o risco de violação conhecendo dados sensíveis, controlando o acesso e aplicando-o

Leia suas histórias

Confiado por

As organizações carecem de controle contínuo e orientado por identidade sobre dados sensíveis, permitindo que identidades com permissões excessivas e IA ampliem rapidamente a exposição e acelerem a perda de dados empresariais.

Acesso não controlado a dados sensíveis

As organizações carecem de visibilidade contínua e consciente da identidade sobre quem pode acessar dados sensíveis em compartilhamentos de arquivos, plataformas em nuvem e ferramentas de colaboração. Identidades com permissões excessivas, grupos aninhados e contas obsoletas expandem silenciosamente a superfície de ataque.

Revisões de acesso estático que falham em ambientes dinâmicos

As certificações manuais e pontuais não conseguem acompanhar as permissões em mudança e a evolução da sensibilidade dos dados. Quando o acesso é revisado, a exposição já mudou ou cresceu.

IA e risco interno amplificando a exposição de dados

Identidades com permissões excessivas combinadas com copilotos de IA aumentam drasticamente a velocidade com que dados sensíveis podem ser expostos, resumidos ou exfiltrados, reduzindo o tempo entre o acesso e a perda.

Incapacidade de provar quem teve acesso e por quê

Quando reguladores, executivos ou respondentes a incidentes exigem respostas, as equipes de segurança lutam para correlacionar a sensibilidade dos dados, os direitos de identidade e a atividade real em evidências defensáveis.

Casos de uso

Governança de acesso a dados contínua e centrada na identidade na prática

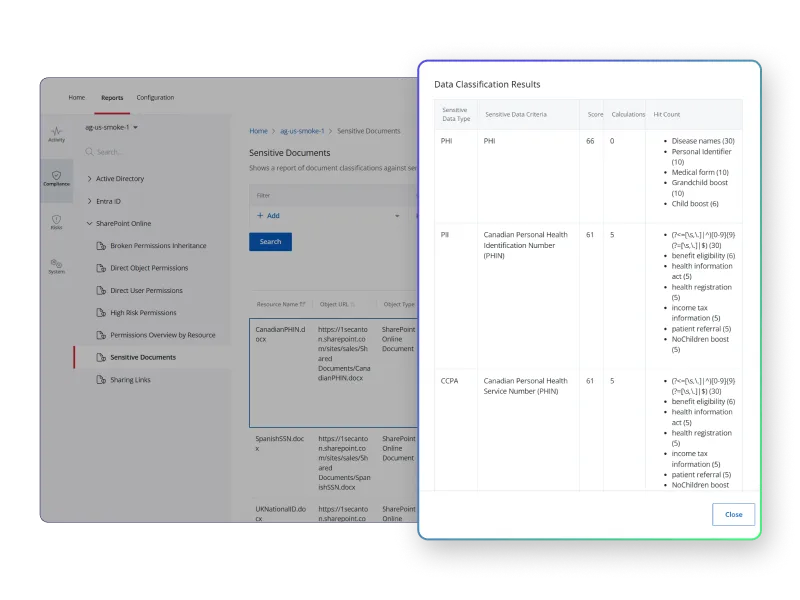

Identificar e avaliar o risco de dados sensíveis

Descubra e classifique dados sensíveis, regulados e críticos para os negócios, em seguida, correlacione-os com direitos de identidade para entender a exposição real e priorizar a remediação com base no impacto.

Reduzir o Acesso Excessivo

Elimine permissões obsoletas, duplicadas e excessivas em servidores de arquivos e repositórios em nuvem para reduzir a superfície de ataque e evitar que dados sensíveis sejam amplamente acessíveis.

Impor o menor privilégio em todos os ambientes

Alinhar continuamente o acesso com a necessidade do negócio, removendo permissões herdadas ou desatualizadas e limitando o raio de ação de identidades comprometidas ou mal utilizadas.

Automatizar revisões de acesso baseadas em risco

Priorize as certificações usando a sensibilidade dos dados, os caminhos de acesso e o contexto de identidade para que as exposições de maior risco sejam revisadas e remediadas primeiro, incluindo repositórios acessíveis a ferramentas de IA.

Detectar acesso anormal e uso indevido de dados

Monitore padrões de acesso incomuns, leituras em massa e alterações de permissões não autorizadas para identificar ameaças internas, contas comprometidas e tentativas de exfiltração aceleradas por IA precocemente.

Acelerar a resposta e a recuperação de incidentes

Determine rapidamente quais dados sensíveis foram expostos, quais identidades estiveram envolvidas e automatize as ações de contenção para reduzir o impacto na empresa e fortalecer a governança contínua.

A abordagem da Netwrix

Proteja dados sensíveis com acesso de menor privilégio

Uma vez que os riscos são compreendidos, a governança de acesso a dados foca em impor o menor privilégio e manter o acesso alinhado com a necessidade do negócio à medida que os ambientes mudam. A Netwrix permite controles de governança de acesso a dados que tornam o menor privilégio prático de implementar e sustentar em ambientes complexos e distribuídos.

Impor o acesso de menor privilégio de forma consistente

Garanta que as pessoas tenham acesso apenas aos dados necessários para seu papel. Remova permissões excessivas, herdadas ou desatualizadas à medida que os papéis mudam, reduzindo tanto a probabilidade de uso indevido quanto o potencial raio de explosão se uma conta for comprometida.

Delegar decisões de acesso aos proprietários de dados

Identificar proprietários de dados responsáveis e dar-lhes visibilidade sobre quem pode acessar os dados que possuem. Permitir revisões de acesso regulares e atestações para que as permissões permaneçam alinhadas com os requisitos de negócios, enquanto se reduz a dependência das equipes de segurança e TI para decisões rotineiras.

Agilizar solicitações e aprovações de acesso

Apoie solicitações de acesso controlado que direcionam decisões para as pessoas mais próximas dos dados. Isso melhora a precisão do provisionamento, reduz os ciclos de aprovação e diminui o manuseio manual de tickets sem sacrificar a governança.

Manter uma classificação de dados consistente

Aplique e mantenha uma etiquetagem de dados consistente em todos os ambientes para que os controles a jusante, como monitoramento, alertas e remediação, dependam de um contexto preciso. A classificação consistente garante que as decisões de segurança reflitam a sensibilidade dos dados e não apenas a localização.