Lista de verificação para avaliação de risco de cibersegurança

Introdução à Avaliação de Risco de Cibersegurança

Avaliações regulares de risco ajudam organizações a identificar, quantificar e priorizar riscos para suas operações, dados e outros ativos que surgem de sistemas de informação. O risco é medido principalmente em termos de impactos financeiros, portanto, a avaliação de risco envolve analisar quais vulnerabilidades e ameaças poderiam resultar nas maiores perdas monetárias.

Usar uma lista de verificação de avaliação de risco de cibersegurança pode ajudá-lo a entender seus riscos e aprimorar estrategicamente seus procedimentos, processos e tecnologias para reduzir as chances de perda financeira. Este documento explica os elementos-chave de uma lista de verificação eficaz.

Checklist: Elementos Essenciais de uma Avaliação de Risco de Segurança

Aqui estão os elementos centrais de uma lista de verificação de avaliação de risco de TI eficaz que ajudará você a garantir que não negligencie detalhes críticos.

1. Identificação e Classificação de Ativos

Primeiro, crie um inventário completo de todos os ativos valiosos em toda a organização que podem ser ameaçados, resultando em perda monetária. Aqui estão alguns exemplos:

- Servidores e outros equipamentos de hardware

- Informações de contato do cliente

- Documentos de parceiros, segredos comerciais e propriedade intelectual

- Credenciais e chaves de criptografia

- Conteúdo sensível e regulamentado como dados de cartão de crédito e informações médicas

Em seguida, rotule cada ativo ou grupo de ativos de acordo com seu nível de sensibilidade, conforme determinado pela sua Netwrix Data Classification. Classificar ativos não apenas ajuda na avaliação de riscos, mas também irá orientá-lo na implementação de ferramentas e processos de cibersegurança para proteger os ativos adequadamente.

Estratégias para coletar informações sobre seus ativos e o valor deles incluem:

- Entrevistando a gestão, proprietários de dados e outros funcionários

- Analisando seus dados e infraestrutura de TI

- Revisando documentação

2. Identificação de Ameaças

Uma ameaça é qualquer coisa que possa causar dano aos seus ativos. Aqui estão algumas ameaças comuns:

- Falha no sistema

- Desastres naturais

- Erros humanos, como um usuário excluindo acidentalmente dados valiosos

- Ações humanas maliciosas, como roubo de dados ou criptografia por ransomware

Para cada ativo em seu inventário, faça uma lista detalhada das ameaças que poderiam danificá-lo.

3. Avaliação de Vulnerabilidade

A próxima pergunta que você deve se fazer é: "Se uma ameaça em potencial se tornar realidade, ela poderia danificar algum ativo?"

Responder a esta pergunta requer compreender as vulnerabilidades. Uma vulnerabilidade é uma fraqueza que pode permitir que ameaças causem danos a um ativo. Documente as ferramentas e processos que atualmente protegem seus ativos principais e procure por vulnerabilidades remanescentes, tais como:

- Equipamentos ou dispositivos antigos ou sem manutenção

- Permissões de acesso excessivas

- Software não aprovado, desatualizado ou sem patches

- Usuários não treinados ou descuidados, incluindo terceiros como contratados

4. Análise de Impacto

Em seguida, detalhe os impactos que a organização sofreria se um determinado ativo fosse danificado. Esses impactos incluem tudo o que poderia resultar em perdas financeiras, como:

- Indisponibilidade do sistema ou aplicação

- Perda de dados

- Consequências legais

- Penalidades de conformidade

- Dano à reputação empresarial e perda de clientes

- Danos físicos a dispositivos e propriedades

5. Pontuação de Risco

O risco é a possibilidade de uma ameaça explorar uma vulnerabilidade e causar danos a um ou mais ativos, levando a perda monetária. Embora a avaliação de risco seja sobre construções lógicas, e não números, é útil representá-la como uma fórmula:

Risco = Ativo x Ameaça x Vulnerabilidade

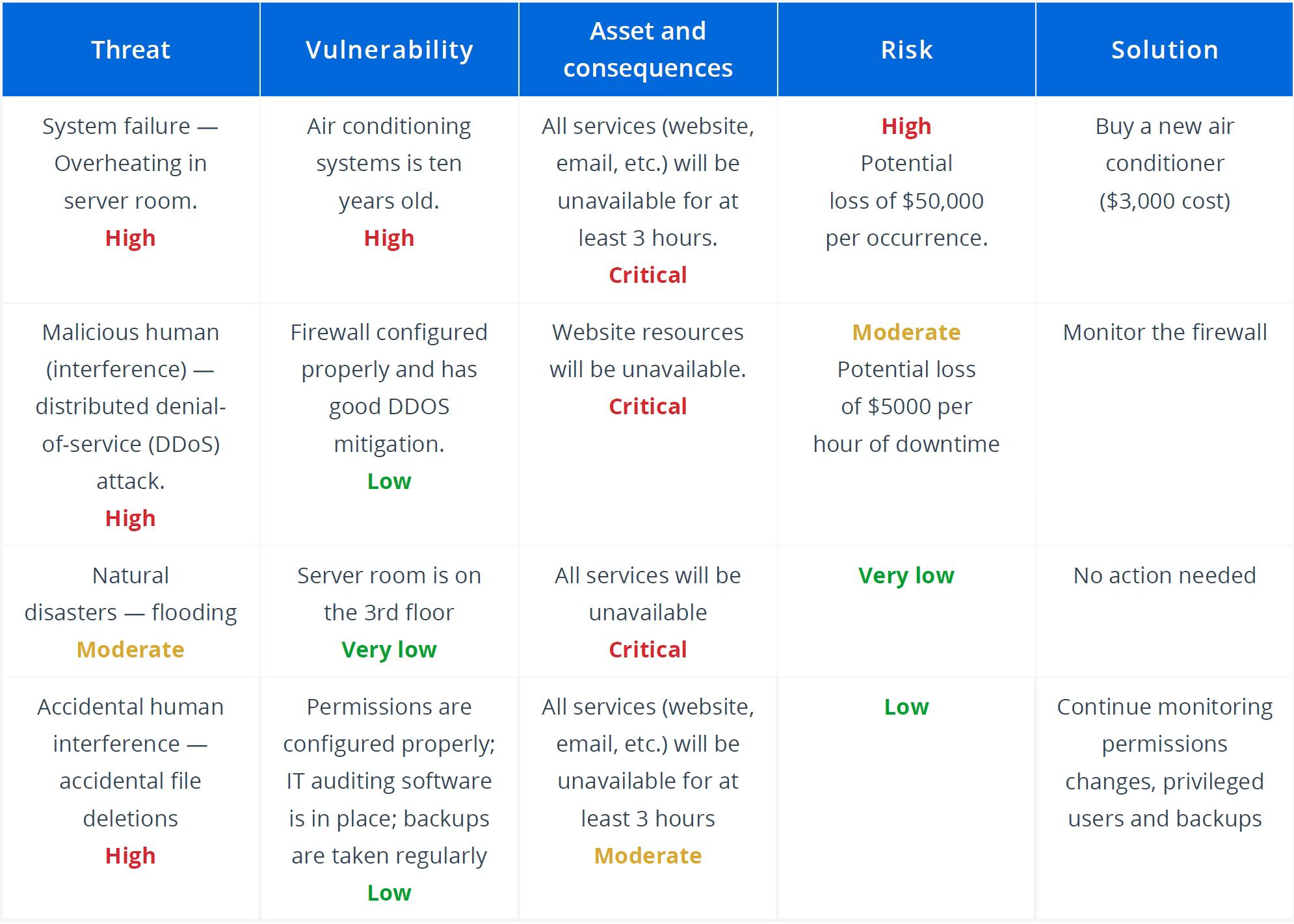

Avalie cada risco de acordo com esta fórmula e atribua-lhe um valor de alto, moderado ou baixo. Lembre-se de que qualquer coisa multiplicada por zero é zero. Por exemplo, mesmo que os níveis de ameaça e vulnerabilidade sejam altos, se um ativo não tiver valor monetário para você, o seu risco de perder dinheiro é igual a zero. Para cada risco alto e moderado, detalhe o provável impacto financeiro e proponha uma solução e estime o seu custo.

Utilizando os dados coletados nas etapas anteriores, crie um plano de gerenciamento de riscos. Aqui estão alguns exemplos de entradas:

6. Estratégia de Controle de Segurança

Usando o seu plano de gerenciamento de riscos, você pode desenvolver um plano mais amplo para implementar controles de segurança para mitigar riscos. Esses controles de segurança podem incluir:

- Instituindo políticas de senha mais fortes e autenticação multifator (MFA)

- Usando firewalls, criptografia e ofuscação para proteger suas redes e dados

- Implantando monitoramento de atividade do usuário, gerenciamento de mudanças e monitoramento de integridade de arquivos (FIM)

- Realizando treinamentos regulares para todos os funcionários e contratados

Classifique os controles potenciais com base no impacto deles e crie uma estratégia para mitigar seus riscos mais críticos. Certifique-se de obter a aprovação da gestão.

7. Avaliação de Conformidade

Avaliar a sua conformidade com as regulamentações e normas aplicáveis é essencial para mitigar o risco de perdas financeiras. Por exemplo, toda organização que lida com dados de residentes da UE deve cumprir o GDPR ou arriscar multas elevadas.

Assim, como parte de suas avaliações de risco de segurança, certifique-se de identificar quais regulamentos e padrões sua organização está sujeita e quais riscos podem colocar em perigo sua conformidade.

8. Plano de Resposta a Incidentes

As organizações precisam de planos de resposta a incidentes para conter e mitigar o dano de ameaças que se tornam realidade. Para ajudar a garantir uma resposta pronta e eficaz aos incidentes, seu plano deve incluir elementos como:

- Principais atores e outros interessados, e seus papéis & responsabilidades

- Estratégias de comunicação, tanto internas quanto externas

- Plantas de sistemas de TI e segurança

- Ações de resposta automatizadas para ameaças esperadas, como o bloqueio de contas ofensivas

Com um plano de resposta a incidentes claro e robusto, as equipes podem entrar em ação e impedir que um incidente menor se transforme em uma catástrofe.

9. Plano de Recuperação

Um plano de recuperação deve ajudar a orientar uma restauração rápida dos sistemas e dados mais importantes em caso de desastre. Os planos de recuperação são construídos sobre quatro pilares fundamentais:

- Um inventário priorizado de dados e sistemas

- Uma compreensão das dependências

- Ferramentas e procedimentos de backup e recuperação

- Testes regulares do processo de recuperação

10. Mitigação de Riscos Contínua

Quando um desastre ocorre, é vital abordar primeiro a situação em questão. Mas também é essencial analisar o que aconteceu e por quê, e revisar cuidadosamente seus esforços de resposta e recuperação. Com essas informações, você pode tomar medidas para prevenir incidentes semelhantes no futuro ou reduzir suas consequências.

Por exemplo, suponha que você sofreu uma falha no servidor. Uma vez que você o tenha em funcionamento novamente, analise por que o servidor falhou. Se ele superaqueceu devido a hardware de baixa qualidade, você pode pedir à gestão para comprar servidores melhores e implementar monitoramento adicional para desligar os servidores de maneira controlada quando mostrarem sinais de superaquecimento. Além disso, revise suas ações de resposta e recuperação para ver se há maneiras de restaurar servidores com falha de forma mais rápida ou eficiente, e atualize seus planos de acordo.

11. Documentação e Relatórios

Todas as avaliações de segurança e risco requerem documentação detalhada. A documentação pode assumir várias formas, mas deve ser aplicada a cada etapa do processo de avaliação de risco, detalhando todas as decisões e resultados.

Uma documentação meticulosa oferece múltiplos benefícios. Ajuda a refinar suas estratégias e identificar vulnerabilidades adicionais. Também é importante do ponto de vista da comunicação, permitindo que você compartilhe informações com todos os interessados. E a rigorosa manutenção de registros ajuda a garantir a responsabilidade de todos os responsáveis pela mitigação de riscos.

12. Comunicação de Riscos

É crucial ajudar usuários, gestores e outros interessados a entender os riscos para os ativos vitais da empresa e como eles podem ajudar a mitigar esses riscos. A estratégia de comunicação pode ser formal ou informal. Por exemplo, documentação estruturada e lembretes regulares podem ser uma forma eficaz de educar os usuários sobre phishing para reduzir o risco de infecções por malware dispendiosas. Mas riscos menos críticos podem ser comunicados informalmente pelos gerentes às suas equipes.

13. Treinamento e Conscientização em Segurança

O treinamento é essencial para criar uma cultura de consciência e segurança. O treinamento deve ser priorizado com base na gravidade do risco. O nível de gravidade também afetará as métricas utilizadas para medir a eficácia do treinamento e verificar a conclusão do treinamento.

Por exemplo, a conscientização sobre e-mails de phishing pode ser atribuída a um nível de risco alto em uma organização, então um treinamento universal aprofundado pode ser obrigatório, com verificação pela gestão. Riscos de nível mais baixo podem ter treinamento em uma base de caso a caso ou apenas exigir um certo percentual de competência.

Como a Netwrix pode ajudar

Completar uma lista de verificação de avaliação de risco de segurança da informação é um ótimo primeiro passo para melhorar a cibersegurança e a resiliência cibernética. Mas não é um evento único. Tanto o seu ambiente de TI quanto a paisagem de ameaças estão em constante mudança, portanto, você precisa realizar avaliações de risco regularmente. Isso requer a criação de uma política de avaliação de risco que codifique sua metodologia de avaliação de risco e especifique com que frequência o processo é repetido.

Se você está procurando uma maneira de identificar rapidamente os riscos que requerem sua atenção imediata e obter detalhes acionáveis que possibilitam uma mitigação pronta, considere usar os relatórios de IT Risk Assessment do Netwrix Auditor. Você obterá insights acionáveis que pode usar para remediar fraquezas em suas políticas e práticas de segurança de TI, permitindo que você melhore continuamente sua postura de segurança.

Parabéns! Você concluiu sua primeira avaliação de risco. Mas lembre-se de que a avaliação de risco não é um evento único. Tanto o seu ambiente de TI quanto a paisagem de ameaças estão em constante mudança, então você precisa realizar avaliações de risco regularmente. Crie uma política de avaliação de risco que codifique sua metodologia de avaliação de risco e especifique com que frequência o processo de avaliação de risco deve ser repetido.

Assista ao nosso webinar gravado sobre avaliação de risco de TI para aprender como Netwrix Auditor pode ajudá-lo a identificar e priorizar seus riscos de TI e saber quais medidas tomar para remediá-los.

Netwrix Auditor

Identifique e priorize riscos com painéis de avaliação de risco interativos para tomar decisões de segurança de TI mais inteligentes e fechar buracos de segurança

Baixar a versão de avaliação gratuita de 20 diasCompartilhar em