Como encontrar alterações de permissões em servidores de arquivos

Netwrix Auditor para Servidores de Arquivos do Windows

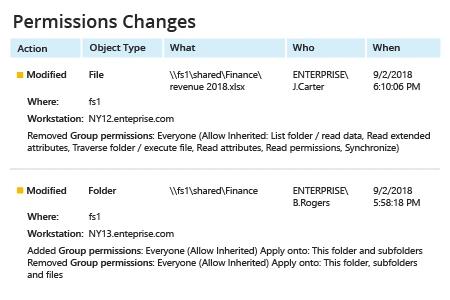

- Execute o Netwrix Auditor → Acesse “Relatórios” → Expanda a seção “Servidores de Arquivos” → Vá para “Atividade de Servidores de Arquivos” → Selecione “Alterações de Permissões” → Clique em “Visualizar”.

- Para salvar o relatório, clique no botão "Exportar" → Escolha um formato no menu suspenso → Clique em “Salvar”.

- Para receber o relatório regularmente por e-mail, clique no botão “Inscrever-se” e escolha o cronograma de sua preferência.

Saiba mais sobre Netwrix Auditor para Servidores de Arquivos do Windows

Auditoria Nativa

- Navegue até o compartilhamento de arquivo necessário → Clique com o botão direito e selecione "Propriedades" → Vá para a aba "Segurança" → Clique no botão "Avançado" → Vá para a aba "Auditoria" → Clique no botão "Adicionar" → Selecione o seguinte:

- Principal: "Todos"

- Tipo: "Todos"

- Aplica-se a: "Esta pasta, subpastas e arquivos"

- Permissões Avançadas: "Excluir subpastas e arquivos" e "Excluir"

- Execute gpedit.msc → Crie e edite uma nova GPO → Vá para “Configuração do Computador” → Abra “Políticas” → Navegue até “Configurações do Windows” → Selecione “Configurações de Segurança” → Vá para “Políticas Locais” → Selecione “Política de Auditoria” → Em “Auditoria de acesso a objetos”, selecione as caixas de seleção “Sucesso” e “Falha”.

- Vá para "Configuração de Política de Auditoria Avançada" → Selecione “Políticas de Auditoria” → Escolha “Acesso a Objetos” → Em “Auditar Sistema de Arquivos”, selecione as caixas de “Sucesso” e “Falha” → Em “Auditar Manipulação de Handle”, selecione as caixas de “Sucesso” e “Falha”.

- Vincule a nova GPO ao seu servidor de arquivos e force a atualização da Política de Grupo.

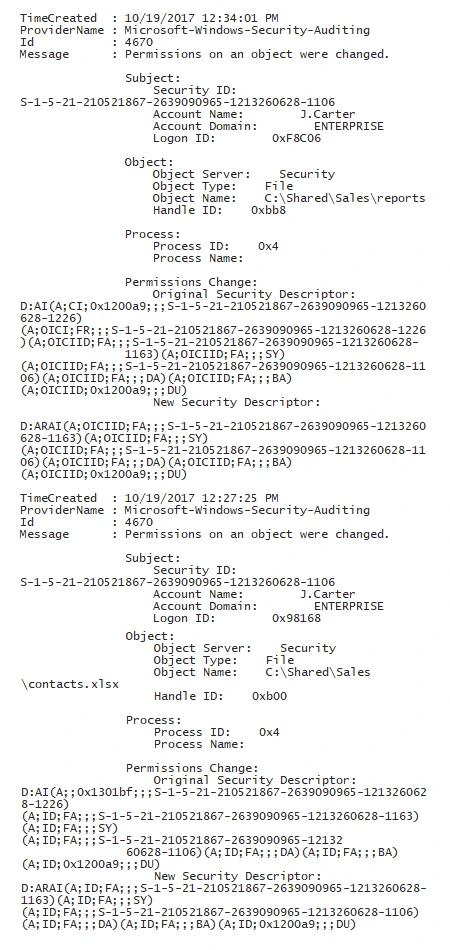

- Abra o Powershell ISE → Crie um novo script com o seguinte código e execute-o, especificando o nome do seu servidor de arquivos e alterando o intervalo de tempo se necessário (86400000ms cobre as últimas 24 horas):

Get-WinEvent -ComputerName fs1 -LogName Security -FilterXPath "*[System[EventID=4670 and TimeCreated[timediff(@SystemTime) <= 86400000]] and EventData[Data[@Name='ObjectType']='File']]" | fl | Out-File c:\data\permission_c.txt

- Abra o arquivo de texto produzido pelo script.

Habilite a Auditoria de Mudanças nas Permissões do Servidor de Arquivos para Detectar Qualquer Escalonamento de Privilégios

Usuários privilegiados possuem um poder imenso em seus servidores de arquivos Windows. Por exemplo, eles podem alterar permissões de acesso a objetos para obter acesso aos dados sensíveis no seu sistema de arquivos ou servidores de arquivos. Ao habilitar a auditoria de servidor Windows das mudanças de permissão em arquivos, pastas e compartilhamentos, você pode monitorar e controlar os direitos de acesso, minimizando assim o risco de escalonamento de privilégios. O primeiro passo é auditar as permissões de acesso a objetos registrando eventos de mudança no Log de Segurança, seja com a política de auditoria de grupo de domínio do Active Directory, ou com as configurações de segurança definidas nas políticas locais no Windows Server.

Onde você pode encontrar alterações de permissões de pastas no registro de eventos? Você pode procurar manualmente pelo ID de evento 4670 ou usar scripts do PowerShell projetados para rastrear mudanças nas listas de controle de acesso de segurança (SACLs). No entanto, certifique-se de ter tempo extra em mãos, porque identificar os valores de antes e depois para uma mudança escrita na linguagem de definição de descritor de segurança (SDDL) não é uma tarefa fácil. Existe uma maneira melhor?

Netwrix Auditor possibilita a auditoria de acesso a objetos em seus servidores de arquivos Windows, dispositivos de armazenamento EMC e NetApp filers, simplificando sua vida e proporcionando tranquilidade. A plataforma oferece visibilidade de todas as alterações e todos os eventos de acesso (tanto bem-sucedidos quanto mal-sucedidos) em seus armazenamentos de arquivos. Cada evento de alteração inclui detalhes de fácil leitura sobre quem alterou quais permissões em quais arquivos, bem como quando e onde aconteceu, para que você possa detectar a escalada de privilégios antes que algum dano ocorra.

Compartilhar em