Como verificar o histórico de login de usuário do Active Directory

Auditoria Nativa vs. Netwrix Auditor for Active Directory

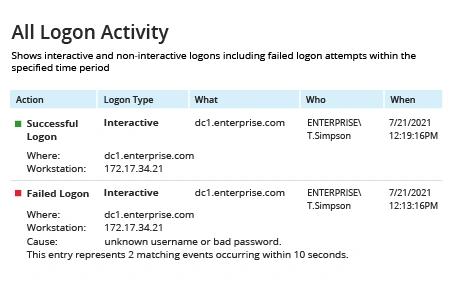

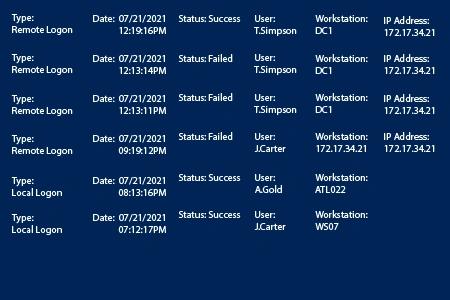

Netwrix Auditor for Active Directory

- Execute o Netwrix Auditor → Acesse “Relatórios” → Abra “Active Directory” → Vá para “Atividade de Logon” → Dependendo dos eventos de logon que deseja revisar, selecione “Logons bem-sucedidos”, "Logons malsucedidos" ou “Toda a Atividade de Logon” → Clique em “Visualizar.”

- Revise o relatório:

Auditoria Nativa

Para habilitar a Auditoria de Logon no Active Directory, siga os passos abaixo.

- No seu controlador de domínio, execute o Console de Gerenciamento de Política de Grupo (Pressione Win+R -> Digite “GPMC.exe” -> Clique em “Executar”).

- Crie uma nova política e vincule este novo GPO a uma unidade organizacional (OU) que contenha os computadores nos quais você deseja rastrear a atividade do usuário.

- Vá até Configuração do Computador > Políticas > Configurações do Windows > Configurações de Segurança > Configuração de Política de Auditoria Avançada > Políticas de Auditoria. Em seguida, vá para cada um dos seguintes:

- Sistema > Alteração do Estado de Segurança de Auditoria — Defina isso como “Sucesso”.

- Políticas de Auditoria > Logon/Logoff — Defina tanto “Audit Logon” quanto “Audit Logoff” para “Sucesso” e “Falha”.

- Políticas de Auditoria > Logon/Logoff > Auditoria — Defina “Outros Eventos de Logon/Logoff” para “Sucesso” e “Falha”.

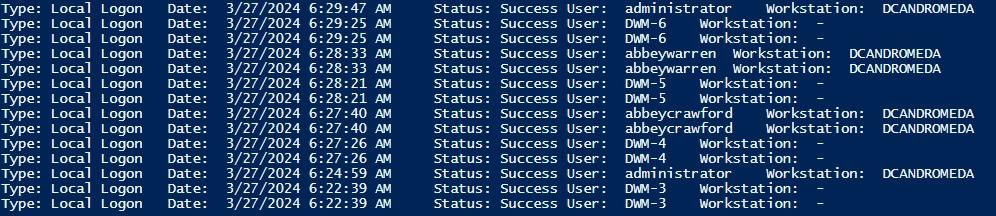

Para verificar o histórico de login do usuário no Active Directory usando Powershell, siga estes passos:

- Abra o PowerShell ISE como Administrador

- Execute o seguinte script, ajustando o intervalo de tempo:

# Find DC list from Active Directory

$DCs = Get-ADDomainController -Filter *

# Define time for report (default is 1 day)

$startDate = (get-date).AddDays(-1)

# Store successful logon events from security logs with the specified dates and workstation/IP in an array

foreach ($DC in $DCs){

$slogonevents = Get-Eventlog -LogName Security -ComputerName $DC.Hostname -after $startDate | where {($_.eventID -eq 4624) -or ($_.eventID -eq 4625) }}

# Crawl through events; print all logon history with type, date/time, status, account name, computer, and IP address if the user logged on remotely

foreach ($e in $slogonevents){

# Logon Successful Events

# Local (Logon Type 2)

if (($e.EventID -eq 4624 ) -and ($e.ReplacementStrings[8] -eq 2)){

write-host "Type: Local Logon`tDate: "$e.TimeGenerated "`tStatus: Success`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11]

}

# Remote (Logon Type 10)

if (($e.EventID -eq 4624 ) -and ($e.ReplacementStrings[8] -eq 10)){

write-host "Type: Remote Logon`tDate: "$e.TimeGenerated "`tStatus: Success`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11] "`tIP Address: "$e.ReplacementStrings[18]

}

# Logon Failed Events

# Local (Logon Type 2)

if (($e.EventID -eq 4625 ) -and ($e.ReplacementStrings[8] -eq 2)){

write-host "Type: Local Logon`tDate: "$e.TimeGenerated "`tStatus: Failed`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11]

}

# Remote (Logon Type 10)

if (($e.EventID -eq 4625 ) -and ($e.ReplacementStrings[8] -eq 10)){

write-host "Type: Remote Logon`tDate: "$e.TimeGenerated "`tStatus: Failed`tUser: "$e.ReplacementStrings[5] "`tWorkstation: "$e.ReplacementStrings[11] "`tIP Address: "$e.ReplacementStrings[18]

}}

- Revise os resultados:

Obtenha o histórico de login de usuário do Active Directory com ou sem scripts do PowerShell

Ao investigar bloqueios de conta, acessos suspeitos ou realizar auditorias regulares de gestão de acesso, uma das primeiras coisas a fazer é revisar a atividade do usuário. Eventos de logon podem frequentemente indicar o problema imediatamente e se o usuário está acessando recursos apropriados. Para que esses dados estejam disponíveis, você deve ter habilitado políticas de auditoria apropriadas nos computadores da rede onde deseja rastrear a atividade do usuário.

A auditoria do Active Directory armazena detalhes do histórico de logon do usuário em logs de eventos nos controladores de domínio. Portanto, a opção mais direta para obter logons de usuários é filtrar todos os eventos de Segurança no Visualizador de Eventos do Windows e encontrar a conta de usuário alvo e o tipo de logon. No Windows Server 2008 até o Windows Server 2016, o ID do evento para um evento de logon de usuário é 4624. Esses eventos contêm dados sobre o usuário do Active Directory, hora, computador e tipo de logon do usuário. Se você precisar saber o tempo da sessão de logon, pode vincular um evento aos IDs de evento de logoff 4634 e 4647 usando o ID de logon (um número único entre reinicializações que identifica a sessão de logon).

Outra maneira de obter essas informações com ferramentas nativas é usando o PowerShell. O script do PowerShell fornecido acima permite que você obtenha um relatório do histórico de login do usuário sem ter que vasculhar manualmente os registros do Windows. Esse script utiliza o comando principal para obter os registros que é Get-EventLog. No entanto, executar um script do PowerShell sempre que você precisar de um relatório do histórico de login do usuário pode ser um incômodo, já que o tempo de processamento pode ser substancial, mesmo em pequenos ambientes de AD.

Netwrix Auditor for Active Directory é uma maneira mais fácil de monitorar a atividade do usuário e fortalecer a segurança do seu Active Directory e sistemas dependentes de AD. Com esta solução, você pode obter um relatório claro e detalhado do histórico de login do Active Directory para um usuário específico ou todos os usuários com apenas alguns cliques. Você pode até se inscrever neste relatório, que será entregue automaticamente por e-mail de acordo com o seu cronograma específico. Esta plataforma de segurança não se limita à auditoria de login do usuário; inclui uma ampla gama de relatórios pré-configurados, alertas flexíveis e uma pesquisa interativa ao estilo Google que capacitam você a investigar incidentes rapidamente e aprimorar proativamente a segurança em todo o seu ambiente de TI local, na nuvem ou híbrido.

Compartilhar em