Como Detectar Quem Criou uma Conta de Usuário no Active Directory

Auditoria Nativa vs. Netwrix Auditor for Active Directory

Netwrix Auditor for Active Directory

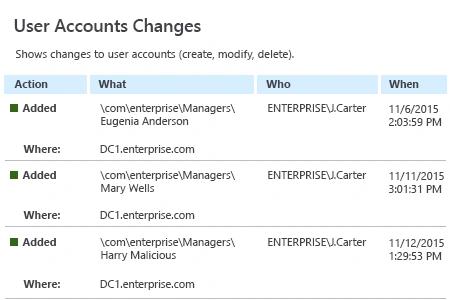

- Execute o Netwrix Auditor → Acesse "Relatórios" → Expanda a seção "Active Directory" → Vá para "Mudanças no Active Directory" → Selecione "Mudanças na Conta de Usuário" → Clique em "Visualizar".

- Defina o filtro "Ações" para "Adicionado" → Clique em "Ver Relatório".

Se você deseja receber este relatório por e-mail regularmente, basta escolher a opção "Inscrever-se" e definir o cronograma e os destinatários.

Auditoria Nativa

- Execute gpmc.msc → abra "Política de Domínio Padrão" → Configuração do Computador → Políticas → Configurações do Windows → Configurações de Segurança:

- Políticas Locais → Política de Auditoria → Auditoria de gerenciamento de contas → Definir → Sucesso.

- Log de Eventos → Definir → Tamanho máximo do log de segurança para 1gb e Método de retenção do log de segurança para Sobrescrever eventos conforme necessário.

- Abra o ADSI Edit → Conecte-se ao contexto de nomeação padrão → clique com o botão direito em "DC=nome do domínio" → Propriedades → Segurança (Aba) → Avançado → Auditoria (Aba) → Clique em "Adicionar" → Escolha as seguintes configurações:

- Principal: Todos; Tipo: Sucesso; Aplica-se a: Este objeto e todos os objetos descendentes; Permissões: Criar todos os objetos filhos → Clique em "OK".

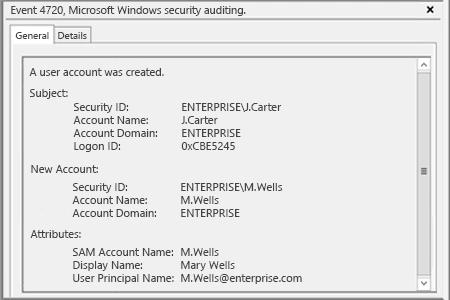

- Para definir qual conta de usuário foi criada, filtre o Log de Eventos de Segurança pelo ID de Evento 4720.

Saiba mais sobre Netwrix Auditor for Active Directory

Monitore continuamente as alterações para determinar rapidamente quem criou contas de usuário no AD

Indivíduos mal-intencionados que obtêm acesso administrativo ao seu domínio do Active Directory podem violar a segurança da sua rede. Qualquer alteração na senha de uma conta de usuário feita por alguém que não seja o proprietário da conta ou um administrador de TI pode ser um sinal de invasão de uma conta do Active Directory. Um malfeitor que tenha roubado credenciais administrativas e as utilizado para alterar a senha de uma conta de usuário tem acesso completo à conta e pode usá-la para ler, copiar e excluir dados no Active Directory. Como resultado, sua organização pode sofrer tempo de inatividade do sistema, interrupções nos negócios ou vazamentos de dados sensíveis.

Ao monitorar de perto as alterações de senhas, incluindo cada redefinição de senha no Active Directory, os profissionais de TI podem detectar atividades suspeitas e solucionar problemas para impedir os atacantes antes que seja tarde demais. Netwrix Auditor for Active Directory oferece relatórios predefinidos que mostram quais contas tiveram alterações de senha, permitindo que os administradores de TI mantenham essas mudanças sob controle rigoroso. Além disso, a aplicação fornece detalhes sobre cada redefinição de senha do usuário, para que você possa facilmente ver quem redefiniu uma senha de usuário no Active Directory, quando e onde a alteração foi feita.

Compartilhar em