Como encontrar a fonte do bloqueio de conta

Netwrix Auditor for Active Directory

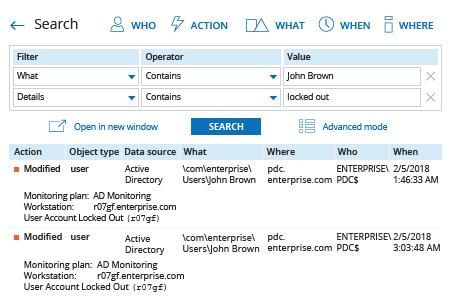

- Execute o Netwrix Auditor → Acesse "Pesquisar" → Especifique os seguintes critérios:

- Filtro – "O quê"

Operador – "Contém"

Valor – "<account username>" - Filtro – "Detalhes"

Operador – "Contém"

Valor – "Bloqueado"

- Filtro – "O quê"

- Clique em "Pesquisar" e revise os resultados.

Saiba mais sobre Netwrix Auditor for Active Directory

Auditoria Nativa

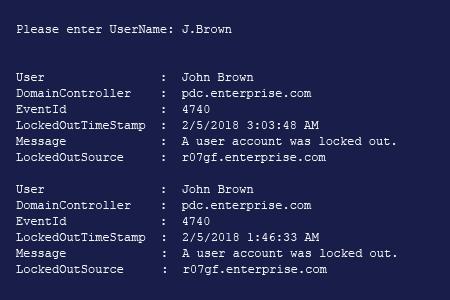

- Abra o Powershell ISE → Execute o seguinte script, inserindo o nome do usuário bloqueado:

Import-Module ActiveDirectory

$UserName = Read-Host "Please enter username"

#Get main DC

$PDC = (Get-ADDomainController -Filter * | Where-Object {$_.OperationMasterRoles -contains "PDCEmulator"})

#Get user info

$UserInfo = Get-ADUser -Identity $UserName

#Search PDC for lockout events with ID 4740

$LockedOutEvents = Get-WinEvent -ComputerName $PDC.HostName -FilterHashtable @{LogName='Security';Id=4740} -ErrorAction Stop | Sort-Object -Property TimeCreated -Descending

#Parse and filter out lockout events

Foreach($Event in $LockedOutEvents)

{

If($Event | Where {$_.Properties[2].value -match $UserInfo.SID.Value})

{

$Event | Select-Object -Property @(

@{Label = 'User'; Expression = {$_.Properties[0].Value}}

@{Label = 'DomainController'; Expression = {$_.MachineName}}

@{Label = 'EventId'; Expression = {$_.Id}}

@{Label = 'LockoutTimeStamp'; Expression = {$_.TimeCreated}}

@{Label = 'Message'; Expression = {$_.Message -split "`r" | Select -First 1}}

@{Label = 'LockoutSource'; Expression = {$_.Properties[1].Value}}

)

}}

- Revise os resultados para encontrar a origem do bloqueio.

Encontre a origem de um bloqueio de conta e o motivo do bloqueio usando PowerShell ou Netwrix Auditor

Bloquear uma conta do Active Directory após várias tentativas de autenticação mal-sucedidas é uma política comum em um ambiente Microsoft Windows. Os bloqueios podem acontecer por uma variedade de razões, incluindo senhas esquecidas, credenciais de serviço expiradas no cache, erros de replicação do controlador de domínio, mapeamentos de unidade incorretos, sessões terminais desconectadas em um Windows Server e dispositivos móveis acessando Exchange Server.

Antes de desbloquear uma conta, você precisa rastrear o motivo do bloqueio para mitigar riscos de segurança e evitar que o mesmo problema ocorra novamente. O PowerShell é uma ferramenta que você pode usar. O script fornecido acima ajuda a determinar a fonte do bloqueio de conta para uma única conta de usuário, examinando todos os eventos com ID 4740 no Securitylog. A saída do PowerShell contém detalhes relacionados para investigação adicional: o computador onde ocorreu o bloqueio da conta e o momento em que aconteceu.

Netwrix Auditor oferece uma maneira mais conveniente de encontrar as fontes de bloqueio de contas. A plataforma monitora a atividade de todos os usuários no seu ambiente e fornece informações detalhadas sobre um ou todos os bloqueios de contas em um relatório de fácil leitura que você pode gerar com apenas alguns cliques.

Compartilhar em