Registry-Schlüssel mit PowerShell löschen

Nov 5, 2024

PowerShell ermöglicht sicheres, automatisiertes Löschen von Windows-Registrierungsschlüsseln und -werten mit Cmdlets wie Remove-Item für Schlüssel und Remove-ItemProperty für Werte. Vor dem Löschen immer Schlüssel mit dem Registry Editor oder PowerShell sichern und deren Existenz mit Test-Path. Verwenden Sie -WhatIf, -Confirm, oder Fehlerbehandlung für Sicherheit. Adminrechte sind erforderlich, und zu den Best Practices gehören die Minimierung von -Recurse, das Dokumentieren von Änderungen und das Testen in Nicht-Produktionsumgebungen, um Instabilität zu vermeiden.

Einführung

In der Windows-Systemverwaltung ist eine der fortgeschrittenen, aber wichtigen Aufgaben, die mit PowerShell ausgeführt werden können, das Löschen von Registrierungsschlüsseln und -werten. Diese Operation erfordert sorgfältige Handhabung, um unbeabsichtigte Konsequenzen zu vermeiden. Registrierungsschlüssel und -werte in Windows sind kritische Komponenten, die Konfigurationseinstellungen für das Betriebssystem und installierte Anwendungen speichern. Eine Modifikation der Registrierung kann zu Systeminstabilität oder sogar zum Ausfall führen, wenn sie nicht korrekt durchgeführt wird.

Bedeutung des Verwaltens und Löschens von Windows-Registrierungsschlüsseln

Die Windows-Registrierung spielt eine bedeutende Rolle für das Funktionieren des Windows-Betriebssystems und beeinflusst alles von der Systemleistung bis zu Benutzereinstellungen und dem Verhalten installierter Software. Doch so wesentlich die Registrierung auch ist, sie kann mit der Zeit auch mit veralteten, überflüssigen oder sogar bösartigen Einträgen überladen werden. Dieser Datenmüll kann das System verlangsamen, zu unvorhersehbarem Verhalten führen oder im schlimmsten Fall die Systemsicherheit gefährden. Manchmal funktioniert die Software aufgrund von konfliktreichen oder fehlerhaften Registrierungseinträgen nicht korrekt. Das Verwalten dieser Einträge kann Konflikte lösen und sicherstellen, dass Anwendungen reibungslos laufen. Schadsoftware erstellt oft Registrierungseinträge, um auf dem System bestehen zu bleiben oder bestimmte Funktionalitäten zu kapern. Das Identifizieren und Entfernen dieser Einträge ist wichtig im Prozess der Malware-Entfernung und Systemwiederherstellung. Beim Deinstallieren von Software können Reste in der Registrierung verbleiben, die Konflikte oder Fehler verursachen. Das Löschen dieser verwaisten Schlüssel kann Probleme lösen und Systemressourcen freigeben.

Windows Registry-Tutorial

Erfahren Sie mehrVorteile der Verwendung von PowerShell zum Löschen von Registrierungsschlüsseln

Die Verwendung von PowerShell zum Löschen von Registrierungsschlüsseln bietet mehrere Vorteile, die es zu einer attraktiven Option für Systemadministratoren und fortgeschrittene Benutzer machen.

- PowerShell ermöglicht die Automatisierung des Löschens von Registrierungsschlüsseln. Dies bedeutet, dass wiederholende oder komplexe Operationen skriptgesteuert werden können, was Zeit spart und menschliche Fehler reduziert.

- PowerShell-Skripte können Stapelverarbeitungen verwalten, was das Löschen mehrerer Registrierungsschlüssel oder -werte in einer einzigen Operation ermöglicht. Diese Funktion ist besonders nützlich beim Aufräumen nach Software-Deinstallationen oder Systemkonfigurationen.

- PowerShell beinhaltet Sicherheitsfunktionen wie die Möglichkeit, Änderungen zu simulieren (What-if-Szenarien) und Bestätigungen vor der Ausführung potenziell störender Befehle. Diese Funktionen bieten eine zusätzliche Sicherheitsebene und helfen, versehentliche Löschungen zu verhindern, die die Systemstabilität beeinträchtigen könnten.

- PowerShell kann Suchfunktionen bereitstellen, um Registrierungsschlüssel und -werte anhand mehrerer Kriterien zu finden. Dies ist besonders hilfreich, wenn man mit unbekannten oder versteckten Einträgen umgeht, wie solchen, die von Malware hinterlassen wurden.

- PowerShell ist eng mit der Windows-Umgebung als natives Werkzeug integriert. Dies gewährleistet, dass Befehle und Skripte effizient und mit voller Kompatibilität ausgeführt werden.

- PowerShell beinhaltet Fehlerbehandlungsoptionen, die Benutzern helfen, während der Ausführung effektiv auf Probleme zu reagieren und diese zu verwalten.

- PowerShell ermöglicht die Fernverwaltung der Registrierung und erleichtert so die Administration über mehrere Maschinen in einer vernetzten Umgebung.

Verständnis der Windows-Registry

Struktur der Windows-Registry

Die Windows-Registry ist eine zentralisierte Datenbank, die Konfigurationseinstellungen und Optionen speichert. Ihre Struktur zu verstehen, ist wichtig für jeden, der sein System durch Registry-Änderungen modifizieren oder warten möchte. Die Registry ist in Schlüssel und Unterschlüssel organisiert, ähnlich der Struktur von Ordnern und Dateien in einem Dateisystem.

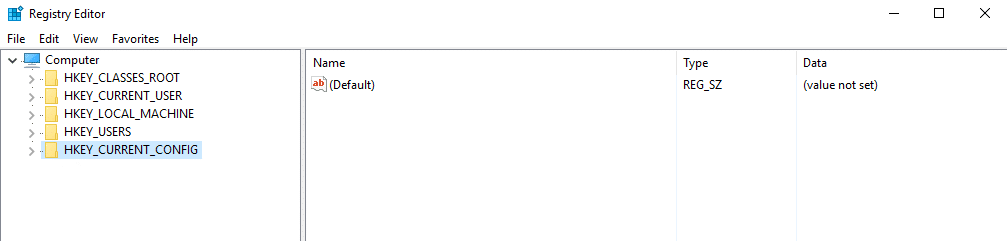

Root-Schlüssel oder Hives

An der Spitze der Hierarchie stehen die Stamm-Schlüssel, auch bekannt als Hives. Diese Stamm-Schlüssel sind die Hauptzweige, von denen sich Unter-Schlüssel und Werte abzweigen. Es gibt mehrere Stamm-Schlüssel, jeder mit einem spezifischen Zweck.

- HKEY_LOCAL_MACHINE (HKLM): Enthält Einstellungen für den lokalen Computer, die alle Benutzer betreffen.

- HKEY_CURRENT_USER (HKCU): Enthält Einstellungen, die spezifisch für den aktuell angemeldeten Benutzer sind.

- HKEY_CLASSES_ROOT (HKCR): Speichert Informationen über registrierte Anwendungen und Dateizuordnungen.

- HKEY_USERS (HKU): Enthält Unterschlüssel für jedes Benutzerprofil auf dem System.

- HKEY_CURRENT_CONFIG (HKCC): Enthält Informationen über die aktuelle Hardwarekonfiguration.

Unter diesen Root-Schlüsseln befinden sich Schlüssel und Unterschlüssel, die man sich als Ordner und Unterordner vorstellen kann. Schlüssel können Werte oder weitere Unterschlüssel enthalten.

Schlüssel

Schlüssel sind die primären Komponenten der Registry und fungieren wie Ordner, die Unterkeys und Werte enthalten können. Jeder Schlüssel hat innerhalb seiner übergeordneten Hive einen einzigartigen Namen und kann verschiedene Einstellungen, Konfigurationen oder Optionen repräsentieren.

Unterschlüssel

Subkeys sind Schlüssel, die innerhalb anderer Schlüssel verschachtelt sind. Sie ermöglichen eine organisierte und strukturierte Art, Einstellungen zu kategorisieren. Zum Beispiel finden Sie unter HKLM\Software möglicherweise Subkeys für einzelne Anwendungen oder Systemkomponenten.

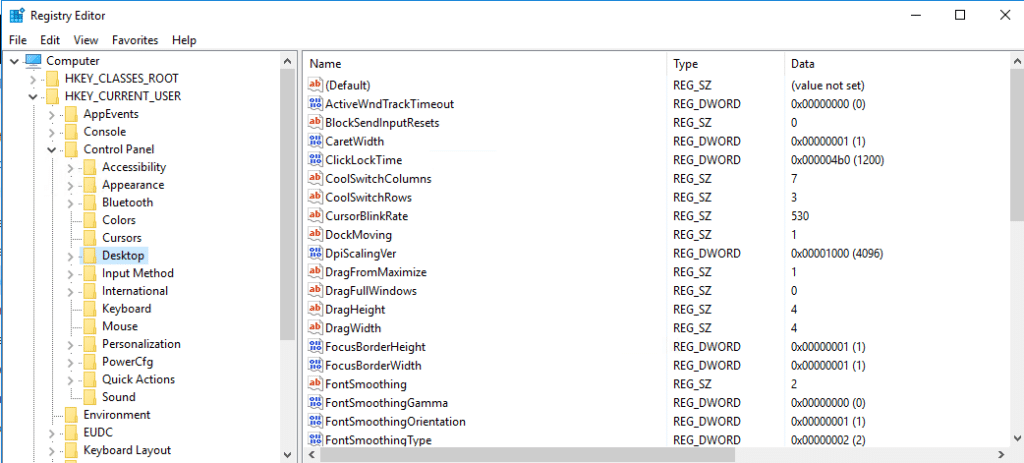

Werte

Jeder Schlüssel oder Unterschlüssel kann einen oder mehrere Werte enthalten. Werte sind die eigentlichen Dateneinträge, die Konfigurationseinstellungen speichern. Jeder Wert hat einen Namen, einen Typ und Daten. Der Typ definiert die Art der Daten, die im Wert gespeichert sind, unten sind einige gängige Werttypen aufgeführt.

- String-Wert (REG_SZ): Speichert Textzeichenfolgen.

- DWORD-Wert (REG_DWORD): Speichert 32-Bit-Ganzzahlen.

- QWORD-Wert (REG_QWORD): Speichert 64-Bit-Ganzzahlen.

- Binärwert (REG_BINARY): Speichert Binärdaten.

- Multi-String-Wert (REG_MULTI_SZ): Speichert mehrere Zeichenfolgen.

- Erweiterbarer Zeichenfolgenwert (REG_EXPAND_SZ): Speichert Zeichenfolgen, die Umgebungsvariablen enthalten können.

Sicherheitsvorkehrungen

Risiken beim Löschen von Registrierungsschlüsseln

Das Löschen von Registrierungsschlüsseln in Windows ist eine mächtige Aktion, die erhebliche Auswirkungen auf den Betrieb und die Stabilität Ihres Systems haben kann. Obwohl die Bearbeitung der Registrierung für die Fehlersuche, Anpassung und Verbesserung der Systemleistung verwendet werden kann, bringt sie erhebliche Risiken mit sich, die nicht unterschätzt werden sollten. Unten finden Sie einige wichtige Überlegungen zu den Risiken, die mit dem Löschen von Registrierungsschlüsseln verbunden sind.

- Das Löschen von Schlüsseln oder Werten, ohne deren Zweck vollständig zu verstehen, kann zu Systeminstabilität führen, was Abstürze, Einfrieren oder eine Vielzahl unvorhersehbarer Verhaltensweisen verursachen kann.

- Bestimmte Registrierungsschlüssel sind für spezifische Funktionen und Funktionalitäten innerhalb des Betriebssystems und installierter Anwendungen verantwortlich. Das Entfernen dieser Schlüssel kann zum Verlust von Funktionalitäten führen und dazu, dass einige Anwendungen oder Systemfunktionen nicht mehr bedienbar sind.

- Das Löschen kritischer Registrierungsschlüssel kann dazu führen, dass Windows nicht mehr startet. Diese Art von Systemausfall erfordert fortgeschrittene Fehlerbehebung, wie das Booten von externen Medien, um auf Systemwiederherstellungstools zuzugreifen.

- Einige Anwendungen speichern Konfigurationsdaten und Benutzereinstellungen in der Registrierung. Das Löschen dieser Schlüssel kann zum Verlust von benutzerdefinierten Einstellungen und Daten führen, was die Benutzbarkeit der Anwendung beeinträchtigen und eine erneute Konfiguration erforderlich machen kann.

- Die Registrierung enthält auch Sicherheitseinstellungen und Richtlinien für das Betriebssystem. Eine fehlerhafte Änderung oder Löschung von sicherheitsrelevanten Schlüsseln kann die Systemsicherheit schwächen und es Anfälligkeiten aussetzen oder etablierte Sicherheitsrichtlinien umgehen.

- Im Gegensatz zum Löschen von Dateien aus dem Dateisystem, wo der Papierkorb eine Sicherheit bietet, indem er das Wiederherstellen von Dateien ermöglicht, sind Änderungen an der Registrierung sofort und dauerhaft.

Sichern der Registrierung vor dem Vornehmen von Änderungen

Das Sichern der Windows-Registrierung ist ein wichtiger Schritt, bevor Änderungen daran vorgenommen werden. Da die Registrierung wichtige Konfigurationsdaten für Ihr Betriebssystem und installierte Anwendungen enthält, kann das Modifizieren ohne ein Backup zu Systeminstabilität führen oder sogar verhindern, dass Windows startet. Unten finden Sie Richtlinien, um die Registrierung sicher zu sichern.

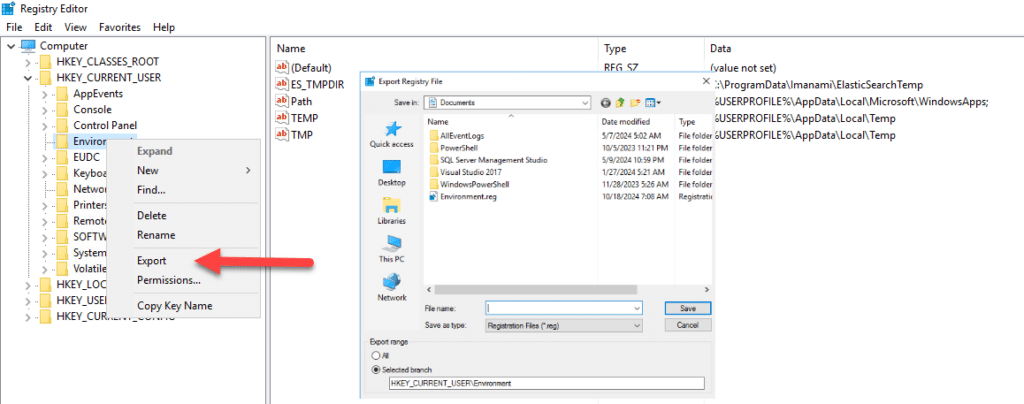

Mit dem Registry-Editor

- Drücken Sie „Win + R“, geben Sie „regedit“ ein und drücken Sie die Eingabetaste, um den Registrierungseditor zu öffnen.

- Wenn Sie vorhaben, einen bestimmten Schlüssel oder Unterschlüssel zu ändern, navigieren Sie zu diesem im Registry-Editor.

- Klicken Sie mit der rechten Maustaste auf die Registrierung und wählen Sie „Exportieren“ aus dem Kontextmenü. Diese Aktion öffnet ein Dialogfeld, in dem Sie gefragt werden, wo Sie die Sicherungsdatei speichern möchten.

- Wählen Sie einen Speicherort für die Sicherungsdatei aus. Klicken Sie auf „Speichern“, um den Inhalt des Schlüssels in die „.reg“-Datei zu exportieren.

Mit PowerShell

Sie können auch ein Backup mit PowerShell erstellen, verwenden Sie den untenstehenden Befehl und geben Sie den genauen Speicherort des Schlüssels an. Die folgenden Beispiel-Cmdlets sichern die gesamten Registrierungszweige.

Exportieren Sie die gesamte Registrierung

reg export HKLM C:\Backup\HKLM_Backup.reg

reg export HKCU C:\Backup\HKCU_Backup.reg

Stellen Sie die Registrierung wieder her

Im Falle unerwarteter Änderungen, Systemausfälle oder anderem Verhalten, das durch die Verwaltung der Registrierung verursacht wurde, können Sie einfach die gesamte Registrierung oder den spezifischen Abschnitt und Schlüssel auf ihren ursprünglichen Zustand wiederherstellen.

Mit dem Registrierungseditor

- Öffnen Sie den Registrierungseditor.

- Klicken Sie auf Datei > Importieren.

- Wählen Sie die von Ihnen erstellte Sicherungsdatei aus und klicken Sie auf Öffnen, um sie wiederherzustellen.

- Ein Dialogfeld wird angezeigt, um Sie darüber zu informieren, dass die Informationen erfolgreich in das Register aufgenommen wurden.

- Um sicherzustellen, dass alle Änderungen wirksam werden, starten Sie Ihren Computer neu.

Mit PowerShell

Sie können die folgenden Cmdlets verwenden, um die Registry wieder zu importieren.

reg import HKLM C:\Backup\HKLM_Backup.reg

reg import HKCU C:\Backup\HKCU_Backup.reg

Grundlagen von PowerShell für die Registry-Verwaltung

Grundlegende PowerShell-Befehle für die Registry-Verwaltung

Mit seinen für den Registrierungszugriff maßgeschneiderten Cmdlets bietet PowerShell einen präzisen und programmierbaren Ansatz zum Navigieren und Ändern der Windows-Registrierung. Unten finden Sie einige grundlegende PowerShell-Befehle, die für die Registrierungsverwaltung relevant sind.

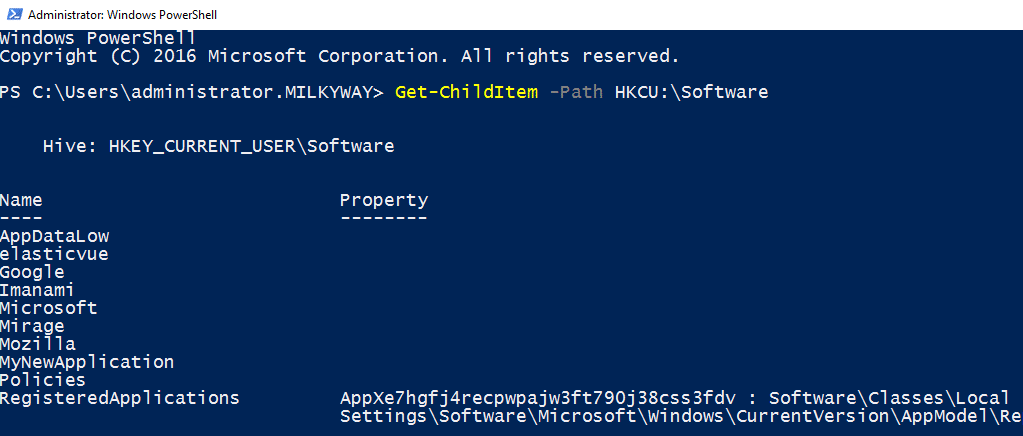

Navigation in der Registrierung

Das Get-ChildItem Cmdlet wird verwendet, um die Schlüssel und Unterschlüssel in einem Registrierungspfad aufzulisten.

Get-ChildItem -Path HKCU:\Software

Lesen von Registrierungswerten

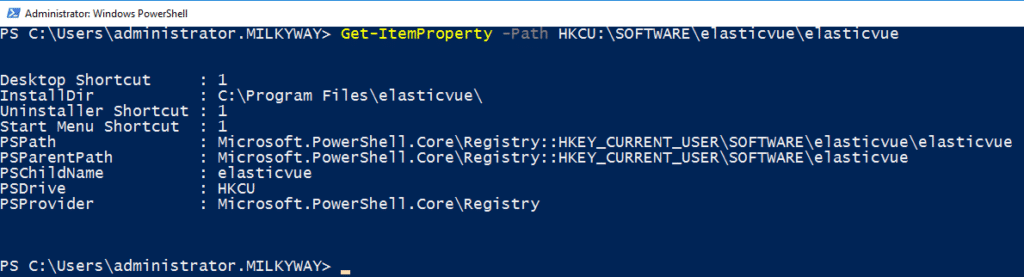

Das Cmdlet Get-ItemProperty kann verwendet werden, um die Werte und Daten zu lesen, die in einem bestimmten Registrierungsschlüssel gespeichert sind. Es ermöglicht Ihnen zu sehen, welche Konfigurationen innerhalb eines Schlüssels festgelegt sind.

Get-ItemProperty -Path HKCU:\SOFTWARE\elasticvue\elasticvue

Creating Keys and Values

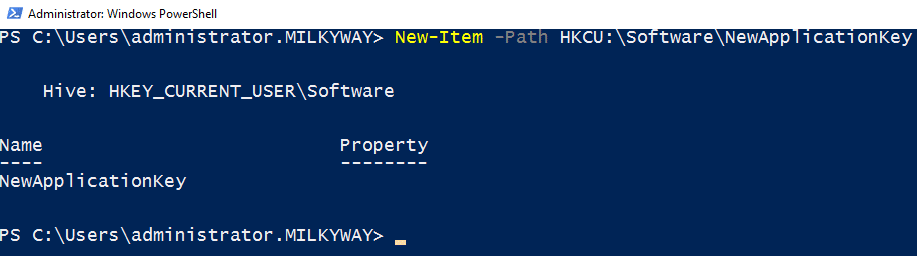

Das New-Item-Cmdlet kann verwendet werden, um einen neuen Registrierungsschlüssel zu erstellen. Sie geben den Pfad an, wo der neue Schlüssel erstellt werden soll.

New-Item -Path HKCU:\Software\NewApplicationKey

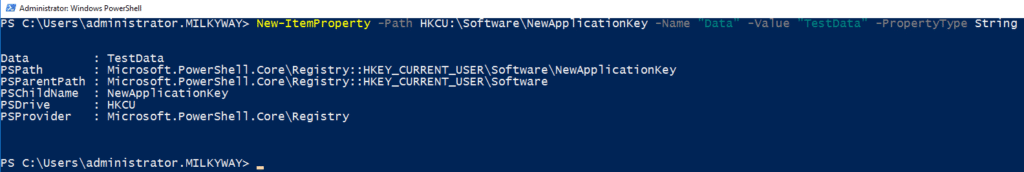

Das Cmdlet New-ItemProperty kann verwendet werden, um einen neuen Wert zu einem Registrierungsschlüssel hinzuzufügen, verwenden Sie dieses Cmdlet. Sie können den Namen, Typ und die Daten für den neuen Registrierungswert angeben.

New-ItemProperty -Path HKCU:\Software\NewApplicationKey -Name "Data" -Value "TestData" -PropertyType String

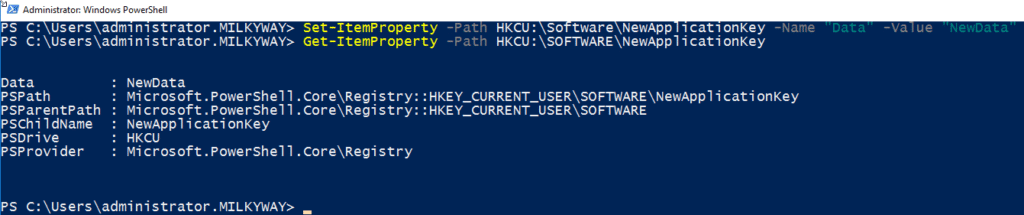

Werte ändern

Das Set-ItemProperty Cmdlet kann verwendet werden, um die Daten eines vorhandenen Registrierungswerts zu ändern. Es modifiziert die Wertdaten, ohne den Wertnamen oder den Typ zu ändern.

Set-ItemProperty -Path HKCU:\Software\NewApplicationKey -Name "Data" -Value "NewData"

Set-ItemProperty liefert keine Ausgabe, Sie können das folgende Cmdlet mit dem genauen Registrierungsort verwenden, um die Änderungen zu sehen.

Get-ItemProperty -Path HKCU:\SOFTWARE\NewApplicationKey

Löschen von Schlüsseln und Werten

Der Remove-Item-Befehl entfernt einen gesamten Registrierungsschlüssel und alle seine Werte und Unterkeys mithilfe von PowerShell. Vorsicht, denn dies kann erhebliche Auswirkungen auf das Systemverhalten haben.

Remove-Item -Path HKCU:\Software\NewApplicationKey -Recurse

Das Remove-ItemProperty Cmdlet kann verwendet werden, um einen spezifischen Wert innerhalb eines Registrierungsschlüssels zu löschen, wobei der Schlüssel und andere Werte unberührt bleiben.

Remove-ItemProperty -Path HKCU:\Software\NewApplicationKey -Name "Data"

Greifen Sie mit PowerShell-Providern und Laufwerken auf die Registry zu (HKLM, HKCU)

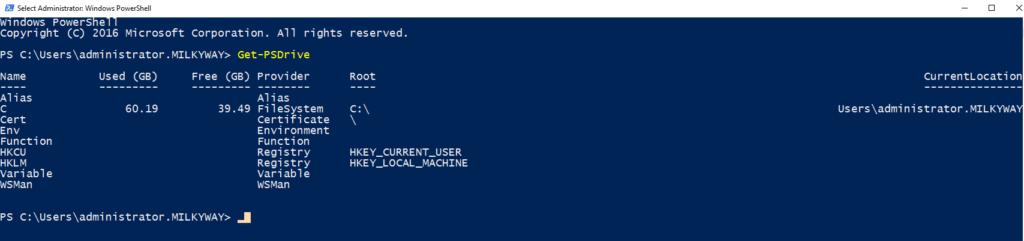

In PowerShell sind die Begriffe „PS Drive“ und „PowerShell-Provider“ eng miteinander verbunden, beziehen sich jedoch auf unterschiedliche Konzepte. Ein PS Drive ist ein virtuelles Laufwerk, das einen Weg bietet, auf verschiedene Datenspeicher in PowerShell zuzugreifen, ähnlich wie Sie auf Dateisysteme zugreifen. Es ermöglicht Ihnen, Ressourcen zu navigieren und zu verwalten, die möglicherweise nicht Teil des Dateisystems sind, wie die Registrierung, Zertifikate. Sie können „Get-PSDrive“ verwenden, um die verfügbaren Laufwerke aufzulisten.

Ein PowerShell-Provider ist eine Komponente, die den Zugriff auf verschiedene Datenspeicher auf konsistente Weise ermöglicht. Er definiert, wie auf Daten zugegriffen und wie sie innerhalb eines PS-Laufwerks manipuliert werden. Provider implementieren die Logik für die Interaktion mit den zugrunde liegenden Daten, einschließlich Cmdlets zum Auflisten, Abrufen, Festlegen und Entfernen von Elementen. Es gibt mehrere integrierte Provider in PowerShell, wie den Filesystem-Provider, Registry-Provider und Environment-Provider.

Zugriff auf die Registry mit dem PowerShell Provider

Wenn Sie eine PowerShell-Sitzung starten, werden automatisch PS-Laufwerke für mehrere Datenspeicher erstellt, einschließlich der Registrierung. Die zwei primären Registrierungszweige, auf die Sie direkt als Laufwerke in PowerShell zugreifen können, sind „HKLM“ (HKEY_LOCAL_MACHINE) und „HKCU“ (HKEY_CURRENT_USER).

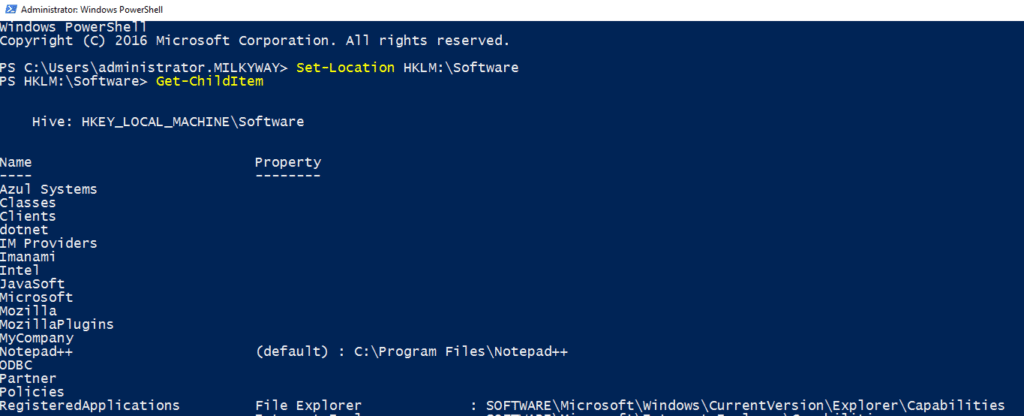

Sie können das Cmdlet „Set-Location“ verwenden, um Ihr aktuelles Verzeichnis auf den Registrierungshive oder Schlüssel zu ändern, auf den Sie zugreifen möchten.

Beispiel für den Zugriff auf HKLM

Set-Location HKLM:\Software

Sie können die darin enthaltenen Unterschlüssel mit „Get-ChildItem“ auflisten.

Get-ChildItem

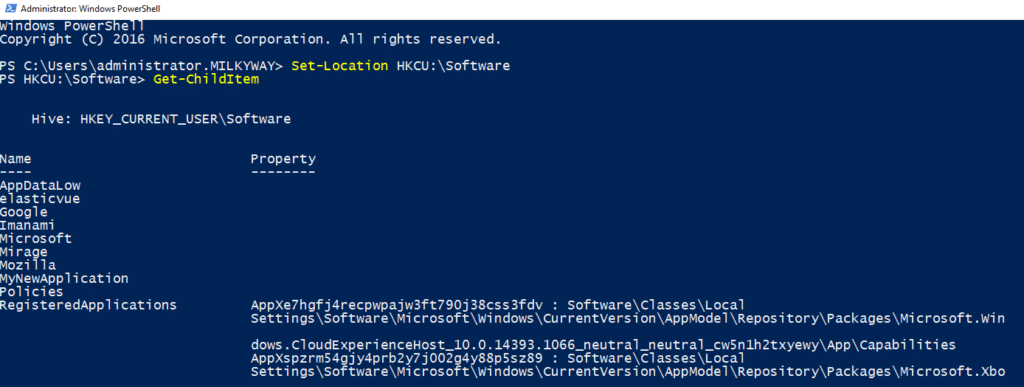

Beispiel für den Zugriff auf HKCU

Set-Location HKCU:\Software

Sie würden dasselbe „Get-ChildItem“-Cmdlet verwenden.

Get-ChildItem

Löschen von Registrierungsschlüsseln mit PowerShell

Löschen Sie Registrierungsschlüssel mit Remove-Item

Befolgen Sie die unten aufgeführten Schritte, um Registrierungsschlüssel sicher mit dem „Remove-Item“-Cmdlet in PowerShell zu löschen.

- Öffnen Sie PowerShell mit administrativen Privilegien

- Sichern Sie den Registrierungsschlüssel entweder mit dem Registry-Editor oder PowerShell

- Überprüfen Sie, ob der Registrierungsschlüssel existiert.

Test-Path HKCU:\Software\MyNewApplication

If it returns True, the key exists. If it returns False, the key does not exist.

- Sobald Sie den Schlüssel identifiziert, gesichert und überprüft haben, dass er existiert, löschen Sie den Registrierungsschlüssel mit dem PowerShell-Cmdlet „Remove-Item“.

Remove-Item -Path HKCU:\Software\MyNewApplication

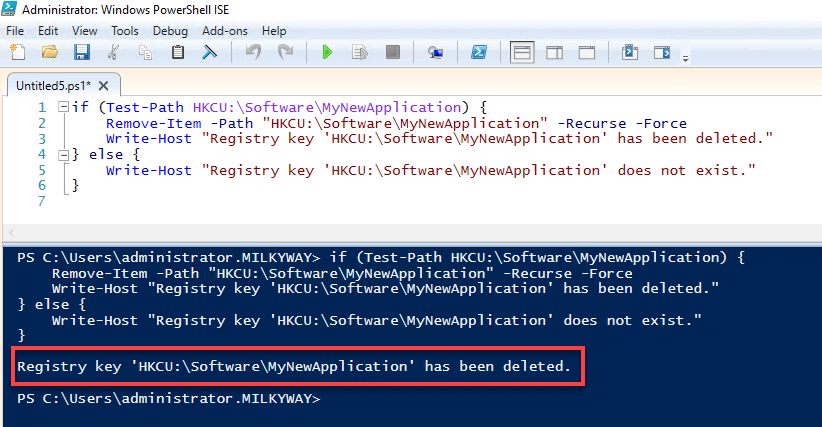

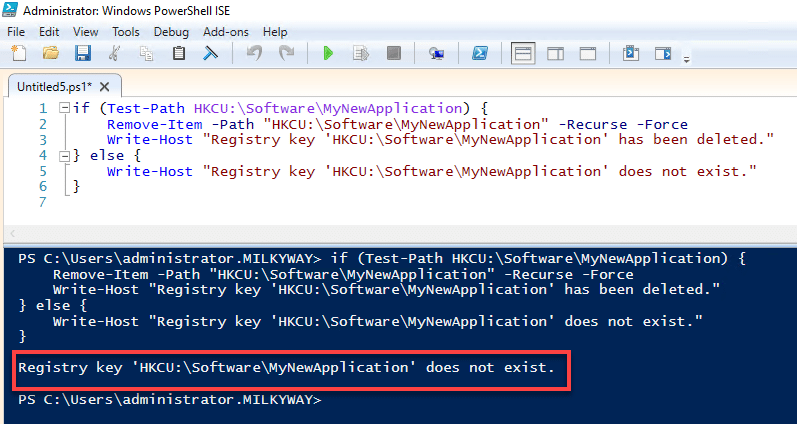

Skriptbeispiel des gesamten Prozesses

if (Test-Path HKCU:\Software\MyNewApplication) {

Remove-Item -Path "HKCU:\Software\MyNewApplication " -Recurse -Force

Write-Host "Registry key 'HKCU:\Software\MyNewApplication' has been deleted."

} else {

Write-Host "Registry key 'HKCU:\Software\MyNewApplication' does not exist."

}

Dieses Skript überprüft die Existenz des Schlüssels, bevor es versucht, ihn zu löschen, und bietet so einen sichereren Ansatz für die Verwaltung der Registry.

Wenn Sie dasselbe Skript erneut ausführen und der Schlüssel bereits gelöscht wurde, wird die „else“-Bedingung wahr sein und das Skript wird anzeigen, dass der Registrierungsschlüssel nicht existiert. Wie unten im Screenshot gezeigt.

-Force und -Verbose Parameter

In PowerShell kommen Cmdlets mit einer Vielzahl von Parametern, die ihr Verhalten ändern. Zwei häufig verwendete Parameter bei vielen Cmdlets sind „-Force“ und „-Verbose“. Das Verständnis dieser Parameter kann Ihre PowerShell-Skripterstellung und Befehlszeilenarbeit erheblich verbessern.

-Force

Im Kontext von Datei- und Elementverwaltungscmdlets wie „Remove-Item“, das zum Löschen von Dateien, Ordnern oder Registrierungsschlüsseln verwendet wird, kann -Force das Cmdlet dazu befähigen, schreibgeschützte Elemente zu löschen oder die Aktion ohne Nachfrage nach Bestätigung durchzuführen.

Remove-Item -Path HKCU:\Software\MyApplicationKey -Force

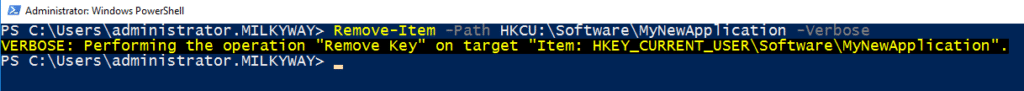

-Verbose

Der „-Verbose“-Parameter liefert detaillierte Informationen über die Vorgänge, die ein Cmdlet ausführt. Wenn verwendet, gibt PowerShell zusätzliche Ausgaben aus, die jeden Schritt der Ausführung des Cmdlets beschreiben. Dies kann sehr nützlich sein, um Skripte zu debuggen oder um zu verstehen, wie ein bestimmtes Cmdlet unter der Haube funktioniert.

Remove-Item -Path HKCU:\Software\MyNewApplication -Verbose

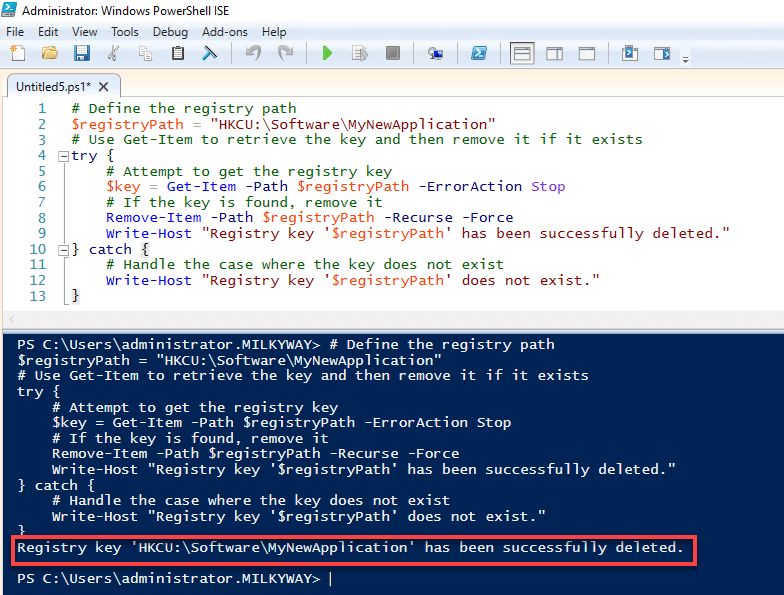

Verwendung von Get-Item und Remove-Item zusammen

Das Abrufen und anschließende Löschen eines Registrierungsschlüssels mit PowerShell umfasst zwei Cmdlets, „Get-Item“, um den Schlüssel zu finden oder zu identifizieren, und „Remove-Item“, um ihn zu löschen.

Get-Item -Path "HKCU:\Software\MyNewApplication" | Remove-Item -Recurse

Der „-Recurse“-Parameter wird verwendet, um sicherzustellen, dass der Schlüssel und alle seine Unterschlüssel und Werte gelöscht werden. Seien Sie mit diesem Parameter besonders vorsichtig, insbesondere bei Schlüsseln, die Unterschlüssel enthalten könnten.

Unten finden Sie ein Beispiel-Skript zum Abrufen des Registrierungsschlüssels mit „Get-Item“, zur Fehlerbehandlung und anschließendem Löschen des Schlüssels mit dem „Remove-Item“-Cmdlet.

# Define the registry path

$registryPath = "HKCU:\Software\MyNewApplication"

# Use Get-Item to retrieve the key and then remove it if it exists

try {

# Attempt to get the registry key

$key = Get-Item -Path $registryPath -ErrorAction Stop

# If the key is found, remove it

Remove-Item -Path $registryPath -Recurse -Force

Write-Host "Registry key '$registryPath' has been successfully deleted."

} catch {

# Handle the case where the key does not exist

Write-Host "Registry key '$registryPath' does not exist."

}

Löschen von Registrierungsschlüsselwerten

Unterschied zwischen dem Löschen eines Registrierungsschlüssels und eines Registrierungswerts

Das Löschen eines Registrierungsschlüssels und das Löschen eines Registrierungswerts sind zwei unterschiedliche Vorgänge in der Windows-Registrierung, und das Verständnis ihrer Unterschiede ist wichtig für eine effektive Registrierungsverwaltung.

Löschen eines Registrierungsschlüssels

Wenn Sie einen Registrierungsschlüssel löschen, entfernen Sie den Schlüssel selbst sowie alle darin enthaltenen Unterschlüssel und Werte. Es ist wie das Löschen eines Ordners in einem Dateisystem, wodurch auch alle Dateien und Unterordner darin entfernt werden. Das Löschen eines Schlüssels ist eine bedeutende Aktion, da sie auf einmal eine komplette Reihe von Konfigurationen oder Einstellungen eliminieren kann. Diese Aktion könnte potenziell die Funktionalität des Systems oder der Anwendung beeinträchtigen, falls der Schlüssel kritische Einstellungen oder Informationen enthält.

Löschen eines Registrierungswerts

Das Löschen eines Registrierungswerts beinhaltet das Entfernen eines einzelnen Informationsstücks, wie einer spezifischen Einstellung innerhalb eines Schlüssels, ohne andere Werte oder Unterschlüssel im gleichen Schlüssel zu beeinflussen. Diese Aktion ist detaillierter und präziser im Vergleich zum Löschen eines ganzen Schlüssels. Es ist wie das Löschen einer einzelnen Datei innerhalb eines Ordners, wobei andere Dateien und Unterordner unberührt bleiben.

Einen Registrierungsschlüsselwert mit Remove-ItemProperty löschen.

Das Löschen eines spezifischen Werts innerhalb eines Registrierungsschlüssels ist eine präzise Operation, die für die Fehlersuche, Systemkonfiguration oder Softwareeinrichtung notwendig sein kann. Um diese Aktion durchzuführen, können Sie das Cmdlet „Remove-ItemProperty“ in PowerShell verwenden.

Remove-ItemProperty -Path "HKCU:\Software\MyNewApplication" -Name "Data"

Das obige Cmdlet löscht den Registrierungsschlüsselwert, falls dieser existiert.

Fehlerbehandlung und Gewährleistung der Sicherheit

Häufige Fehler, die während des Löschvorgangs auftreten können

Während des Löschvorgangs von Registrierungsschlüsseln oder -werten mit PowerShell können verschiedene Arten von Fehlern oder Problemen auftreten. Diese können von Berechtigungsproblemen bis zu Tippfehlern im Befehl selbst reichen. Das Verständnis dieser häufigen Fehler kann Ihnen helfen, Probleme effizienter zu beheben.

Berechtigungsfehler

Eines der häufigsten Probleme beim Versuch, Registrierungsschlüssel oder -werte zu löschen, ist mit Berechtigungen verbunden, viele Schlüssel sind geschützt, um versehentliche oder bösartige Änderungen zu verhindern. Wenn Sie versuchen, einen Schlüssel oder Wert ohne die notwendigen Berechtigungen zu löschen, wird die Operation fehlschlagen. Stellen Sie sicher, dass Sie PowerShell als Administrator ausführen.

Schlüssel oder Wert nicht gefunden

Wenn Sie einen Pfad zu einem Registrierungsschlüssel oder Wert angeben, der nicht existiert, werden Sie auf einen Fehler stoßen, der besagt, dass der Pfad nicht gefunden werden konnte. Dieser Fehler resultiert oft aus Tippfehlern im Pfad oder der falschen Verwendung der Abkürzungen für die Registrierungshives. Überprüfen Sie den Pfad auf Tippfehler und stellen Sie sicher, dass Sie die richtige Hive-Abkürzung verwenden, z. B. „HKLM“ für HKEY_LOCAL_MACHINE.

Pfad zu lang

Obwohl es nicht so häufig vorkommt, können Fehler auftreten, die mit der maximalen Pfadlänge zusammenhängen. PowerShell und die Windows-API haben Grenzen bezüglich der Länge der Pfade, die sie verarbeiten können. Dieses Problem tritt wahrscheinlicher in tief verschachtelten Registrierungsstrukturen auf. Versuchen Sie, den Pfad zu verkürzen, indem Sie Schlüssel umbenennen in kürzere Namen, wenn möglich.

Syntax Errors in the Command

Errors in how the command is written, such as incorrect parameter names or missing required parameters, can lead to syntax errors that prevent the command from executing. Review the command for typos and consult the PowerShell documentation to ensure you are using the correct syntax for the “Remove-Item” or “Remove-ItemProperty” cmdlets.

Locked by Another Process

Some registry keys or values may be in use by the system or an application, making them locked and preventing deletion. Attempting to delete such keys or values can result in an error. Close any applications that might be using the key or value. If the issue persists, you may need to boot into Safe Mode to perform the deletion, as fewer processes will be running that could lock the registry.

PowerShell Execution Policy Issues

You may get the error “Script execution is disabled on this system.” The PowerShell execution policy prevents scripts from running. Change the execution policy using Set-ExecutionPolicy, but ensure you understand the implications of changing this setting.

Tips for troubleshooting and ensuring safe deletion

When dealing with the deletion of registry keys or values, ensuring that the process is both safe and successful is important. Below are some tips for troubleshooting and ensuring safe deletion of registry keys or values.

Double-Check the Target Path

Typographical errors in the registry path are a common mistake. Verify the path to the key or value you intend to delete, ensuring it is correct. Use tab completion in PowerShell to help avoid typos when typing paths.

Use -WhatIf and -Confirm Parameters for Safety

The “-WhatIf” parameter simulates the command without executing it, showing you what would happen. This is useful for double-checking the command’s impact. The “-Confirm” parameter prompts you for confirmation before executing the command, adding an extra layer of user verification.

Use Try-Catch for Error Handling

Wrap your commands in a “try-catch” block to catch any exceptions or errors that occur. This allows for more graceful handling of unexpected issues.

Minimize Use of -Force and -Recurse

The “-Force” parameter can override some safety checks, and “-Recurse” can lead to broader changes than initially intended. Use these parameters with caution, fully understanding their impact.

Test in a Controlled Environment

If possible, evaluate your registry changes on a non-production system or virtual machine first. This allows you to identify potential issues without risking your primary system.

Incremental Changes and Testing

Make changes incrementally, evaluating the system’s response with each modification. This approach helps isolate any issues to the most recent change, simplifying troubleshooting.

Example command to check if a key exists before deletion

To safely manage registry modifications, it is important to check if a registry key exists before attempting to delete it. The “Test-Path” cmdlet in PowerShell is ideally suited for this task. It checks for the existence of a path and returns “True” if the path exists, and “False” otherwise. Below is an example command that checks for a registry key if it exists.

Test-Path -Path "HKCU:\Software\MyNewApplication"

Automating Registry Key Deletion

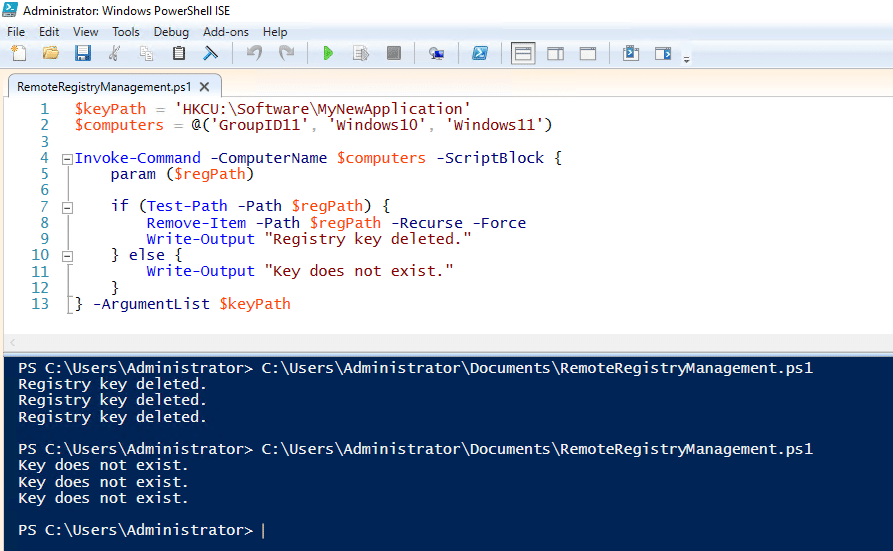

Automating the deletion of registry keys for multiple systems

Automating the deletion of registry keys across multiple systems requires a careful approach to ensure that the operation is both safe and effective. This kind of task is common in enterprise environments where systems need to be kept in a consistent state or where unwanted software configurations need to be removed.

Consider the following points before running the script.

- Before deploying the script widely, test it on a single system to ensure it works as expected without causing adverse effects.

- Ensure you have administrative access on the target systems and permissions to execute scripts remotely.

- Enable PowerShell remoting on target systems. This can be done manually on each system by running “Enable-PSRemoting” in an elevated PowerShell session, or via Group Policy for domain-joined computers.

Use the below PowerShell script that checks for the existence of the target registry key on remote computers and deletes it if found. “Invoke-Command” cmdlet is used within the script to run the script on the remote systems. You can specify individual computer names in $computers variable string array, add more if you want to run it on more than 3 computers.

$keyPath = 'HKCU:\Software\MyNewApplication'

$computers = @('GroupID11', 'Windows10', 'Windows11')

Invoke-Command -ComputerName $computers -ScriptBlock {

param ($regPath)

if (Test-Path -Path $regPath) {

Remove-Item -Path $regPath -Recurse -Force

Write-Output "Registry key deleted."

} else {

Write-Output "Key does not exist."

}

} -ArgumentList $keyPath

Using loops and conditional statements in PowerShell scripts

Using loops and conditional statements in PowerShell scripts allows you to control the flow of your script, making it more dynamic and capable of handling different scenarios.

Conditional Statements

Conditional statements check whether a condition is true or false and then execute a block of code based on the result. The most common conditional statement in PowerShell is the “if” statement, but “switch” statements are also useful for multiple conditions.

Loops

Loops allow you to repeat a block of code multiple times. PowerShell supports several types of loops: for, foreach, while, and do-while.

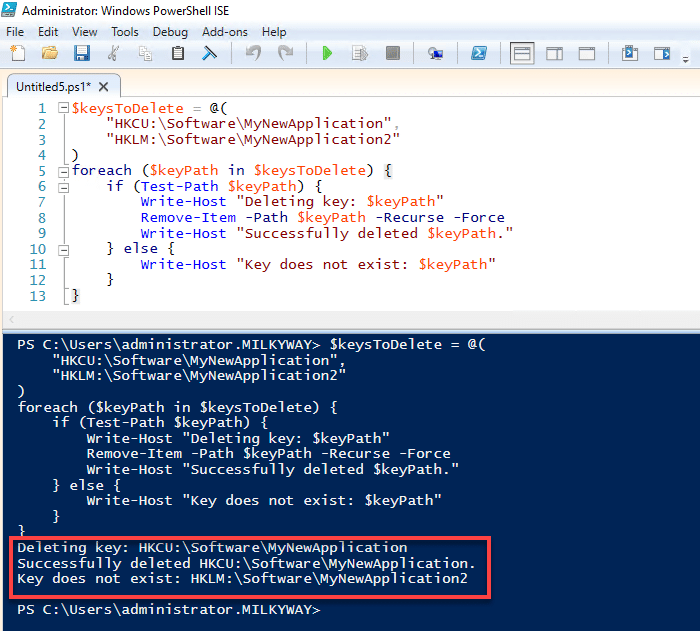

Practical Example

Using the below script, you can use loops and conditions in PowerShell for automating registry deletion.

$keysToDelete = @(

"HKCU:\Software\MyNewApplication",

"HKLM:\Software\MyNewApplication2"

)

foreach ($keyPath in $keysToDelete) {

if (Test-Path $keyPath) {

Write-Host "Deleting key: $keyPath"

Remove-Item -Path $keyPath -Recurse -Force

Write-Host "Successfully deleted $keyPath."

} else {

Write-Host "Key does not exist: $keyPath"

}

}

Best Practices for Registry Key Deletion

Dealing with the Windows Registry requires caution due to its critical role in the functioning of the operating system and installed applications. Below are some best practices to follow when deleting registry keys to minimize risks.

Guidelines for safely deleting registry keys

- Before deleting any registry key, export it using the Registry Editor or PowerShell. This allows you to restore the key if needed. Consider creating a full registry backup to be on more safe side.

- Make sure that the registry key you plan to delete is indeed unnecessary or causing issues. Research and double-check the function of the key to avoid removing something critical to system operations or application functionality.

- Modifying the registry typically requires administrative privileges. Ensure your PowerShell session or Registry Editor is running with elevated privileges to avoid access denied errors.

- Make sure you specify the correct path to the registry key. A small typo can lead to modifying or deleting the wrong key.

- Before deletion, use conditional checks to ensure the key exists. In PowerShell, you can use “Test-Path” for this purpose.

- When using PowerShell, wrap your commands in try-catch blocks to gracefully handle potential errors.

- When using commands that support the “-Recurse” parameter, such as “Remove-Item”, use it cautiously. Recursively deleting keys can have unintended consequences.

- Keep a log of the registry keys you delete, including the date and reason for the deletion. This documentation can be invaluable for troubleshooting or understanding past actions.

- Whenever possible, test registry modifications in a non-production environment or virtual machine. This allows you to observe the effects and identify potential problems safely.

- If you are deploying registry changes across multiple systems, consider a phased approach. Start with a small group of systems, monitor for issues, and then proceed with wider implementation.

- Be familiar with the process of restoring backups of registry keys or using system restore points. Quick recovery from incorrect changes can minimize disruptions.

Importance of documenting changes and maintaining version control

Documenting who deleted specific registry keys and why helps assign responsibility. This accountability helps in identifying issues when they arise. If a system behaves unexpectedly after a registry deletion, documentation provides context to quickly diagnose the issue and identify which key was removed. Knowing what changes were made allows for quicker recovery strategies, helping to restore system functionality. When team members leave or change roles, documentation ensures that their knowledge about registry modifications is passed on, preventing knowledge silos.

Having a version-controlled history allows for quick restoration of previous configurations. In cases of critical failures, previous versions can be restored to bring systems back to a functional state. Version control enables tracking of all changes over time, allowing you to see how registry settings have evolved. You can analyze the effects of deletions by comparing configurations before and after changes. Version control systems can manage permissions, ensuring that only authorized personnel can delete or modify registry keys. They provide detailed logs of who made changes and when, improving traceability and security.

Netwrix Directory Manager

Conclusion

When it comes to making changes to your computer’s registry, practicing caution cannot be overstated. The registry is a critical database that Windows relies on to operate. Even a small error can lead to significant issues, including system instability, malfunction of software, or even a failure to boot your system correctly. Therefore, the importance of backing up the registry before making any changes is paramount. Identify the exact registry key you need to delete to avoid unintended system issues. Run PowerShell with administrative privileges to ensure your PowerShell session is launched as an Administrator. Always consider using the “-WhatIf” parameter to preview what will happen without actually performing the deletion. Before deleting a key, investigate if any applications or system components depend on it. If possible, test the deletion process in a non-production environment first. This helps ensure that removing the key will not have unintended consequences.

FAQs

How do I handle registry operations in PowerShell when dealing with both 32-bit and 64-bit registry views?

When dealing with registry operations in PowerShell, it is important to understand that Windows systems have separate registry views for 32-bit and 64-bit applications. By default, on a 64-bit system, 64-bit processes use the 64-bit view of the registry, and 32-bit processes use a subset of the registry called the Wow6432Node, which is the 32-bit view. This separation ensures compatibility with 32-bit applications on a 64-bit system. When you need to access or modify the 32-bit view of the registry on a 64-bit machine, you can direct your commands to that specific node. Below is an example command.

Get-ItemProperty “HKLM:\SOFTWARE\WOW6432Node\Notepad++”

How can I remove a registry property using PowerShell, similar to using reg delete in CMD?

To remove a registry property using PowerShell, you can use the “Remove-ItemProperty” cmdlet. Below is an example cmdlet.

Remove-ItemProperty -Path "HKCU:\Software\MyApplication" -Name "Settings"

Is there an equivalent PowerShell parameter for /reg:64 used in the CMD reg delete command?

PowerShell does not use a direct parameter equivalent to “/reg:64” or “/reg:32” for its registry-related cmdlets. Instead, PowerShell automatically accesses the registry view that corresponds to the bitness (32 or 64) of the PowerShell process itself. If you are running 64-bit PowerShell on a 64-bit system, it will access the 64-bit view of the registry by default, and similarly for 32-bit. But if you want to access 32-bit registry keys using 64-bit PowerShell, you must direct the path to “Wow6432Node”.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jonathan Blackwell

Leiter der Softwareentwicklung

Seit 2012 hat Jonathan Blackwell, ein Ingenieur und Innovator, eine führende Rolle in der Ingenieurskunst übernommen, die Netwrix GroupID an die Spitze des Gruppen- und Benutzermanagements für Active Directory und Azure AD Umgebungen gebracht hat. Seine Erfahrung in Entwicklung, Marketing und Vertrieb ermöglicht es Jonathan, den Identity-Markt und die Denkweise der Käufer vollständig zu verstehen.

Erfahren Sie mehr zu diesem Thema

Powershell Delete File If Exists

PowerShell Write to File: "Out-File" und Dateiausgabetechniken

So erstellen Sie neue Active Directory-Benutzer mit PowerShell

So führen Sie ein PowerShell-Skript aus

Was ist PowerShell? Ein kompletter Leitfaden zu seinen Funktionen & Anwendungen