Cybersecurity Risk Assessment Checklist

Cybersecurity Risk Assessment Introduction

Regular risk assessments help organizations identify, quantify and prioritize risks to their operations, data and other assets that arise from information systems. Risk is measured primarily in terms of financial impacts, so risk assessment involves analyzing which vulnerabilities and threats could result in the largest monetary losses.

Using a cyber security risk assessment checklist can help you understand your risks and strategically enhance your procedures, processes and technologies to reduce the chances of financial loss. This document explains the key elements of an effective checklist.

Checklist: Essential Elements of a Security Risk Assessment

Here are the core elements of an effective IT risk assessment checklist that will help you ensure you do not overlook critical details.

1. Asset Identification and Classification

First, create a complete inventory of all valuable assets across the organization that could be threatened, resulting in monetary loss. Here are a few examples:

- Servers and other hardware

- Client contact information

- Partner documents, trade secrets and intellectual property

- Credentials and encryption keys

- Sensitive and regulated content like credit card data and medical information

Then, label each asset or group of assets according to its level of sensitivity, as determined by your data classification policy. Classifying assets not only helps with risk assessment but will also guide you in implementing cybersecurity tools and processes to protect assets appropriately.

Strategies for collecting information about your assets and their value include:

- Interviewing management, data owners and other employees

- Analyzing your data and IT infrastructure

- Reviewing documentation

2. Threat Identification

A threat is anything that could cause harm to your assets. Here are some common threats:

- System failure

- Natural disasters

- Human errors, such as a user accidentally deleting valuable data

- Malicious human actions, such as data theft or encryption by ransomware

For each asset in your inventory, make a thorough list of the threats that could damage it.

3. Vulnerability Assessment

The next question to ask yourself is: "If a given threat becomes reality, could it damage any assets?"

Answering this question requires understanding vulnerabilities. A vulnerability is a weakness that could allow threats to cause harm to an asset. Document the tools and processes currently protecting your key assets and look for remaining vulnerabilities, such as:

- Old or unmaintained equipment or devices

- Excessive access permissions

- Unapproved, outdated or unpatched software

- Untrained or careless users, including third parties like contractors

4. Impact Analysis

Next, detail the impacts that the organization would suffer if a given asset were damaged. These impacts include anything that could result in financial losses, such as:

- System or application downtime

- Data loss

- Legal consequences

- Compliance penalties

- Damage to business reputation and customer churn

- Physical damage to devices and property

5. Risk Scoring

Risk is the potential that a threat will exploit a vulnerability and cause harm to one or more assets, leading to monetary loss. Although risk assessment is about logical constructs, not numbers, it is useful to represent it as a formula:

Risk = Asset x Threat x Vulnerability

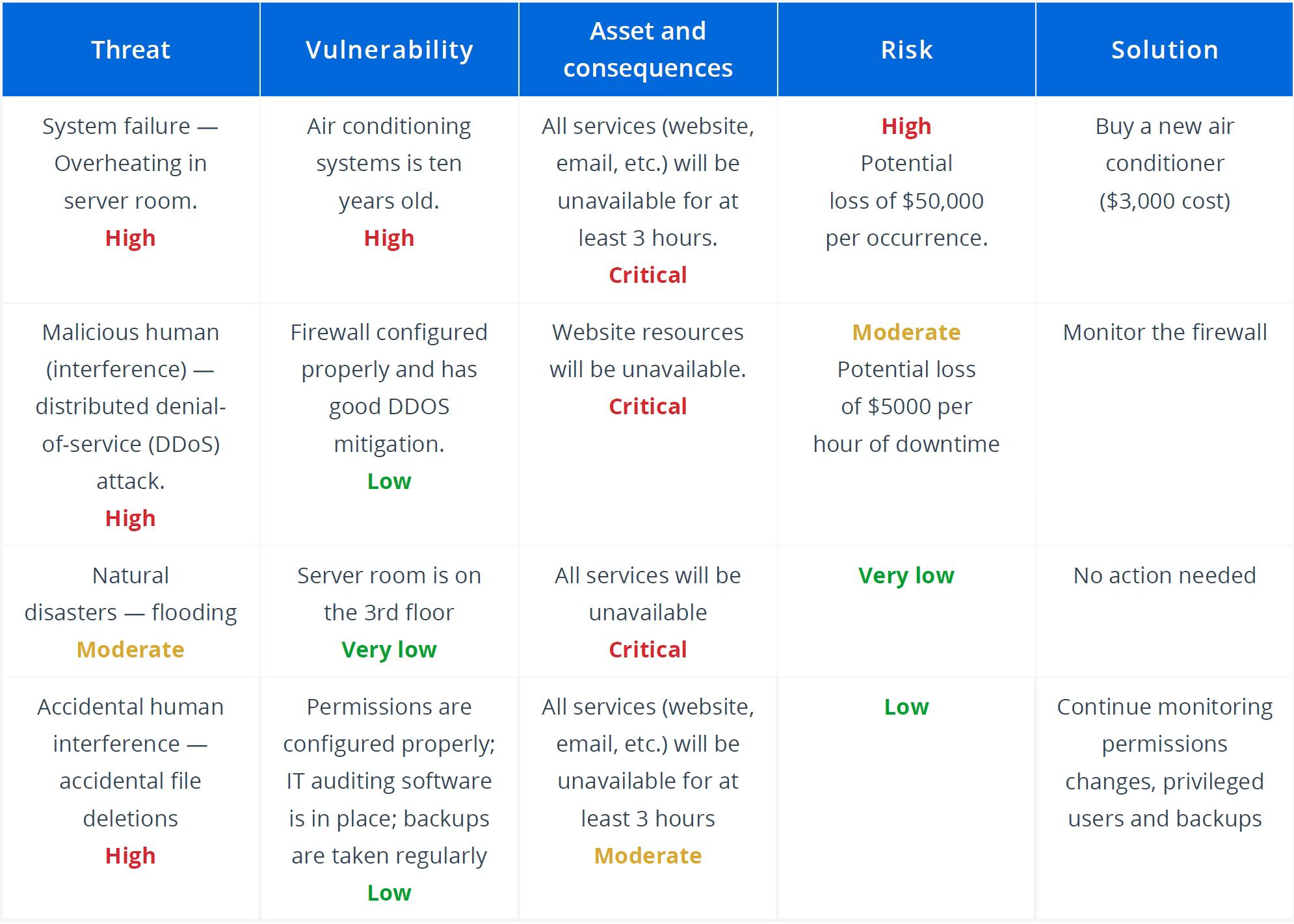

Assess each risk according to this formula and assign it a value of high, moderate or low. Remember that anything times zero is zero. For example, even if threat and vulnerability levels are high, if an asset is worth no money to you, your risk of losing money measures out to zero. For every high and moderate risk, detail the probable financial impact, and propose a solution and estimate its cost.

Using the data collected in the preceding steps, create a risk management plan. Here are some sample entries:

6. Security Control Strategy

Using your risk management plan, you can develop a broader plan for implementing security controls to mitigate risk. These security controls could include:

- Instituting stronger password policies and multifactor authentication (MFA)

- Using firewalls, encryption and obfuscation to secure your networks and data

- Deploying user activity monitoring, change management and file integrity monitoring (FIM)

- Conducting regular training for all employees and contractors

Rank potential controls based on their impact and create a strategy for mitigating your most critical risks. Be sure to get management sign-off.

7. Compliance Assessment

Assessing your compliance with applicable regulations and standards is essential to mitigating the risk of financial loss. For example, every organization that handles the data of EU residents must comply with the GDPR or risk steep fines.

Accordingly, as part of your security risk assessments, be sure to identify which regulations and standards your organization is subject to and what risks could endanger your compliance.

8. Incident Response Plan

Organizations need incident response plans to contain and mitigate the damage from threats that become realized. To help ensure prompt and effective response to incidents, your plan should include elements such as:

- Key actors and other stakeholders, and their roles & responsibilities

- Communication strategies, both internal and external

- IT and security system blueprints

- Automated response actions for expected threats, such as locking offending accounts

With a clear and robust incident response plan, teams can swing into action and prevent a minor incident from snowballing into a catastrophe.

9. Recovery Plan

A recovery plan should help guide a quick restoration of the most important systems and data in the event of disaster. Recovery plans are built on four key pillars:

- A prioritized inventory of data and systems

- An understanding of dependencies

- Backup and recovery tools and procedures

- Regular testing of the recovery process

10. Ongoing Risk Mitigation

When a disaster hits, it's vital to first address the situation at hand. But it's also essential to analyze what happened and why and to carefully review your response and recovery efforts. With that information, you can take steps to prevent similar incidents in the future or reduce their consequences.

For example, suppose you suffered a server failure. One you have it running again, analyze why the server failed. If it overheated due to low-quality hardware, you might ask management to buy better servers and implement additional monitoring to shut servers down in a controlled way when they show signs of overheating. In addition, review your response and recovery actions to see if there are ways to restore failed servers more quickly or efficiently, and update your plans accordingly.

11. Documenting and Reporting

All security and risk assessments require thorough documentation. Documentation can take many forms but must be applied to every step of the risk assessment process, detailing all decisions and outcomes.

Meticulous documentation offers multiple benefits. It helps you refine your strategies and identify additional vulnerabilities. It's also important from a communication standpoint, enabling you to share information with all stakeholders. And strict record-keeping helps ensure accountability for everyone responsible for mitigating risk.

12. Risk Communication

It's crucial to help users, management and other stakeholders understand risks to vital company assets and how they can help mitigate those risks. The communication strategy can be formal or informal. For example, structured documentation and regular reminders can be an effective way to educate users about phishing in order to reduce the risk of costly malware infections. But less critical risks could be communicated informally by managers to their teams.

13. Security Training and Awareness

Training is essential to creating a culture of awareness and safety. Training should be prioritized based on risk severity. The level of severity will also affect the metrics used to measure training effectiveness and verify training completion.

For example, phishing email awareness might be assigned a risk level of high in an organization, so in-depth universal training might be mandated, with verification by management. Lower-level risks may have training on a case-by-case basis or only held to a certain percentage of competence.

How Netwrix Can Help

Completing an information security risk assessment checklist is a great first step in improving cybersecurity and cyber resilience. But it is not a one-time event. Both your IT environment and the threat landscape are constantly changing, so you need to perform risk assessments regularly. This requires creating a risk assessment policy that codifies your risk assessment methodology and specifies how often the process is repeated.

If you are looking for a way to quickly spot the risks that require your immediate attention and drill down to actionable details that enable prompt mitigation, consider using Netwrix Auditor's IT Risk Assessment reports. You'll get actionable insights you can use to remediate weaknesses in your IT security policies and practices so you can continually improve your security posture.

Congratulations! You’ve finished your first risk assessment. But remember that risk assessment is not a one-time event. Both your IT environment and the threat landscape are constantly changing, so you need to perform risk assessment on a regular basis. Create a risk assessment policy that codifies your risk assessment methodology and specifies how often the risk assessment process must be repeated.

Watch our recorded webinar on IT risk assessment to learn how Netwrix Auditor can help you identify and prioritize your IT risks, and know what steps to take to remediate them.

Netwrix Auditor

Identify and prioritize risks with interactive risk assessment dashboards to make smarter IT security decisions and close security holes

Download Free 20-Day TrialShare on