Netwrix Data Access Governance + Netwrix Identity Management

Automatice y gobierne lo que más importa

Unificar la gobernanza del acceso a los datos y la gestión de identidad y acceso

Sus datos sensibles y la infraestructura crítica merecen algo más que una gobernanza de identidad provisional. La combinación de Netwrix Access Analyzer + Netwrix Identity Manager Solution Accelerator une la visibilidad de Access Analyzer sobre datos sensibles y derechos con la automatización de Identity Manager, extendiendo el descubrimiento hacia la gobernanza del ciclo de vida y enriqueciendo las certificaciones con datos de derechos limpios y contexto de propiedad. Esto asegura que cada permiso sea intencional, cada derecho sea revisado y cada usuario tenga acceso solo a lo que realmente necesita — ni más, ni menos.

Cómo Netwrix ofrece una gobernanza unificada en acción

¿Por qué integrar su Netwrix DAG y solución de IGA?

La combinación de DAG y IGA permite una gobernanza de acceso escalable, segura y automatizada. Aquí le mostramos cómo:

Una buena Identity Management comienza con buenos datos

Netwrix Access Analyzer descubre y clasifica datos sensibles, proporcionando a Identity Manager los datos de derechos limpios que necesita para tomar decisiones precisas.

Gestión Centralizada de Políticas

Defina y aplique políticas de acceso en un solo lugar con Netwrix Identity Manager para garantizar una gobernanza coherente en sistemas locales y en la nube.

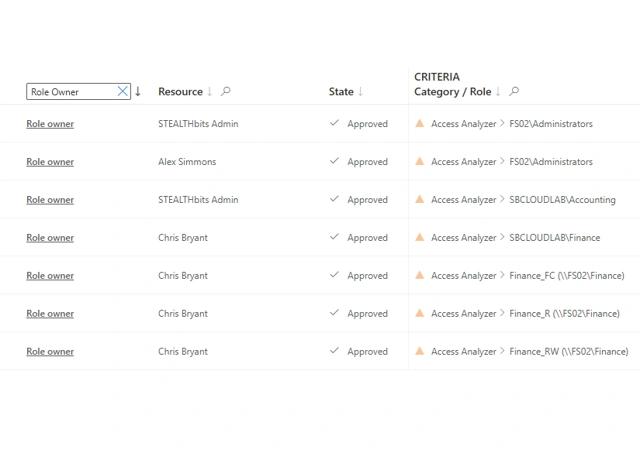

Certificación centralizada de derechos

Unifique las certificaciones de acceso entre archivos, aplicaciones y datos para eliminar silos y reducir la fatiga de revisión.

Sincronización de roles en tiempo real

Sincronice los cambios en roles, estructura organizativa y desencadenantes de políticas al instante — sin roles obsoletos.

Rastreos completos de aprobaciones y certificaciones de derechos

Cada decisión registrada, rastreada y exportable para informes listos para auditoría.

Un enfoque holístico para el ciclo de vida de la gobernanza

Desde la solicitud de acceso hasta la desvinculación — cada paso gobernado, visible y controlado.

Casos de uso populares

Automatización del proceso de baja de datos sensibles

Revoque inmediatamente el acceso a archivos, recursos compartidos y sistemas vinculados a datos críticos cuando los usuarios se van.

Provisionamiento de Acceso Basado en Roles

Asigne derechos automáticamente en función de los roles y la lógica empresarial, reduciendo los errores manuales.

Campañas de Certificación de Derechos

Inicie revisiones a nivel de departamento o de toda la organización con recordatorios integrados y flujos de trabajo de escalación.

Certifique todos los tipos de acceso, humano y no humano

Ya sea un contratista, una cuenta bot o una integración, asegúrese de que solo las identidades válidas retengan el acceso.

Automatice las salvaguardas y aprobaciones de acceso

Haga cumplir las verificaciones de políticas y aprobaciones con flujos de trabajo automatizados para mantener el acceso conforme y prevenir el exceso de privilegios.