5 conseils principaux pour la solution de mots de passe d'administrateur local (LAPS)

Dec 2, 2021

Le compte administrateur local de Windows est une cible convoitée par les pirates et les logiciels malveillants. Il peut se produire beaucoup de mauvaises choses si un pirate parvient à pirater le compte administrateur local de l'un de vos serveurs.

Des choses terribles se produisent généralement lorsqu'une personne télécharge une souche de logiciel malveillant malveillante en utilisant également le compte administrateur. L'ampleur de ces problèmes est encore plus amplifiée si vous utilisez le compte administrateur par défaut pour chaque machine similaire utilisant le même mot de passe.

Vous pouvez avoir le mot de passe le plus complexe au monde, mais une fois qu'il est compromis sur une machine, c'est la porte ouverte pour tous les autres appareils utilisant les mêmes identifiants d'administrateur local.

Bien sûr, vous pourriez personnaliser les identifiants d'administrateur local pour chaque appareil Windows, mais cela peut s'avérer très chronophage sans parler de la tâche d'inventorier les nombreux ensembles d'identifiants. Le processus devient pratiquement ingérable lorsque vous activez les rafraîchissements de mot de passe (ce que vous devriez bien sûr faire). C'est pourquoi de nombreux administrateurs désactivent souvent cette fonctionnalité.

Mais il est compréhensible d'avoir un type de compte administrateur local pour « intervenir et réparer la machine » comme réinitialiser sa relation de confiance avec le domaine ou configurer manuellement une adresse IP, et ainsi de suite.

Si avoir le même mot de passe administrateur local sur chaque machine est une très mauvaise idée, que peut-on faire à ce sujet ?

Conseil 1 : Utilisez Microsoft Local Administrator Password Solution (LAPS)

Microsoft Local Administrator Password Solution (LAPS) est un outil de Microsoft qui permet aux administrateurs AD de gérer le mot de passe du compte local des ordinateurs joints au domaine et de les stocker dans AD.

When implemented via Group Policy, LAPS creates a random password of a defined length and complexity that is cryptographically secure and different every time, on every machine. It then applies the newly created password to the Local Administrator account and records the password in a secure field in your Active Directory schema. They can then be retrieved when access is needed to the account. The process is done automatically whenever a Group Policy defined password refresh is due.

LAPS a quelques exigences pour sa mise en œuvre :

- Cela s'applique uniquement aux appareils Windows

- Les appareils doivent être joints à un domaine

- Il nécessite une extension côté client de stratégie de groupe gratuite

- Cela nécessite une extension de schéma (ne paniquez pas.)

- Cela fonctionne uniquement pour le compte administrateur local

- Cela fonctionne uniquement pour UN compte administrateur local (au cas où vous en auriez plusieurs.)

Conseil 2 : LAPS et Stratégie de groupe

Comme mentionné, LAPS est déployé en utilisant Group Policy, ce qui signifie qu'il nécessite la création d'un GPO. Vous devez d'abord télécharger LAPS que vous pouvez faire here.

Ensuite, utilisez l'assistant pour l'installer sur votre machine Group Policy Management. Vous voudrez faire cela manuellement, et généralement PAS de manière automatisée.

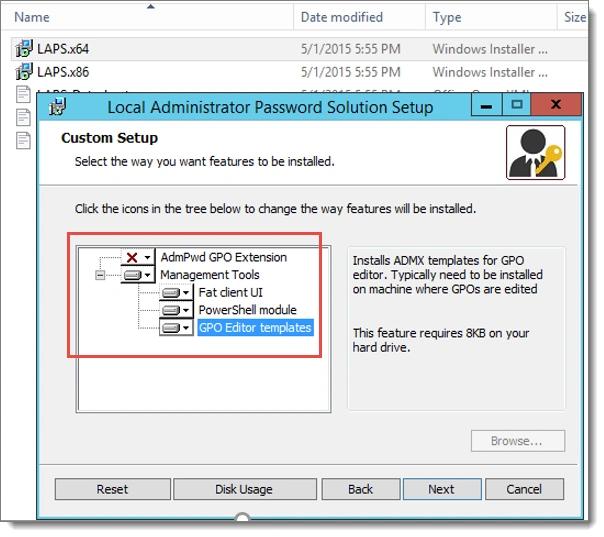

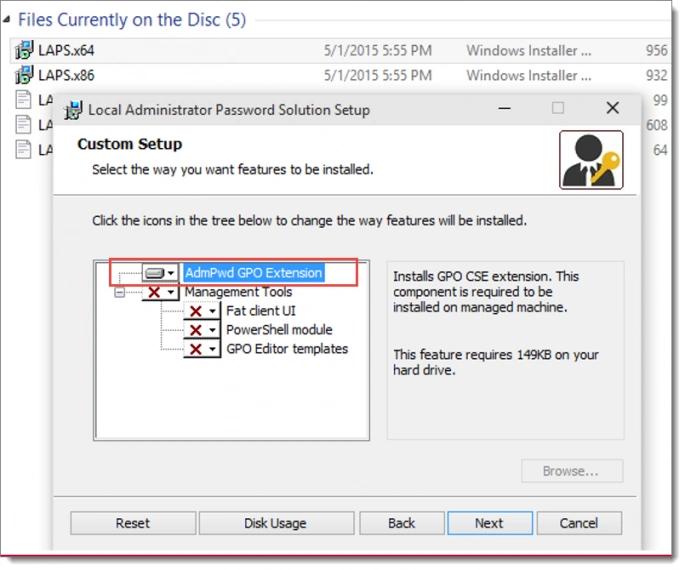

Assurez-vous de sélectionner au moins les modèles d'éditeur GPO afin d'accéder aux fichiers ADMX nécessaires. Le client lourd est une interface graphique qui donne à un utilisateur disposant des droits applicables la capacité de requêter le mot de passe pour un appareil désigné. Vous avez seulement besoin d'installer les outils de gestion, et non l'extension “AdmPwd GPO” sur votre machine (celle avec la GPMC).

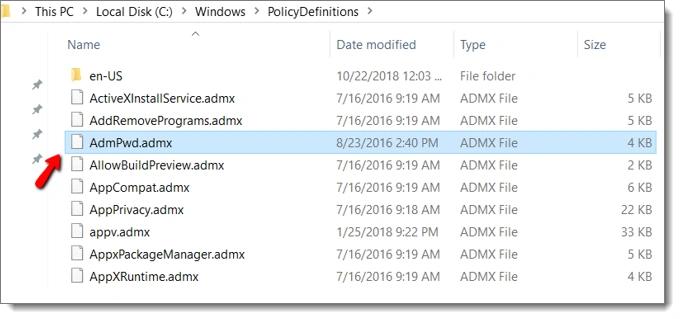

Vous devez ensuite accéder à votre dossier local PolicyDefinitions et copier les fichiers AdmPwd.admx et AdmPwd.adml, puis les coller dans votre magasin central AD. (Consultez cette vidéo sur ce processus).

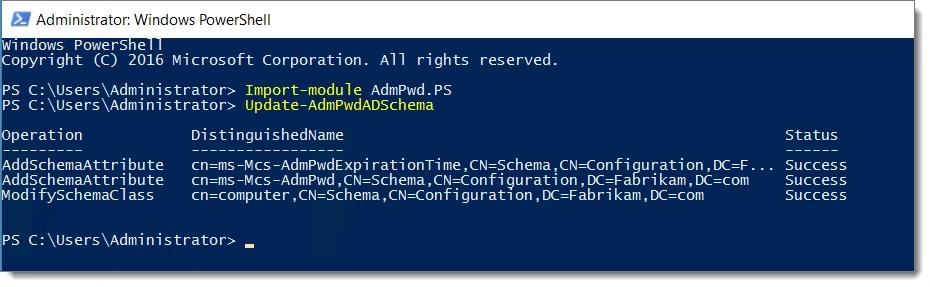

Ensuite, nous devons étendre le schéma AD afin de prendre en charge les mots de passe locaux.

Les deux attributs requis sont :

- ms-Mcs-AdmPwd – Stocke le mot de passe en texte clair

- ms-Mcs-AdmPwdExpirationTime – Enregistre le moment pour réinitialiser le mot de passe

Pour mettre à jour le schéma, importez simplement le module PowerShell AdmPwd et utilisez la commande update-AdmPwdADSchema comme indiqué ci-dessous.

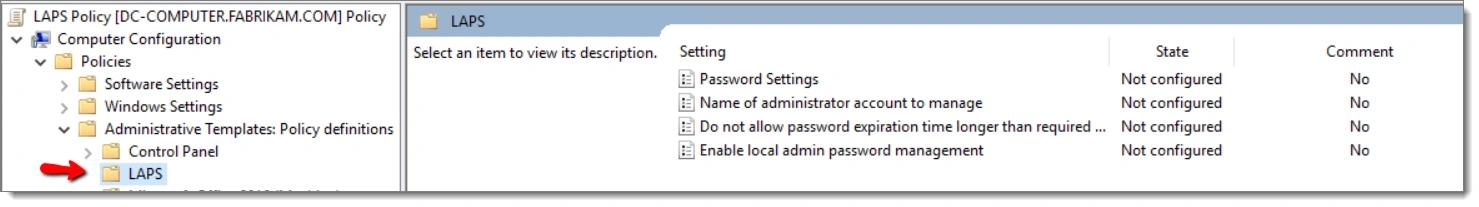

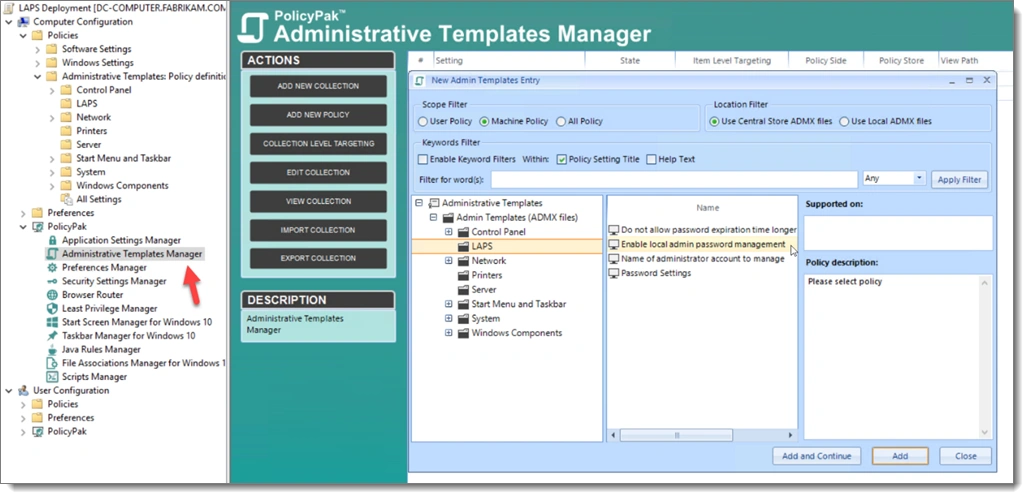

La prochaine étape consiste à créer un GPO côté ordinateur. Pour cet exemple, je l'appellerai LAPS Policy. Les paramètres LAPS apparaîtront désormais sous Configuration de l'ordinateur > Modèles d'administration > LAPS où 4 paramètres sont disponibles comme le montre ci-dessous.

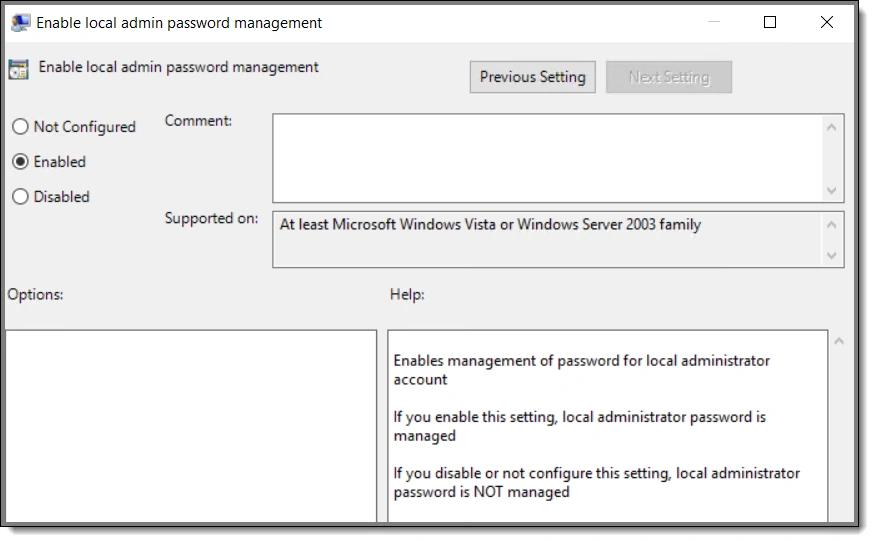

Vous pouvez utiliser votre LAPS GPO pour gérer le mot de passe soit pour l'administrateur local par défaut, soit pour un compte administrateur local personnalisé. Ci-dessous, j'ai activé le paramètre « Activer la gestion du mot de passe de l'administrateur local ».

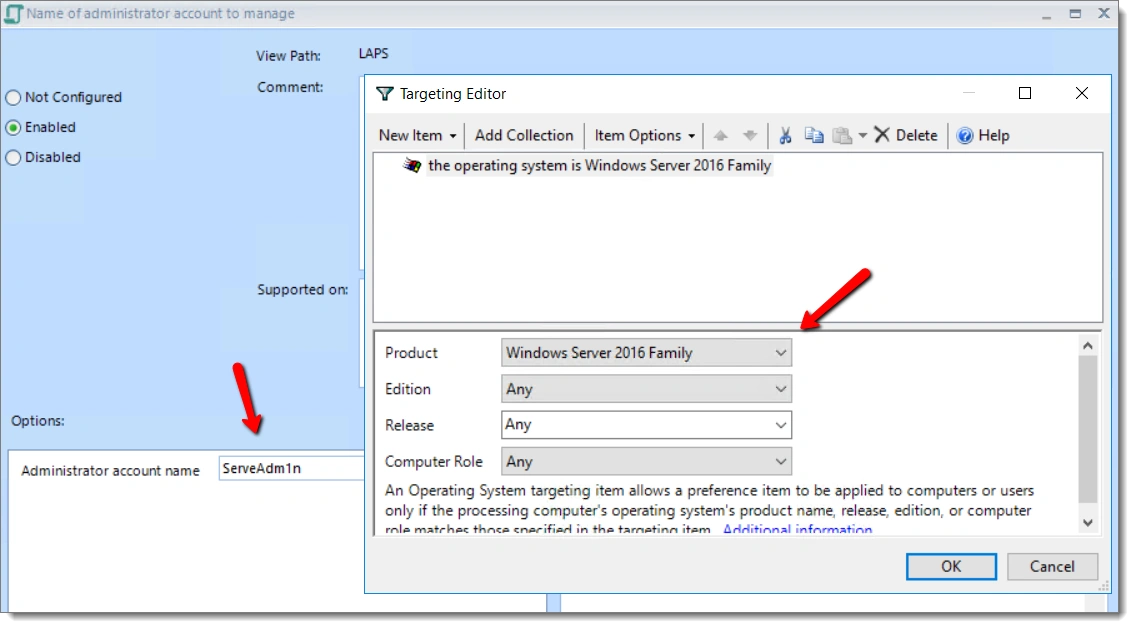

Si vous avez renommé le compte administrateur local, (ce que vous devriez faire) vous pouvez ensuite spécifier le nom mis à jour. Une fois le compte administrateur sélectionné, l'étape finale consiste à activer le paramètre de Group Policy qui configure les paramètres de mot de passe (qui incluent la longueur et l'ancienneté du mot de passe.)

Une fois configuré, déployez simplement le logiciel d'extension côté client LAPS via votre méthode de déploiement de logiciel préférée, comme PDQ Deploy. Vous n'avez besoin de la partie « GPO Extension » que si vous allez faire un test initial à la main. Vous pouvez voir cela ici.

Vous pouvez également utiliser PolicyPak pour avoir plus de contrôle sur le processus de déploiement. Plus de détails dans une minute.

Conseil n°3 : Obtenir des mots de passe lorsque nécessaire via LAPS

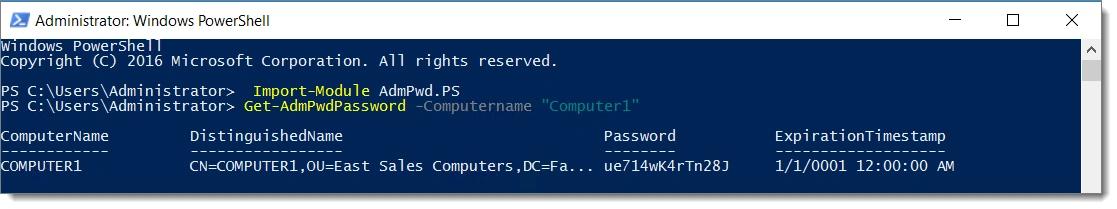

Alors, le jour arrive où vous devez savoir quel est le mot de passe généré actuel pour l'une de vos machines Windows. Comment le faire ? Il y a plusieurs méthodes. L'une est d'utiliser la commande PowerShell suivante.

Get-AdmPwdPassword -Computername “nom de l'ordinateur”

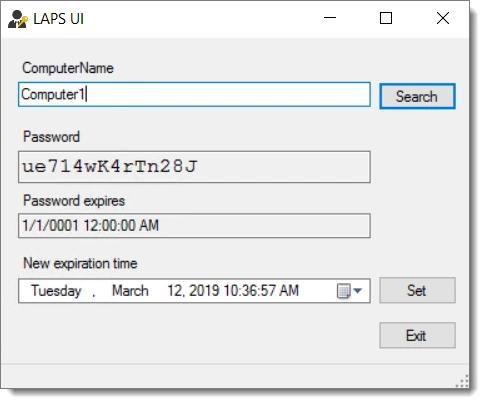

Si vous avez installé le LAPS Fat Client, vous pouvez accéder à l'application LAPS UI dans votre menu démarrer.

Conseil n°4 : Attribuez des politiques LAPS granulaires aux utilisateurs via le ciblage au niveau de l'élément

PolicyPak offre tous les paramètres de modèle ADMX dans son PolicyPak Admin Templates Manager et nous les mettons à jour à chaque nouvelle sortie de ADMX. Il y a beaucoup d'avantages à utiliser Admin Templates Manager par rapport à la stratégie de groupe standard.

PolicyPak utilise l'éditeur de stratégie de groupe comme illustré ci-dessous mais ajoute un super pouvoir secret.

L'avantage clé est que PolicyPak peut utiliser le Ciblage au niveau de l'élément pour n'importe quel paramètre de stratégie de groupe, y compris LAPS.

Si vous connaissez les Préférences de stratégie de groupe, alors vous savez déjà comment l'ILT offre beaucoup plus de granularité concernant l'attribution des politiques. Par exemple, disons que tous les comptes d'administrateur local résidant sur vos serveurs sont nommés ServAdm1n et que vous souhaitez créer une politique LAPS distincte pour ces administrateurs. Puisque ce ne sont pas des comptes d'administrateur de domaine, vous ne pouvez pas les cibler à l'aide de stratégie de groupe mais vous pouvez utiliser l'ILT pour cibler ces machines exécutant Windows Server 2016.

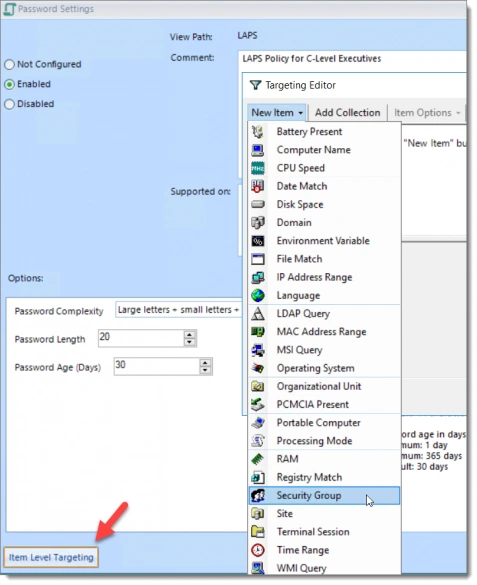

Maintenant, créons une politique LAPS pour les ordinateurs portables des cadres de niveau C. Naturellement, nous voudrions avoir un mot de passe fort pour ces comptes d'administrateur local. Dans ce cas, je veux imposer des mots de passe de 20 caractères utilisant la complexité la plus élevée. Ensuite, j'utiliserai ILT pour cibler le groupe de sécurité des cadres de niveau C. Comme vous pouvez le voir dans la capture d'écran ci-dessous, il existe de nombreuses options ciblables, y compris le nom de l'ordinateur, la correspondance d'OU, la correspondance de site, le facteur de forme de l'ordinateur (ordinateur portable vs. de bureau) et plus encore !

En bonus, alors que les GPO traditionnels créés dans l'éditeur de stratégie de groupe ne peuvent normalement être déployés qu'à l'aide de la stratégie de groupe, les paramètres PolicyPak peuvent être déployés de plusieurs manières telles que SCCM, KACE ou votre service MDM préféré.

Vous pouvez en apprendre plus sur ce processus en regardant cette vidéo qui démontre le processus de livraison des paramètres de stratégie de groupe, sans le moteur de stratégie de groupe lui-même.

Conseil 5 : Associez LAPS avec PolicyPak Least Privilege Manager

La solution Local Administrator Password est un excellent outil pour renforcer l'accès administratif à vos machines les plus importantes. En fait, elle se marie également très bien avec PolicyPak Least Privilege Manager. PolicyPak Least Privilege Manager supprime complètement le besoin d'avoir des droits d'administrateur local, permettant aux Utilisateurs Standards d'effectuer des fonctions spéciales comme un administrateur… mais sans les droits d'administrateur réels.

Ensemble, vous pourriez appliquer LAPS sur toutes vos machines d'entreprise … puisque vous n'aurez plus besoin d'accès administrateur local.

En fin de compte, tout ce que vous pouvez faire avec Group Policy, vous pouvez le faire mieux avec PolicyPak. Implémentez LAPS et ajoutez PolicyPak pour obtenir plus de sécurité, de puissance et d'agilité.

Partager sur

En savoir plus

À propos de l'auteur

Jeremy Moskowitz

Vice-président de la gestion de produit (Endpoint Products)

Jeremy Moskowitz est un expert reconnu dans l'industrie de la sécurité informatique et réseau. Co-fondateur et CTO de PolicyPak Software (désormais partie de Netwrix), il est également un Microsoft MVP 17 fois dans les domaines de la stratégie de groupe, de la mobilité d'entreprise et du MDM. Jeremy a écrit plusieurs livres à succès, dont « Group Policy: Fundamentals, Security, and the Managed Desktop » et « MDM: Fundamentals, Security, and the Modern Desktop ». De plus, il est un conférencier recherché sur des sujets tels que la gestion des paramètres de bureau, et fondateur de MDMandGPanswers.com.

En savoir plus sur ce sujet

Gestion de la configuration pour un contrôle sécurisé des points de terminaison

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?