Avantages, inconvénients et alternatives d'AppLocker

Dec 2, 2021

AppLocker est une fonctionnalité de contrôle d'application présente dans les éditions entreprise de Windows. L'outil vous permet de gérer les applications et les fichiers que les utilisateurs peuvent exécuter. Windows AppLocker vise à limiter l'accès au logiciel et aux données associées pour certains utilisateurs et groupes d'entreprise. Le résultat est une sécurité renforcée, une réduction de la charge administrative et moins d'appels au service d'assistance.

Pourquoi AppLocker, pourquoi maintenant ?

Nous vivons dans un monde rempli de logiciels malveillants. De nouvelles souches de malwares apparaissent dans le monde entier aujourd'hui comme des mauvaises herbes lors d'une chaude journée de printemps. Selon le groupe Infosecurity, les chercheurs ont détecté plus de 360 000 nouveaux fichiers malveillants en 2017. Cela équivaut à environ quatre nouveaux échantillons de malwares chaque seconde. Bien que ce soit une quantité considérable, le nombre de nouvelles exploitations malveillantes n'est pas surprenant. Les méchants utilisent l'automatisation pour générer et distribuer des variantes de malwares. En conséquence, la communauté antimalware lutte pour suivre le rythme.

Microsoft AppLocker offre des capacités de liste blanche d'applications (AWL) prêtes à l'emploi qui empêchent les utilisateurs d'exécuter des applications potentiellement dangereuses. La Liste Blanche d'Applications (AWL) est une stratégie de Defence in Depth qui spécifie les applications autorisées à être utilisées au sein d'un réseau informatique. Il existe de multiples façons pour les utilisateurs de télécharger intentionnellement ou non des logiciels malveillants.

- L'utilisateur a involontairement cliqué sur un fichier EXE arbitraire déposé sur son ordinateur

- Un utilisateur mécontent a téléchargé sciemment un cheval de Troie

- Peut-être que quelqu'un dans l'organisation a placé un fichier

En fin de compte, lorsque vous utilisez Windows AppLocker pour établir une liste blanche d'applications, vous spécifiez exactement les applications et les fichiers .exe que les utilisateurs peuvent ouvrir. Les logiciels malveillants sont tenus à distance car vous limitez le potentiel de nuisance de l'utilisateur final. La beauté d'AppLocker réside dans le fait que si une extension n'est pas sur la liste blanche, elle ne s'ouvre pas. La simplicité à son meilleur, du moins en théorie. Dans la réalité, la liste des applications autorisées au sein de la plupart des entreprises change continuellement. Cela signifie que les listes blanches nécessitent une maintenance et des modifications constantes. Ce défaut est la faiblesse inhérente de la plupart des solutions de liste blanche.

Avantages d'AppLocker

AppLocker présente plusieurs avantages significatifs. Premièrement, Microsoft inclut AppLocker avec l'édition entreprise de Windows Server, ce qui signifie qu'il n'engendre pas de coûts supplémentaires. Deuxièmement, AppLocker fait partie intégrante de Group Policy. La plupart des administrateurs Windows connaissent déjà Group Policy, ce qui rend l'expérience utilisateur d'AppLocker fluide et naturelle. Troisièmement, vous pouvez importer n'importe quelle politique AppLocker dans Intune sous forme de fichier XML. Ainsi, vous disposez presque du même contrôle des applications pour les appareils inscrits à MDM que vous le feriez pour les appareils locaux, membres d'un domaine. Enfin, AppLocker liste automatiquement les applications internes de Windows, vous faisant ainsi gagner du temps et réduisant la complexité.

Inconvénients d'AppLocker

Néanmoins, AppLocker présente de nombreux inconvénients qui réduisent la productivité et augmentent les risques. Pour commencer, AppLocker, comme la plupart des solutions de liste blanche, vous oblige à mettre à jour et à ajuster en continu votre index d'applications autorisées. En vérité, le processus de maintien d'une liste blanche à l'échelle de l'entreprise est long, laborieux et nécessite une quantité significative de temps et d'efforts. De plus, toute personne disposant de droits d'administrateur sur son appareil local peut contourner les politiques AppLocker. En conséquence, vous pourriez exposer votre environnement à des logiciels malveillants malgré tous vos efforts pour verrouiller les applications.

Avant tout, AppLocker présente un défaut majeur. Voyez si vous pouvez le découvrir. Voici les systèmes d'exploitation Windows que AppLocker prend en charge.

- Éditions Ultimate et Enterprise de Windows 7

- Édition Entreprise de Windows 8

- Éditions Education et Enterprise de Windows 10

- Server 2008 R2, Server 2012, Server 2012 R2, Server 2016 et Server 2019

Si vous avez remarqué que les éditions Windows Professional sont absentes de cette liste, vous avez bien deviné. Lorsqu'il est appliqué avec Group Policy, AppLocker n'est pas compatible avec Windows 10 Professional. Cela signifie que vous devrez chercher ailleurs pour restreindre l'accès aux applications sur les machines jointes à un domaine.

Alternatives à AppLocker

Avant de vous engager avec AppLocker, vous devriez réaliser une analyse de diligence raisonnable des solutions alternatives. En cherchant ailleurs, vous aurez une meilleure compréhension du paysage concurrentiel et pourrez prendre une décision plus éclairée.

PolicyPak est une solution de gestion et de sécurité des points de terminaison Windows qui offre plus de contrôle sur les paramètres des utilisateurs et des ordinateurs. La solution comprend Least Privilege Manager, qui verrouille toutes les permissions sauf celles dont les utilisateurs ont besoin pour mener à bien les fonctions commerciales critiques. PolicyPak Least Privilege Manager permet aux utilisateurs standards de faire leur travail sans posséder de droits d'administrateur local. De plus, PolicyPak protège les ordinateurs Windows contre les logiciels malveillants sans sacrifier la productivité. Contrairement à AppLocker, PolicyPak est conçu pour accélérer le processus de liste blanche. En d'autres termes, les administrateurs Windows disposent de beaucoup plus de temps pour travailler sur des tâches d'infrastructure critiques. Contrairement à AppLocker, PolicyPak fonctionne avec l'édition Professionnelle de Windows 7 et versions ultérieures. Les avantages de la liste blanche ne sont pas limités à seulement quelques systèmes d'exploitation sélectionnés.

AppLocker vs. PolicyPak

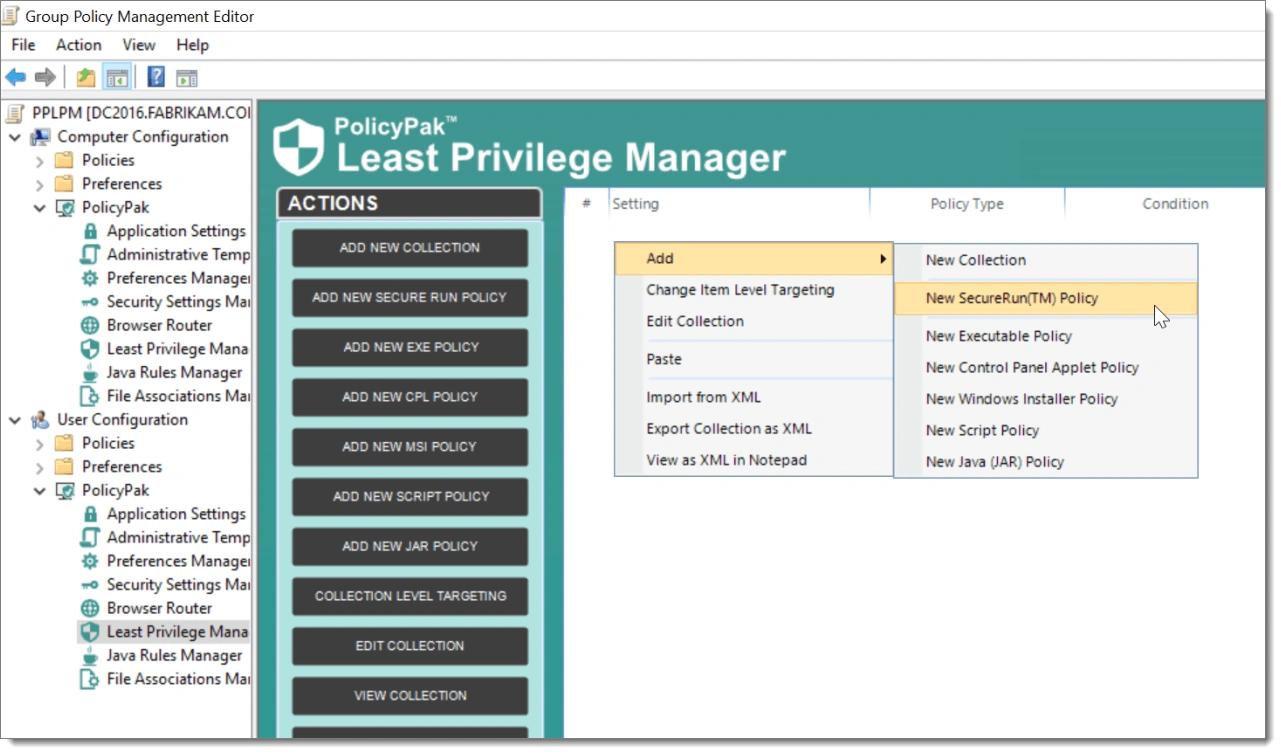

PolicyPak Least Privilege Manager se distingue d'AppLocker à plusieurs égards. Tout d'abord, PolicyPak élève les privilèges d'un utilisateur standard lorsqu'ils en ont besoin. Par exemple, un graphiste peut avoir besoin d'installer une application pour créer une nouvelle interface utilisateur. Dans ce cas, PolicyPak Least Privilege Manager lui permettrait d'effectuer l'installation. Comme autre exemple, considérez un employé à distance qui a besoin d'ajouter une imprimante. PolicyPak Least Privilege lui permettrait de contourner les invites UAC ou de lui donner accès à des applets du Panneau de configuration désignés. Deuxièmement, PolicyPak comprend SecureRun™, qui ne permet aux utilisateurs d'exécuter des applications que si elles sont « correctement installées ou sanctionnées par l'administrateur ». Comme AppLocker, PolicyPak s'intègre avec la stratégie de groupe et permet la création, l'attribution et le déploiement de politiques. Voyez un exemple du processus de création de politique ci-dessous.

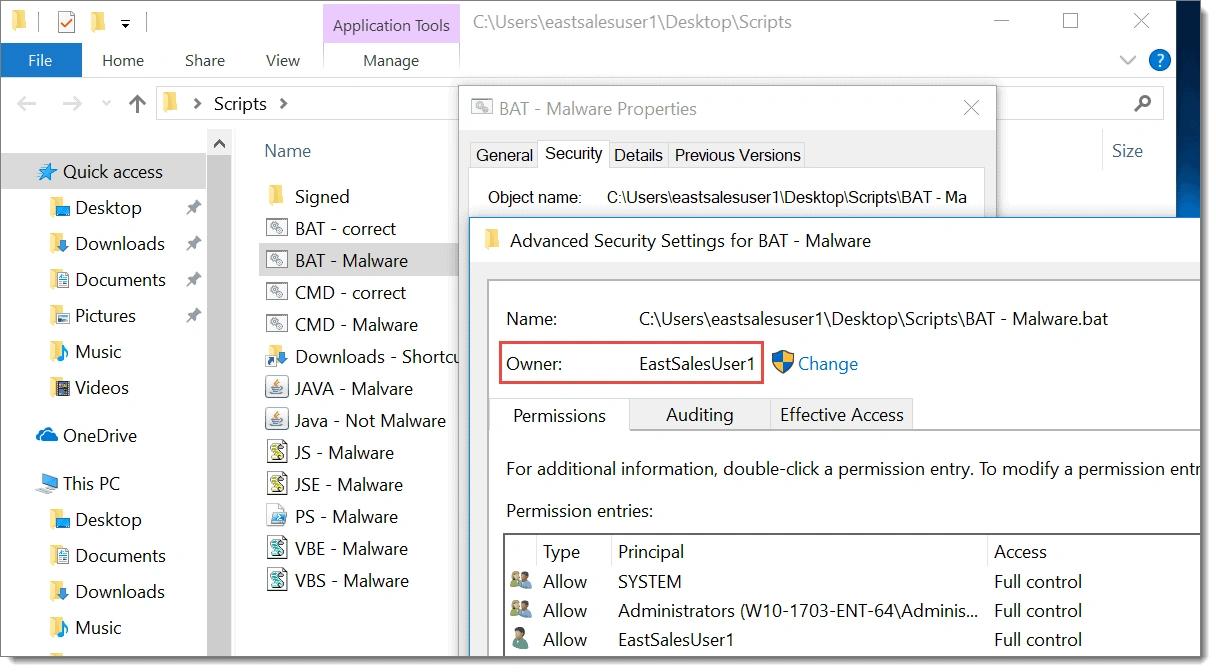

Le principe derrière SecureRun™ est simple. Quelqu'un possède chaque application, fichier exécutable, MSI, script ou fichier JAR Java. Lorsque les utilisateurs téléchargent un fichier depuis internet ou le copient depuis un lecteur partagé, ils en deviennent propriétaires. Voyez un exemple ci-dessous :

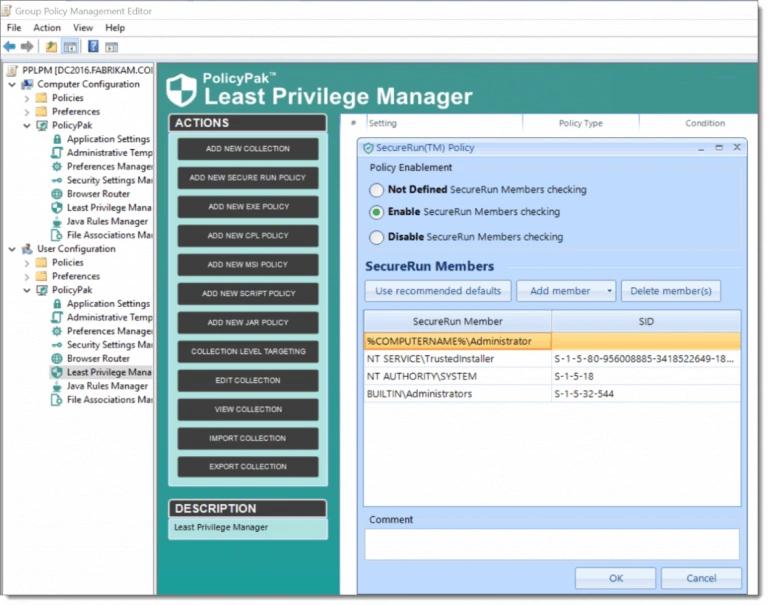

SecureRun™ vérifie qui est le propriétaire de l'un de ces fichiers lorsqu'un utilisateur souhaite l'ouvrir. Il le compare ensuite à une liste de propriétaires que vous définissez. Voyez un exemple de liste par défaut ici :

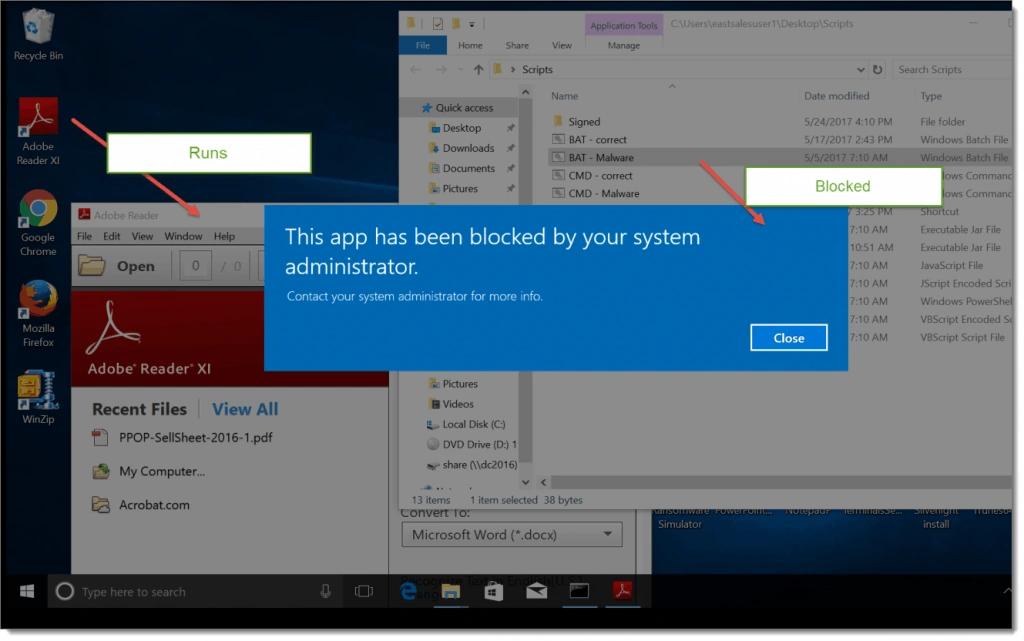

Ainsi, une application qui a été correctement installée par un administrateur ou un spécialiste du support technique fonctionne parfaitement bien comme toujours. Une application téléchargée puis exécutée par un Utilisateur Standard reçoit le message de refus vu ci-dessous.

L'un des aspects les plus élégants et pratiques de PolicyPak Least Privilege Manager est que vous n'avez pas besoin de mettre à jour régulièrement votre liste d'applications approuvées. Contrairement à AppLocker, PolicyPak ne dépend pas des applications elles-mêmes. Au lieu de cela, il tire parti du rôle d'Administrateur qui accorde l'accès aux applications. En résumé, les applications peuvent apparaître et disparaître, mais le groupe des administrateurs reste cohérent pour toujours. Vous pouvez voir une courte vidéo démontrant le processus SecureRun™ et comment il sécurise le bureau ici.

Réflexions finales et prochaines étapes pour AppLocker

Contrairement à Applocker, PolicyPak Least Privilege Manager fait plus que simplement autoriser des applications. Il fonctionne dans toutes les situations qui nécessitent aux utilisateurs standards de dépasser les invites UAC. De plus, il élève la situation et non la personne.

Que ce soit une application, un applet du Panneau de configuration ou un script PowerShell distribué, les utilisateurs standards peuvent exécuter et élever les privilèges selon les besoins. En déléguant ces privilèges, vous permettez aux utilisateurs standards de faire leur travail sans qu'ils empiètent sur le vôtre. Autrement dit, vous pouvez mettre fin à leurs appels incessants et à l'ouverture de tickets d'assistance lorsqu'ils rencontrent une invite UAC. La combinaison de l'élévation des droits, ainsi que la liste blanche via PolicyPak SecureRun™ est ce qui distingue PolicyPak Least Privilege Manager d'AppLocker et d'autres solutions AWL standard.

Partager sur

En savoir plus

À propos de l'auteur

Jeremy Moskowitz

Vice-président de la gestion de produit (Endpoint Products)

Jeremy Moskowitz est un expert reconnu dans l'industrie de la sécurité informatique et réseau. Co-fondateur et CTO de PolicyPak Software (désormais partie de Netwrix), il est également un Microsoft MVP 17 fois dans les domaines de la stratégie de groupe, de la mobilité d'entreprise et du MDM. Jeremy a écrit plusieurs livres à succès, dont « Group Policy: Fundamentals, Security, and the Managed Desktop » et « MDM: Fundamentals, Security, and the Modern Desktop ». De plus, il est un conférencier recherché sur des sujets tels que la gestion des paramètres de bureau, et fondateur de MDMandGPanswers.com.

En savoir plus sur ce sujet

Gestion de la configuration pour un contrôle sécurisé des points de terminaison

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?