Cartographie des chemins d'attaque avec BloodHound AD

Jan 20, 2023

Attaque AD - Cartographie des administrateurs locaux

Une fois qu'un attaquant établit une tête de pont dans votre Active Directory (AD), il commence à chercher des moyens d'atteindre son objectif final, tel que l'accès à des données sensibles sur des serveurs de fichiers ou dans des bases de données, propager un rançongiciel ou paralyser votre infrastructure informatique. Pour ce faire, il doit d'abord obtenir des droits d'accès supplémentaires — idéalement, une adhésion à des groupes hautement privilégiés comme les Domain Admins.

BloodHound Active Directory les aide à trouver des chemins pour y parvenir. Cette application web découvre et visualise les chemins d'attaque — des séries de mouvements latéraux stratégiques qui permettent à l'attaquant d'augmenter ses privilèges. En suivant un chemin d'attaque tracé par l'outil, un adversaire peut souvent passer rapidement d'un compte d'utilisateur ordinaire au contrôle de Active Directory.

Les organisations peuvent également utiliser BloodHound comme outil de défense pour s'assurer qu'il n'y a pas de chemins viables pour compromettre des comptes et des ordinateurs critiques dans leur environnement informatique.

Contenu connexe sélectionné :

Comment fonctionne BloodHound AD

Sous le capot, l'outil de sécurité BloodHound s'appuie sur PowerSploit et la commande Invoke-UserHunter pour construire ses chemins d'attaque. Pour commencer, Bloodhound énumère deux ensembles de données critiques dans un domaine Active Directory:

- Tout d'abord, il construit une carte d'informations des relations, telles que qui a accès à quels ordinateurs dans l'entreprise. Cela se concentre sur l'appartenance au groupe des administrateurs locaux (cartographie des administrateurs locaux).

- Ensuite, BloodHound répertorie les sessions actives et les utilisateurs connectés sur les ordinateurs joints au domaine. Cette collecte de données révèle qui accède à quels systèmes et quelles informations d'identification des utilisateurs sont stockées sur ces systèmes, prêtes à être dérobées de la mémoire.

Collecte des données d'attaque BloodHound

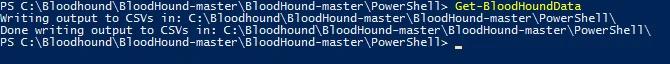

Pour effectuer la collecte de données, les adversaires peuvent exécuter la commande PowerShell suivante, qui rassemble les informations et les écrit dans un fichier CSV :

Alternativement, on peut collecter des données en utilisant la commande suivante SharpHound :

C:> SharpHound.exe

Les informations suivantes seront collectées à partir du contrôleur de domaine :

- Appartenances aux groupes de sécurité

- Confiances de domaine

- Droits abusifs sur les objets Active Directory

- Stratégie de groupe liens

- Structure de l'arbre des unités d'organisation

- Plusieurs propriétés des objets ordinateur, groupe et utilisateur

- Liens d'admin SQL

Visualisation et interrogation des données BloodHound

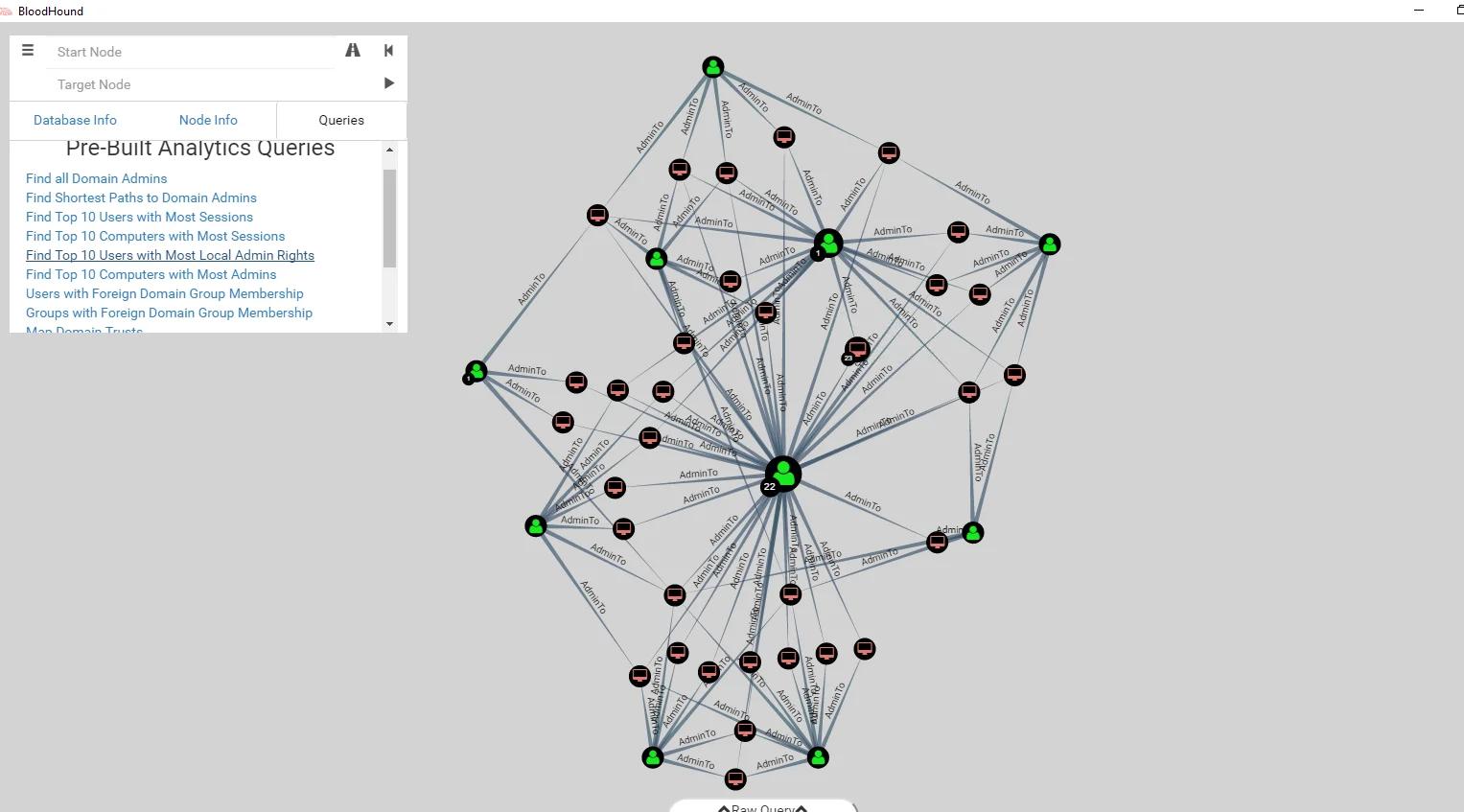

L'outil de cybersécurité Bloodhound analyse ensuite les données et produit des visualisations des chemins d'attaque dans le domaine. Voici une version exemple de chemins d'attaque :

Exécution de requêtes dans BloodHound AD

BloodHound rend la planification d'une attaque sur un domaine aussi facile que de planifier un road trip en utilisant Google Maps. Il comprend un certain nombre de requêtes préconstruites, y compris une pour trouver le chemin le plus court pour compromettre le groupe des Domain Admins, comme vous pouvez le voir dans la liste ci-dessous :

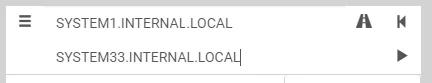

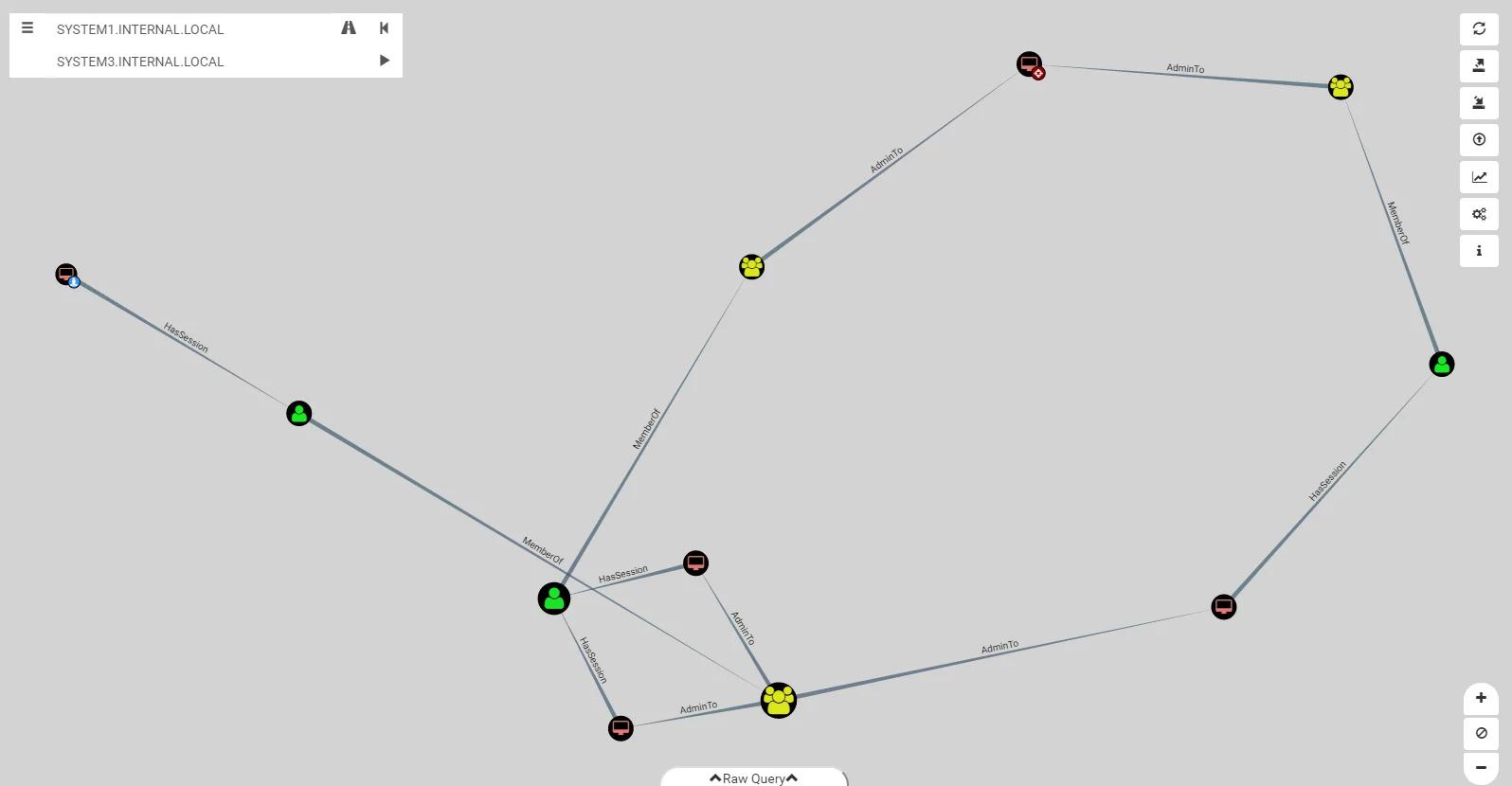

Alternativement, vous pouvez spécifier votre propre source et cible, et BloodHound tracera toutes les voies d'attaque possibles, comme illustré ci-dessous :

Figure 1. Spécification des machines source et cible

Figure 2. Visualisation des chemins d'attaque tracés par BloodHound

Protéger contre les attaques en utilisant BloodHound

BloodHound AD est extrêmement utile pour cartographier les vulnérabilités dans votre domaine. Une bonne manière de réduire ces vulnérabilités est de contrôler strictement l'accès privilégié aux serveurs. Par exemple, Microsoft Windows fournit des meilleures pratiques de stratégie d'accès privilégié pour la sécurité de Active Directory en utilisant le modèle d'accès d'entreprise et le plan de modernisation rapide (RaMP).

De plus, la surveillance des activités d'authentification et de connexion suspectes peut révéler des tentatives d'exploitation de chemins d'attaque.

Comment Netwrix peut aider

Pour une manière complète de protéger votre domaine, découvrez la solution de sécurité Netwrix Active Directory Security Solution. Cela vous aidera à :

- Effectuez des évaluations régulières des risques qui identifient les failles de sécurité dans votre environnement AD.

- Identifiez et limitez l'accès à vos données les plus précieuses et autres ressources informatiques.

- Verrouillez l'appartenance aux groupes privilégiés tels que Domain Admin.

- Détectez les activités suspectes à temps pour prévenir les violations de sécurité graves.

Partager sur

En savoir plus

À propos de l'auteur

Jeff Warren

Directeur des produits

Jeff Warren supervise le portefeuille de produits Netwrix, apportant plus d'une décennie d'expérience dans la gestion et le développement de produits axés sur la sécurité. Avant de rejoindre Netwrix, Jeff dirigeait l'organisation des produits chez Stealthbits Technologies, où il a utilisé son expérience en tant qu'ingénieur logiciel pour développer des solutions de sécurité innovantes à l'échelle de l'entreprise. Avec une approche pratique et un don pour résoudre des défis de sécurité complexes, Jeff se concentre sur la création de solutions pratiques qui fonctionnent. Il est titulaire d'un BS en Systèmes d'Information de l'Université du Delaware.

En savoir plus sur ce sujet

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?

Analyse quantitative des risques : Espérance de perte annuelle