Arrêt des attaques BadUSB, Rubber Ducky et Flipper Zero

Sep 22, 2025

Les appareils BadUSB, Rubber Ducky et Flipper Zero contournent le blocage USB traditionnel en se faisant passer pour des claviers et en exécutant des commandes à la vitesse de la machine. Netwrix Endpoint Management combine le contrôle des appareils d'Endpoint Protector avec l'application des privilèges de Policy Manager pour bloquer les dispositifs malveillants, supprimer les droits d'admin inutiles et contenir le mouvement latéral avant qu'il ne s'aggrave.

Un gadget de 50 $ peut saper vos défenses en quelques secondes. Les appareils BadUSB, Rubber Ducky et Flipper Zero imitent des claviers, lançant des commandes à la vitesse de la machine pour désactiver les protections et créer des portes dérobées. Ce ne sont pas des scénarios de science-fiction ; ce sont de véritables attaques que de nombreuses défenses USB ne détectent pas.

Voici comment ils fonctionnent, pourquoi les contrôles traditionnels échouent et comment les prévenir efficacement.

Une clé USB de 50 $ peut détruire votre Network

Imaginez ceci : Une clé USB est laissée sur votre parking. Un employé la branche, par simple curiosité.

En quelques secondes, l'appareil se fait passer pour un clavier et tape des centaines de commandes à la vitesse de la machine. Il désactive les protections, installe des logiciels malveillants et ouvre des portes dérobées.

Il suffit d'un seul plug-in. D'un moment d'inattention. D'un appareil à 50 dollars.

Ce n'est pas de la science-fiction. C'est réel. Ces attaques sont connues sous le nom de BadUSB, Rubber Ducky ou exploits Flipper Zero, et elles représentent l'une des menaces sur les points de terminaison les plus négligées aujourd'hui.

Quels sont les attaques BadUSB, Rubber Ducky et Flipper Zero ?

Ces attaques sont classifiées comme des HID (Human Interface Device) exploits. L'astuce est simple mais dévastatrice :

- Ils ne se comportent pas comme des dispositifs de stockage. Au lieu d'apparaître comme un lecteur USB, ils imitent un clavier.

- Ils se déplacent plus vite que n'importe quel humain. Les commandes sont tapées à la vitesse de l'éclair avant que quiconque puisse réagir.

- Ils exploitent la confiance. Les systèmes d'exploitation les traitent comme des claviers légitimes, leur donnant un laissez-passer.

Anatomie d'une attaque

Les attaques USB HID sont l'équivalent en cybersécurité de la prestidigitation—trompeusement simples mais très efficaces :

- Livraison : L'attaquant place l'appareil dans un endroit où vos employés pourraient le trouver ou l'envoie directement par courrier.

- Exécution : Le dispositif est branché, et la saisie commence instantanément.

- Élévation de privilèges : Si l'utilisateur dispose de droits d'administrateur local, le faux clavier peut effectivement désactiver le logiciel antivirus, lancer des logiciels malveillants ou créer de nouveaux comptes.

- Mouvement latéral : Si les identifiants d'administrateur sont réutilisés sur plusieurs machines, les attaquants se propagent rapidement à travers votre réseau.

Le résultat ? Un petit appareil déclenche une violation potentiellement catastrophique.

Pourquoi les anciennes défenses échouent

La plupart des organisations bloquent les stockages USB. Mais bloquer les USB ne signifie pas bloquer les HID. Un BadUSB ne se présente pas comme un stockage ; il se présente comme un nouveau clavier. C'est pourquoi les défenses traditionnelles ne détectent pas la menace, créant un angle mort pour de nombreuses équipes de sécurité.

Pour voir ces angles morts en action et apprendre comment les fermer, regardez notre webinaire : Modern Device Control & USB Security : Au-delà du Blocage.

Bloquez les menaces internes là où elles commencent : au niveau de l'endpoint

Regardez maintenantComment Netwrix arrête l'attaque

Netwrix Endpoint Protector : Contrôle des appareils pour les attaques HID

Avec Endpoint Protector’s Device Control module, vous pouvez prévenir les attaques HID malveillantes en temps réel :

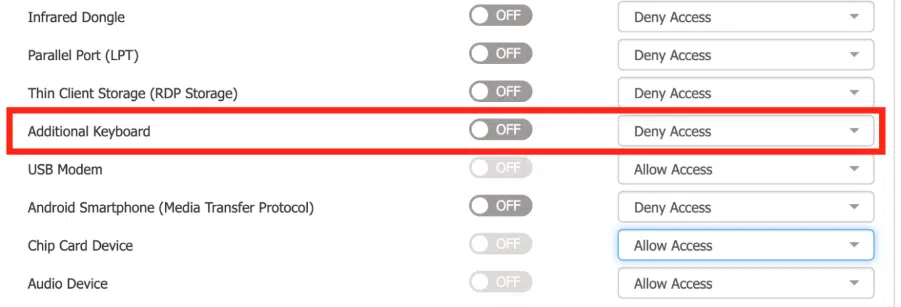

- Bloquer les claviers supplémentaires: Une politique en un clic bloque le fonctionnement de tous les « claviers supplémentaires ».

- Liste blanche des identifiants de fournisseur: Seuls les claviers de confiance et reconnus fonctionnent. Tout ce qui se fait passer pour un clavier mais qui n'a pas un identifiant de fournisseur approuvé (comme Rubber Ducky ou Flipper Zero) est refusé.

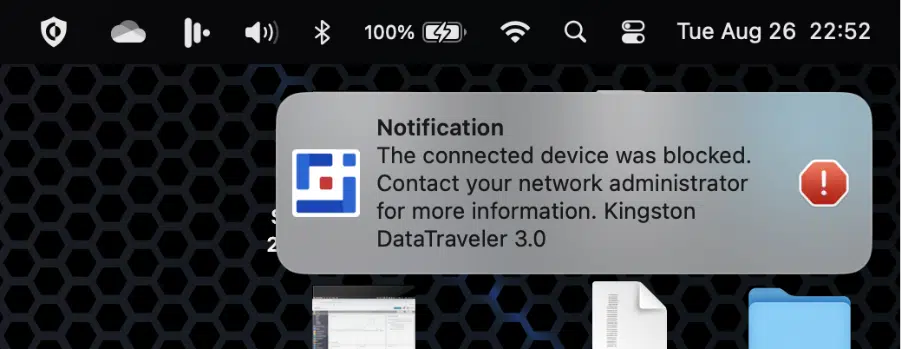

- Application multiplateforme: Alertes et blocages sur Windows, macOS et Linux.

Résultat : Protection faible en maintenance, forte en impact qui neutralise les attaques HID.

Voici le processus en deux étapes en utilisant Endpoint Protector.

Étape 1 : Refuser l'accès pour les claviers supplémentaires.

Étape 2 : Utilisez la liste blanche d'ID de fournisseur pour garantir que seuls les claviers de confiance et reconnus dans votre environnement fonctionneront. Tout dispositif tentant de se faire passer pour un clavier mais échouant au contrôle de l'ID de fournisseur (par exemple, un Rubber Ducky) est instantanément bloqué.

Les résultats sont évidents pour les utilisateurs finaux. Voici un exemple de blocage d'un appareil non intentionnel (des pop-ups similaires pour les machines Windows, Mac et Linux).

Netwrix Policy Manager : La défense en profondeur

Si les attaquants obtiennent un accès physique ou à distance, le contrôle des appareils seul n'est pas suffisant. C'est là que Netwrix Policy Manager (anciennement PolicyPak) intervient :

- Supprimez par défaut les droits d'administrateur local, réduisant ainsi le risque d'escalade de privilèges.

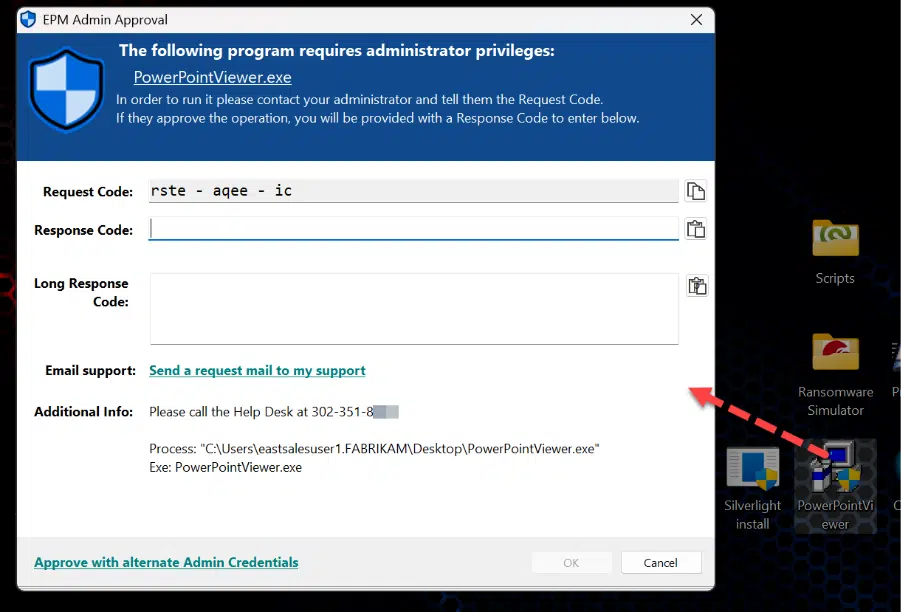

- Activez l'accès juste-à-temps en intégrant avec ServiceNow ou votre service d'assistance pour approuver les demandes d'admin légitimes selon les besoins.

- Restreignez l'utilisation d'outils à haut risque tels que PowerShell, CMD et Run, tout en autorisant des exceptions pour les applications et scripts approuvés.

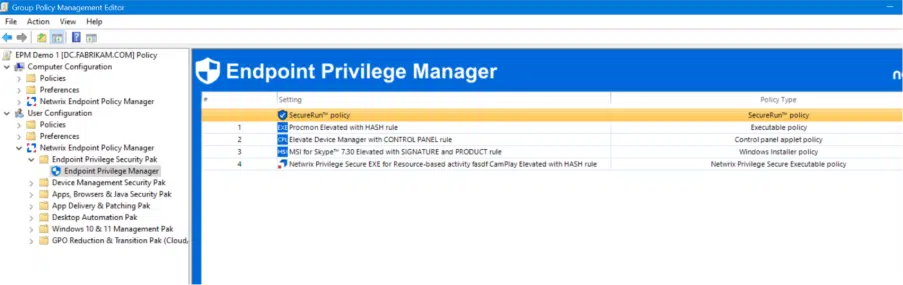

- SecureRun™ – Blocage automatique des applications auto-téléchargées non fiables.

Ensemble, ces contrôles garantissent que les attaquants ne peuvent pas utiliser des appareils non autorisés ou des privilèges volés pour prendre le contrôle de vos systèmes. Créer des règles EPM pour contourner les invites UAC est facile.

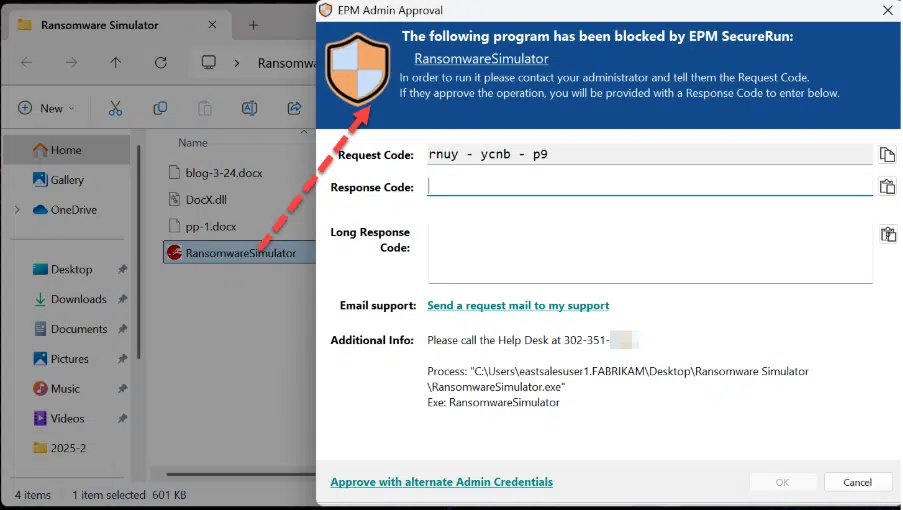

Et pour ces éléments qui n'ont pas encore de règles, les utilisateurs peuvent utiliser l'accès Just-in-time Admin Approval comme ce qui est vu ici.

Les éléments qui sont automatiquement bloqués par SecureRun peuvent également être pris en charge par votre Servicenow / HelpDesk.

Valeur commerciale pour les responsables de la sécurité

Netwrix Endpoint Management (Endpoint Protector + Policy Manager) n'est pas seulement question d'arrêter les gadgets ; il s'agit de réduire les risques organisationnels tout en maintenant l'efficacité informatique:

- Prêt pour la conformité : Respecte les directives NIST, CIS et ISO pour les supports amovibles et la gestion des privilèges.

- Simplicité opérationnelle : Aucune perte de productivité, les utilisateurs conservent leurs appareils de confiance tandis que les attaquants n'y ont pas accès.

- Réduction des risques : Détecte et bloque les tentatives de mouvement latéral avant que le rançongiciel ne puisse se propager.

- Évitement des coûts : Prévient les interventions coûteuses et les arrêts résultant d'une action négligente.

Point clé

Les attaques BadUSB, Rubber Ducky et Flipper Zero ciblent l'appareil le plus fiable de votre environnement : le clavier.

Avec Netwrix Endpoint Management, alimenté par Endpoint Protector et Policy Manager, vous :

- Bloquez les périphériques USB HID non autorisés avant qu'ils ne s'exécutent.

- Supprimez les droits d'administrateur local inutiles et appliquez le principe du moindre privilège.

- Contenez les mouvements latéraux avec un accès just-in-time et des contrôles de session privilégiée.

Un vecteur d'attaque à haut risque devient un non-problème, et maintenant un gadget à 50 $ ne représente plus un risque d'un million de dollars.

Netwrix Endpoint Protector

Partager sur

En savoir plus

À propos de l'auteur

Jeremy Moskowitz

Vice-président de la gestion de produit (Endpoint Products)

Jeremy Moskowitz est un expert reconnu dans l'industrie de la sécurité informatique et réseau. Co-fondateur et CTO de PolicyPak Software (désormais partie de Netwrix), il est également un Microsoft MVP 17 fois dans les domaines de la stratégie de groupe, de la mobilité d'entreprise et du MDM. Jeremy a écrit plusieurs livres à succès, dont « Group Policy: Fundamentals, Security, and the Managed Desktop » et « MDM: Fundamentals, Security, and the Modern Desktop ». De plus, il est un conférencier recherché sur des sujets tels que la gestion des paramètres de bureau, et fondateur de MDMandGPanswers.com.

En savoir plus sur ce sujet

Utiliser Windows Defender Credential Guard pour protéger les identifiants Privileged Access Management

Comment déployer n'importe quel script avec MS Intune

Guide pratique pour la mise en œuvre et la gestion des solutions d'accès à distance

Comment gérer les snapshots VMware

Avantages, inconvénients et alternatives d'AppLocker