Trouver des autorisations Active Directory abusables avec BloodHound

Dec 9, 2022

BloodHound est un outil puissant qui identifie les vulnérabilités dans Active Directory (AD). Les cybercriminels abusent de cet outil pour visualiser les chaînes de permissions abusables d'Active Directory qui peuvent leur permettre d'obtenir des droits élevés, y compris l'appartenance au puissant groupe des administrateurs de domaine.

Ce guide est conçu pour aider les testeurs d'intrusion à utiliser BloodHound afin d'identifier ces vulnérabilités en premier, permettant ainsi aux entreprises de déjouer les attaques.

Contenu connexe sélectionné :

Meilleures pratiques de sécurité pour Active DirectoryQu'est-ce que BloodHound et comment fonctionne-t-il ?

BloodHound est un outil de reconnaissance et de gestion des chemins d'attaque Active Directory qui utilise la théorie des graphes pour identifier les relations cachées, les permissions des utilisateurs, les sessions et les chemins d'attaque dans un domaine Windows source. Son objectif principal est de fournir aux experts en cybersécurité les informations nécessaires pour défendre leur écosystème informatique contre les acteurs de menaces.

Comment fonctionne BloodHound ? Il s'agit d'une application web JavaScript monopage compilée avec Electron, qui stocke les objets AD Windows sous forme de nœuds dans une base de données Neo4j. Il possède un ingesteur PowerShell et prend en charge Azure à partir de la version 4.0.

Audit et Reporting d'Active Directory

En savoir plusCollecte des permissions Active Directory

Parce que BloodHound est un outil de visualisation et d'analyse de données, vous devriez l'utiliser avec un outil de collecte de données tel que SharpHound ou AzureHound. Pour collecter l'ensemble de vos permissions Active Directory, suivez les étapes suivantes :

- Tout d'abord, téléchargez et installez la dernière version de AzureHound ou SharpHound, puis exécutez-la.

- Par défaut, cela créera plusieurs fichiers JSON et les placera dans un fichier zip. Glissez-déposez ce fichier zip dans BloodHound.

- Explorez les données en utilisant BloodHound comme décrit ci-dessous.

Comment BloodHound fonctionne avec les permissions Active Directory

BloodHound permet aux testeurs de pénétration AD de cartographier les chemins d'attaque — des chaînes de permissions d'accès et d'autres vulnérabilités de sécurité qui pourraient permettre aux attaquants de se déplacer latéralement et d'élever leurs privilèges dans l'environnement. Par exemple, ils peuvent utiliser la barre de recherche pour trouver le groupe Domain Users et vérifier si le groupe dispose de droits d'administrateur local quelque part et quels objets AD il contrôle.

Le fait est qu'au fil des années, de nombreuses organisations perdent le contrôle de leurs permissions Active Directory. À mesure que l'entreprise se développe et évolue, l'organisation oublie de retirer les droits dont les utilisateurs n'ont plus besoin, créant des vulnérabilités dont les attaquants peuvent tirer parti.

Les privilèges qui sont souvent abusés incluent :

- Réinitialiser le mot de passe — Le droit de changer le mot de passe d'un compte utilisateur sans connaître son mot de passe actuel

- Ajouter des membres — La capacité d'ajouter des utilisateurs à un groupe particulier

- Contrôle total — Le droit de faire tout ce que vous voulez à un utilisateur ou à un groupe

- Écrire Propriétaire / Écrire DACL — Le droit de modifier les permissions et la propriété d'un objet

- Rédiger — La capacité à écrire les attributs d'objet

- Droits étendus — Une combinaison de divers droits, y compris Réinitialiser le mot de passe (pour une référence complète de TechNet, cliquez ici)

Comment utiliser BloodHound pour collecter les autorisations Active Directory

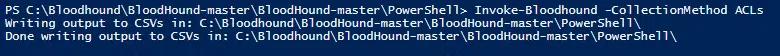

La première étape dans la cartographie des chemins d'attaque est la collecte des autorisations. Sur un ordinateur joint au domaine dont vous souhaitez recueillir les autorisations, exécutez la commande PowerShell suivante :

Invoke-Bloodhound -CollectionMethod ACLs

Cela créera un export CSV de toutes les permissions Active Directory, que nous importerons ensuite dans BloodHound.

Exemples de chemins d'attaque

Examinons plusieurs exemples de chemins d'attaque.

Chemin d'attaque 1 : Réinitialisation du mot de passe

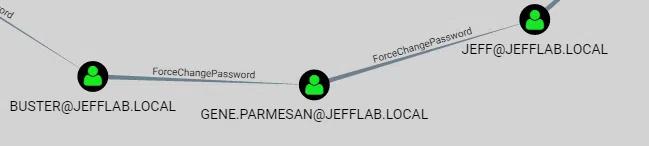

Le premier chemin d'attaque BloodHound que nous allons explorer est la capacité de réinitialiser les mots de passe des utilisateurs.

La capacité de réinitialiser un mot de passe apparaîtra dans BloodHound comme un chemin d'attaque étiqueté « ForceChangePassword » :

En liant ensemble plusieurs réinitialisations de mot de passe, il peut être possible de passer d'un compte non privilégié à un Domain Admin, comme illustré ci-dessous :

Notez que si un utilisateur utilise activement son compte, il remarquera si son mot de passe est réinitialisé. Par conséquent, un attaquant pourrait vérifier la dernière heure de connexion du compte pour voir s'il peut effectuer une réinitialisation de mot de passe sans être découvert.

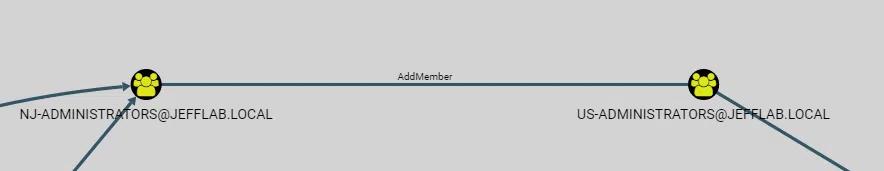

Chemin d'attaque 2 : Appartenance à un groupe

Une autre voie d'attaque abuse de la capacité à écrire des membres dans des groupes. En ajoutant des utilisateurs aux groupes, un attaquant peut progressivement élever son accès jusqu'à pouvoir s'ajouter à un groupe qui a accès aux données sensibles qu'il cible. Cette approche est très utile aux adversaires car ils ont rarement besoin d'être membre d'un groupe hautement privilégié comme les Domain Admins pour accéder aux données qu'ils désirent, et l'ajout d'un utilisateur à des groupes moins privilégiés déclenche rarement des alarmes.

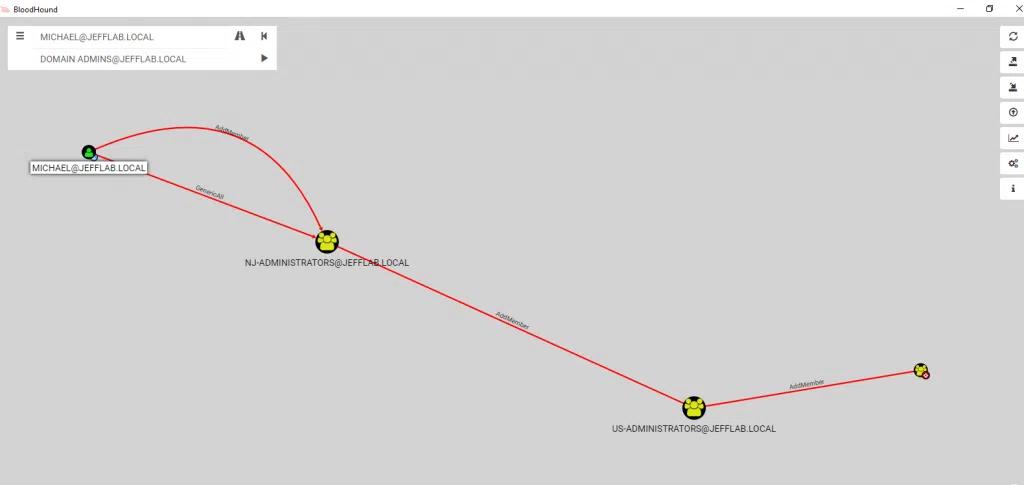

Dans BloodHound, la capacité de modifier un groupe apparaîtra dans un chemin d'attaque avec l'étiquette « AddMember », comme indiqué ci-dessous :

En reliant un certain nombre de modifications d'appartenance à des groupes, un attaquant peut progressivement augmenter ses droits jusqu'à atteindre sa cible. L'exemple illustre comment un utilisateur non privilégié peut devenir un administrateur de domaine grâce à des modifications d'appartenance à des groupes :

Chemin d'attaque 3 : Modifier les autorisations

Modifier les permissions d'un objet vous permet de faire pratiquement tout ce que vous voulez. Par exemple, vous pouvez vous octroyer le droit de modifier l'appartenance à un groupe, réinitialiser un mot de passe ou extraire des informations précieuses à partir des attributs étendus. Cela est particulièrement dangereux lors de l'utilisation de Local Administrator Password Solution (LAPS).

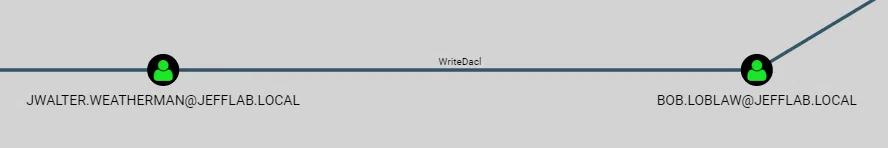

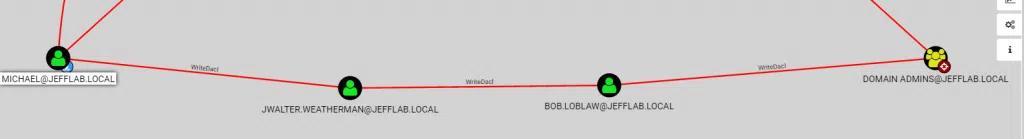

Dans BloodHound, la capacité de modifier les permissions d'un objet sera étiquetée « WriteDacl » :

En liant ensemble plusieurs changements de permissions, un attaquant peut se déplacer latéralement et obtenir des droits élevés, comme montré ci-dessous :

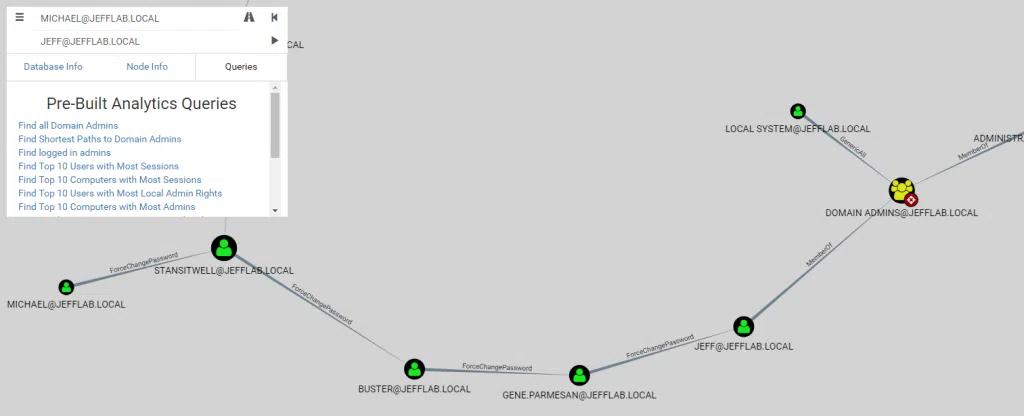

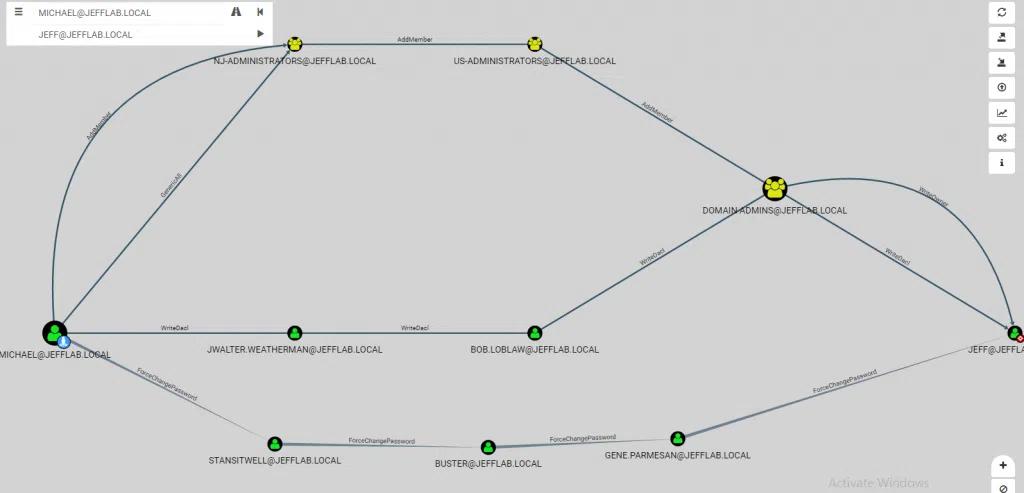

Chemin d'attaque 4 : Attaques combinées

La plupart des chemins d'attaque impliquent plusieurs types de permission. L'exemple ci-dessous illustre trois chemins d'attaque partant du compte utilisateur non privilégié « Michael » vers un compte d'administrateur de domaine :

Comment Netwrix peut vous aider à vous protéger contre les attaques de permissions Active Directory

Pour améliorer votre sécurité, commencez par examiner les permissions mentionnées ci-dessus, car elles font partie des droits les plus souvent exploités.

BloodHound est un excellent moyen de visualiser les problèmes potentiels dans votre domaine Windows AD. Cependant, cela nécessite beaucoup de travail manuel. Par conséquent, votre équipe de cybersécurité pourrait ne pas être en mesure d'utiliser BloodHound pour protéger vos actifs et systèmes, surtout lorsqu'elle est déjà préoccupée par des projets et des demandes techniques.

L'une des meilleures façons de réduire la surface d'attaque de votre domaine Windows Active Directory est d'utiliser la solution de sécurité Active Directory end-to-end de Netwrix. Puissante, complète et conviviale, notre logiciel vous aide à sécuriser votre Active Directory, à prioriser vos efforts d'atténuation des risques et à renforcer votre posture de sécurité. Plus précisément, notre outil vous permet de :

- Identifiez, évaluez et priorisez les risques dans votre posture de AD security

- Protégez-vous contre le vol d'identité

- Surveillez les changements de privilèges

- Détectez et répondez rapidement aux menaces, y compris les menaces avancées telles que les attaques Golden Ticket et le Kerberoasting

- Minimisez les perturbations commerciales avec une récupération AD à la vitesse de l'éclair

Demandez un essai gratuit de Netwrix Directory Manager

Partager sur

En savoir plus

À propos de l'auteur

Joe Dibley

Chercheur en sécurité

Chercheur en sécurité chez Netwrix et membre de l'équipe de recherche en sécurité de Netwrix. Joe est un expert en Active Directory, Windows et une grande variété de plateformes logicielles d'entreprise et de technologies, Joe étudie les nouveaux risques de sécurité, les techniques d'attaque complexes, ainsi que les atténuations et détections associées.

En savoir plus sur ce sujet

Identités non humaines (NHI) expliquées et comment les sécuriser

12 Risques Critiques de Sécurité de Shadow AI que Votre Organisation Doit Surveiller en 2026

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Qu'est-ce que la gestion des documents électroniques ?

Expressions régulières pour débutants : Comment commencer à découvrir des données sensibles