Data Classification pour la conformité : Examen des nuances

Dec 1, 2023

La classification des données est essentielle pour atteindre, maintenir et prouver la conformité avec un large éventail de réglementations et de normes. Par exemple, PCI DSS, HIPAA, SOX et GDPR ont tous des objectifs et des exigences différents, mais la classification des données est nécessaire pour la conformité avec tous — après tout, vous devez identifier et étiqueter précisément les dossiers médicaux, les informations des titulaires de carte, les documents financiers et autres données réglementées afin de protéger ces données de manière appropriée.

Ce guide propose des méthodes efficaces pour aborder la classification des données pour la conformité en fonction des réglementations et normes applicables à votre organisation.

Contenu connexe sélectionné :

Pourquoi les entreprises doivent-elles classer les données selon différentes réglementations de conformité ?

Les réglementations de conformité pour la classification des données sont mandatées par diverses lois et normes spécifiques aux industries et aux régions. Ces lois et normes visent à garantir que les organisations traitent les données d'une manière qui assure la confidentialité, la sécurité et l'utilisation éthique.

Se conformer à ces réglementations aide les organisations à protéger les informations sensibles afin d'éviter les data breaches, les conséquences juridiques et les amendes élevées. La conformité renforce également la confiance des clients et des parties prenantes en démontrant un engagement à maintenir la data privacy et la sécurité.

Comment la conformité des données impacte-t-elle les entreprises ?

Se conformer aux exigences en matière de Data Security et de confidentialité offre aux entreprises une large gamme d'avantages, y compris les suivants :

- Réduction du risque de dommages financiers — Le non-respect des réglementations de conformité peut entraîner des amendes substantielles, des pénalités ou des actions en justice, ce qui peut avoir un impact significatif sur les finances et la réputation d'une entreprise.

- Protection de la réputation et de la confiance — Se conformer aux réglementations de conformité des données aide à construire la confiance avec les clients, les clients et les autres parties prenantes.

- Réduction du risque de violations de sécurité — Suivre les réglementations de conformité réduit la probabilité de violations de données et toutes leurs conséquences coûteuses, y compris les perturbations des opérations commerciales et les dommages durables à la marque.

- Efficacité opérationnelle et transparence — Atteindre et maintenir la conformité nécessite souvent une approche plus structurée et organisée de la gestion des données, ce qui peut accroître l'efficacité opérationnelle, la gestion des données et la transparence dans les pratiques commerciales.

- Accès au marché mondial — Le respect des normes internationales de conformité des données telles que le GDPR de l'UE peut permettre aux entreprises d'opérer sur un marché plus large et d'élargir leur base de clients.

- Innovation et avantage concurrentiel — Les entreprises qui donnent la priorité à la conformité des données sont souvent mieux placées pour s'adapter aux technologies émergentes et aux réglementations changeantes, leur conférant un avantage concurrentiel sur le marché.

- Fidélité des clients — La conformité démontre un engagement à protéger les données des clients et leurs droits à la vie privée, ce qui est essentiel pour établir et maintenir des relations clients solides.

Quels sont les principaux défis de la classification des données pour la conformité ?

La complexité croissante des exigences de conformité représente un obstacle pour de nombreuses organisations. En effet, les responsables de conformité signalent que l'un de leurs principaux défis liés à la conformité est la rapidité et le volume du changement réglementaire.

Un autre problème majeur est le manque de ressources qualifiées ; en fait, 60 % des professionnels de la cybersécurité signalent que la pénurie mondiale de talents en cybersécurité met leur organisation en danger. Un autre défi important est la concentration : bien que 95 % des organisations reconnaissent la data privacy comme un impératif commercial, seulement 33 % des professionnels de la sécurité énumèrent la protection et la gouvernance des données comme responsabilités principales de leur poste.

Comment les organisations peuvent-elles construire un bon modèle de data classification ?

Les organisations sont libres de concevoir leurs propres modèles et catégories de classification des données pour atteindre la conformité. Bien que cela vous permette de créer des systèmes qui répondent à vos besoins commerciaux, il peut être compliqué d'établir une politique de classification des données qui garantit que les données sensibles sont traitées en fonction du niveau de risque tout au long du cycle de vie de l'information.

Un bon point de départ consiste à définir un modèle initial de Netwrix Data Classification puis à ajouter des niveaux plus granulaires en fonction des types de données que vous collectez et de vos obligations de conformité spécifiques. Par exemple, vous pourriez commencer avec les trois catégories de base Restreint, Privé et Public, puis mettre en œuvre des niveaux supplémentaires si vous êtes confronté à des défis multi-juridictionnels ou à une prolifération de données à travers des dépôts de données internes et externes.

Votre data protection policy doit également inclure des dispositions pour la scalabilité. À mesure que votre organisation grandit, votre schéma de classification doit s'adapter pour gérer un volume et une variété croissants de données. Cela est particulièrement important lorsqu'il s'agit de contenus complexes et diversifiés, tels que des ensembles de données structurés, semi-structurés et non structurés qui peuvent chacun contenir plusieurs types de données nécessitant une classification fine.

Enfin, être conforme et prouver la conformité sont deux problèmes distincts, donc votre modèle de classification des données devrait également être conçu en tenant compte de la préparation à l'audit. De nombreuses organisations ont du mal à passer les audits de conformité en raison du niveau de documentation et de preuves requis, même si elles disposent d'un schéma de classification approprié. Les délais serrés associés aux audits de conformité ne laissent pas beaucoup de temps supplémentaire pour rassembler des preuves et des rapports, en particulier lorsque vous maintenez les opérations commerciales quotidiennes.

Classification des données pour les réglementations qui protègent les informations personnellement identifiables (PII)

Les informations personnellement identifiables (PII) sont des données qui pourraient être utilisées pour identifier, contacter ou localiser un individu spécifique ou distinguer une personne d'une autre. Des exemples de PII peuvent inclure :

- Nom

- Date de naissance

- Adresse

- Numéro de sécurité sociale

- Numéro de permis de conduire délivré par l'État

- Numéro de carte d'identité délivrée par l'État, numéro de passeport

- Numéro de carte de crédit

- Numéro de compte financier combiné à un code ou mot de passe qui permet l'accès au compte

- Informations sur l'assurance médicale ou santé

Lorsqu'ils sont considérés séparément, certains de ces détails peuvent ne pas sembler extrêmement sensibles. Cependant, le Bureau général de la comptabilité des États-Unis estime que l'identité de 87 % des Américains peut être déterminée en utilisant une combinaison du sexe, de la date de naissance et du code postal de la personne. Par conséquent, si une violation de ces trois éléments pourrait également compromettre le nom, l'adresse personnelle, le numéro de sécurité sociale ou d'autres données personnelles de l'individu, ces éléments devraient être considérés comme sensibles.

Les statuts fédéraux protégeant les PII comprennent :

- Gramm-Leach-Bliley Act — Informations financières

- Health Insurance Portability and Accountability Act (HIPAA) — Informations sur la santé

- Family Educational Rights and Privacy Act (FERPA) — Dossiers scolaires des étudiants

- Loi sur la protection de la vie privée en ligne des enfants (COPPA) — les informations personnelles des enfants de moins de 13 ans

Pour réaliser efficacement la classification des données PII, il est nécessaire de déterminer ce qui suit :

- Le niveau de confidentialité que les données exigent

- L'impact potentiel qu'une violation des informations personnelles ou une corruption des données pourrait causer aux individus concernés

- L'importance de la disponibilité des données

Contenu connexe sélectionné :

Classification des données pour NIST 800-53

L'Institut national des normes et de la technologie (NIST) fournit des orientations pour aider les organisations à améliorer la sécurité des données. La publication spéciale (SP) 800-53 du NIST détaille les contrôles de sécurité et de confidentialité pour les systèmes d'information fédéraux et les organisations, y compris la manière dont les agences doivent maintenir leurs systèmes, applications et intégrations pour garantir la confidentialité, l'intégrité et la disponibilité.

NIST 800-53 est obligatoire pour toutes les agences fédérales et leurs contractants. C'est également utile pour les organisations du secteur privé.

Que demande le NIST 800-53 en termes de Netwrix Data Classification ?

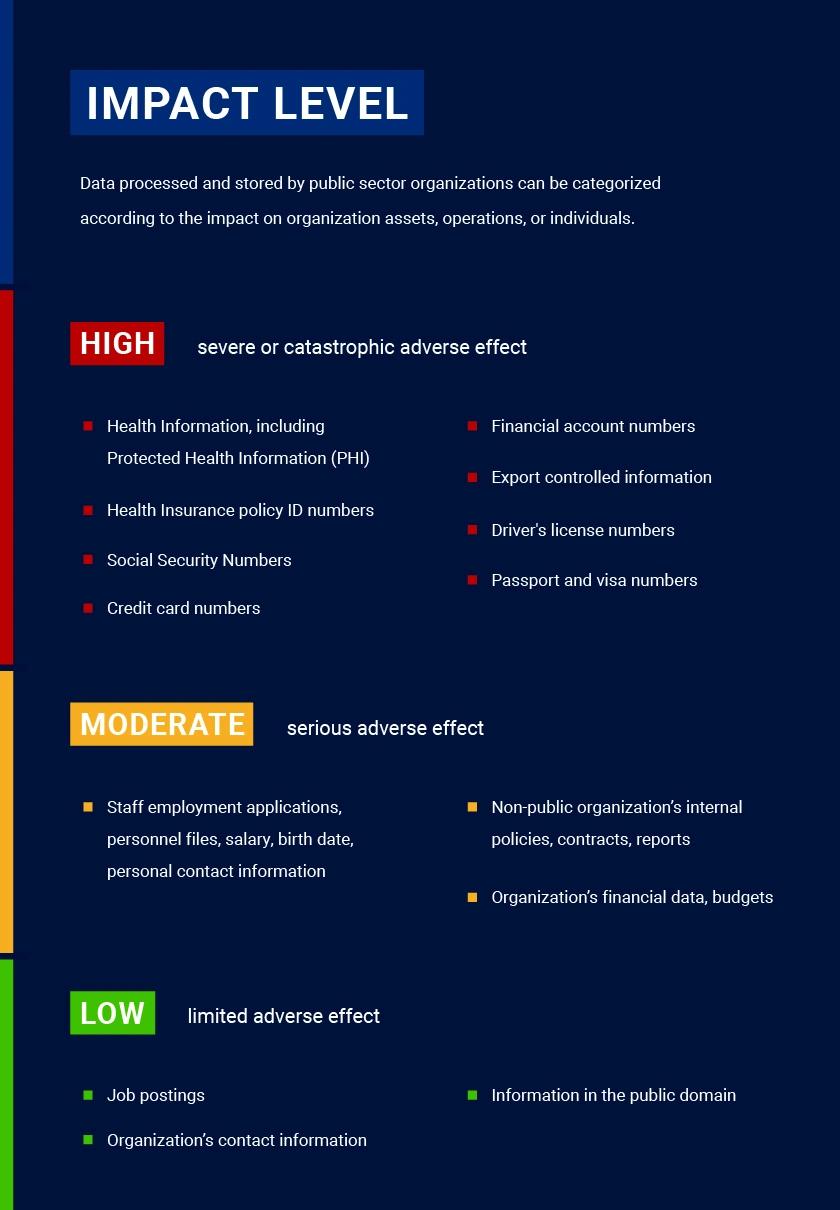

La norme de classification des données pour NIST implique trois catégories : impact faible, impact modéré et impact élevé. Ces catégories sont attribuées en fonction des dommages potentiels sur les opérations de l'agence, les actifs de l'agence ou les individus qui pourraient résulter de la divulgation non autorisée des données par un acteur interne ou externe malveillant.

Une valeur d'impact est attribuée pour chaque objectif de sécurité (confidentialité, intégrité et disponibilité), qui est utilisée pour attribuer le niveau d'impact de sécurité global. La politique de NIST 800-53 data classification policy emploie le concept de « niveau d'eau le plus élevé », ce qui signifie que le niveau final attribué est le plus élevé parmi les entrées de confidentialité, d'intégrité et de disponibilité. Ainsi, si l'un des trois domaines est catégorisé comme ayant un impact élevé, le niveau global de NIST data classification est à impact élevé.

Quels types de données sont protégés selon le NIST 800-53 ?

Il n'existe pas de niveaux explicites de classification des données pour NIST de la même manière que certains autres standards. Cependant, la publication spéciale 800-53 Rev. 5 de NIST décrit les catégories suivantes :

- Information classifiée — Le NIST ne définit pas spécifiquement les niveaux d'information classifiée, tels que Confidentiel, Secret et Très Secret ; ils sont généralement régis par des normes et protocoles gouvernementaux distincts, comme ceux décrits par le décret exécutif 13526.

- Information Contrôlée Non Classifiée (CUI) — La CUI est des données qui ne sont pas des Informations Classifiées mais qui nécessitent néanmoins une protection. Par exemple, certaines données peuvent être considérées comme CUI parce que leur divulgation inappropriée pourrait poser un risque pour la sécurité nationale, nécessitant une protection malgré le fait qu'elles ne soient pas formellement classifiées.

- Informations non classifiées — Il s'agit d'informations générales qui ne sont pas suffisamment sensibles pour justifier des mesures de protection particulières. Elles sont généralement utilisées pour contacter un accès ouvert au public.

- Les organisations peuvent définir d'autres catégories. Par exemple, le NIST suggère que la catégorie « Planification et Budgétisation » peut inclure des éléments tels que la formulation du budget, la planification des investissements, les documents de politique fiscale et budgétaire, qui en général ont un faible niveau d'impact sur la confidentialité, l'intégrité et la disponibilité. Cependant, les organisations sont encouragées à examiner des facteurs spéciaux qui pourraient affecter les niveaux d'impact, tels que la publication prématurée d'un projet de budget.

Data Classification pour ISO 27001

L'ISO/IEC 27001 est une norme internationale pour l'établissement, la mise en œuvre, la maintenance et l'amélioration continue d'un système de gestion de la sécurité de l'information (SGSI). Cette norme volontaire est utile pour les organisations de tous les secteurs. Lors d'un audit ISO 27001, les organisations doivent démontrer qu'elles ont une bonne compréhension de quels sont leurs actifs, la valeur de chacun, la propriété des données et les scénarios d'utilisation interne des données.

Quels types de données sont protégés selon la norme ISO 27001 ?

L'ISO/IEC 27001 ne spécifie pas une liste exacte d'informations réglementées. Au lieu de cela, chaque organisation doit déterminer la portée de l'environnement de données et effectuer un examen de toutes les données concernées. La portée doit prendre en compte les menaces internes et externes, les exigences des parties intéressées et les dépendances entre les activités de l'organisation.

Qu'exige la norme ISO 27001 en termes de classification des données ?

La classification des informations est essentielle à la conformité ISO 27001 car l'objectif est de garantir que les informations reçoivent un niveau de protection approprié. La norme ISO exige que les entreprises réalisent un inventaire et une classification des actifs d'information, désignent des propriétaires d'informations et définissent des procédures pour une utilisation acceptable des données.

Il n'existe pas de politique spécifique de classification des données ISO 27011 qui spécifie quels contrôles de sécurité doivent être appliqués aux données classifiées. Plutôt, la section A.8.2 donne les instructions suivantes :

- Classifiez les données — Les informations doivent être classées conformément aux exigences légales, à la valeur et à la sensibilité en cas de divulgation ou de modification non autorisée. Le cadre ne fournit pas d'exemples précis de niveaux de classification, donc les organisations peuvent développer leurs propres schémas. Souvent, trois ou quatre niveaux de classification sont utilisés, tels que Restreint, Confidentiel et Public.

- Étiqueter les données — L'organisation doit développer des procédures pour étiqueter les informations selon son schéma de classification. Le processus inclut l'étiquetage des données dans les formats numériques et physiques. Le système d'étiquetage doit être clair et facile à gérer.

- Établissez des règles pour la manipulation des données — L'organisation doit établir des règles pour protéger les données en fonction de leur classification, telles que des restrictions d'accès ou le chiffrement.

Data Classification pour le RGPD

L'inventaire et la classification des données sont également essentiels pour se conformer au General Data Protection Regulation (GDPR) de l'UE. Le texte du GDPR de l'UE n'utilise pas les termes « inventaire des données » ou « cartographie », mais ces processus sont essentiels pour protéger les données personnelles et gérer un programme de Data Security qui respecte la loi sur la protection des données. Par exemple, l'inventaire des données est la première étape pour se conformer à l'exigence de gérer les registres des activités de traitement, y compris l'établissement des catégories de données, le but du traitement et une description générale des solutions techniques pertinentes et des mesures de sécurité organisationnelle.

Organizations need to perform a data protection impact assessment (DPIA) that covers all processes involved in the collection, storage, use or deletion of personal data. The DPIA should also assess the value or confidentiality of the information and the potential violation of privacy rights or distress individuals might suffer in the event of a security breach.

Contenu connexe sélectionné :

[Guide Gratuit] Checklist de conformité au RGPDQuelles données personnelles sont protégées en vertu du RGPD ?

Le RGPD définit les données personnelles comme toute information pouvant identifier une personne physique, directement ou indirectement, telles que :

- Nom

- Numéro d'identification

- Données de localisation

- Identifiant en ligne

- Un ou plusieurs facteurs spécifiques à l'identité physique, physiologique, génétique, mentale, économique, culturelle ou sociale de la personne

Que demande le RGPD en termes de Netwrix Data Classification ?

Pour mettre en œuvre correctement la classification des données du GDPR, les organisations peuvent devoir prendre en compte les faits suivants concernant les données :

- Type de données (informations financières, données de santé, etc.)

- Fondement de la protection des données

- Catégories d'individus concernés (clients, patients, etc.)

- Catégories de destinataires (en particulier les fournisseurs tiers internationaux)

Contenu connexe sélectionné :

Explication de Microsoft File Classification Infrastructure (FCI)Tenue des registres pour le cadre GDPR et ISO 27001

Les exigences de tenue de registres pour la conformité au GDPR sont très similaires à celles décrites ci-dessus pour la conformité à ISO 27001, donc suivre l'approche de l'ISO 27001 aide les entreprises à répondre aux exigences du GDPR également.

Data Classification pour PCI DSS

La norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) a été développée pour sécuriser les données des titulaires de carte à l'échelle mondiale. Les organisations doivent mettre en œuvre des mesures techniques et opérationnelles pour atténuer les vulnérabilités et sécuriser les transactions par carte de paiement.

Qu'est-ce que les informations de carte de paiement ?

Les informations de carte de paiement sont définies comme un numéro de carte de crédit (également appelé numéro de compte principal ou PAN) combiné à un ou plusieurs des éléments de données suivants :

- Nom du titulaire de la carte

- Code de service

- Date d'expiration

- Valeur CVC2, CVV2 ou CID

- Code PIN ou blocage de PIN

- Contenu de la bande magnétique d'une carte de crédit

Que demande la norme PCI DSS en termes de classification des données ?

La classification des données PCI implique de classer les éléments de données du titulaire de carte selon leur type, les autorisations de stockage et le niveau de protection requis. Les organisations doivent documenter toutes les instances de données du titulaire de carte et s'assurer qu'aucune de ces données n'existe en dehors de l'environnement défini du titulaire de carte.

Selon le Netwrix 2020 Data Risk and Security Report, 75 % des organisations financières qui classifient les données peuvent détecter un usage abusif des données en quelques minutes, tandis que celles qui ne le font pas ont principalement besoin de jours (43 %) ou de mois (29 %). Cela souligne l'importance de la classification des données aux fins de conformité PCI DSS.

75 % des organisations financières qui classifient les données peuvent détecter un usage abusif des données en quelques minutes, tandis que celles qui ne le font pas ont principalement besoin de jours (43 %) ou de mois (29 %)

Source : Rapport 2020 sur les risques et la sécurité des données

Classification des données pour HIPAA

La règle de sécurité HIPAA établit des garanties administratives, physiques et techniques de base pour assurer la confidentialité, l'intégrité et la disponibilité des informations de santé protégées (PHI). Les PHI électroniques (ePHI) sont toutes les informations de santé protégées stockées ou transmises par des supports électroniques. Les supports de stockage électroniques comprennent les disques durs d'ordinateur ainsi que les supports amovibles comme les disques optiques et les cartes mémoire. Les supports de transmission comprennent l'internet ou les réseaux privés.

La classification des données PHI inclut les détails suivants sur un patient :

- Nom

- Adresse

- Toute date directement liée à une personne (comme la date de naissance, la date d'admission ou de sortie, ou la date de décès), ainsi que l'âge exact des individus de plus de 89 ans

- Numéro de téléphone ou de fax

- Adresse électronique

- Numéro de sécurité sociale

- Numéro de dossier médical

- Numéro du bénéficiaire de la mutuelle ou de l'assurance santé

- Identifiant du véhicule, numéro de série ou numéro de plaque d'immatriculation

- URL Web ou adresse IP

- Des identifiants biométriques, tels que l'empreinte digitale, l'empreinte vocale ou la photo de visage complète

- Tout autre numéro d'identification unique, caractéristique ou code

Que demande la HIPAA en termes de Netwrix Data Classification ?

La HIPAA exige des organisations qu'elles assurent l'intégrité des ePHI et les protègent contre toute altération ou destruction non autorisée. Par conséquent, chaque entité couverte ou associé commercial doit inventorier ses ePHI et identifier les risques pour leur confidentialité, disponibilité et intégrité. L'organisation doit identifier où les ePHI sont stockés, reçus, maintenus ou transmis. Les organisations peuvent recueillir ces données en passant en revue les projets passés, en réalisant des entretiens et en examinant la documentation.

Les directives de classification des données HIPAA exigent de regrouper les données selon leur niveau de sensibilité. La classification des données aidera à déterminer les contrôles de sécurité de base pour la protection des données. Les organisations peuvent commencer par une classification simple des données à trois niveaux :

- Données restreintes/confidentielles — Données dont la divulgation, l'altération ou la destruction non autorisée pourrait causer des dommages significatifs. Ces données nécessitent le plus haut niveau de sécurité et un accès contrôlé suivant le principe du moindre privilège.

- Données internes — Données dont la divulgation, l'altération ou la destruction non autorisée pourrait causer des dommages faibles ou modérés. Ces données ne sont pas destinées à être rendues publiques et nécessitent des contrôles de sécurité raisonnables.

- Données publiques — Bien que les données publiques n'aient pas besoin de protection contre l'accès non autorisé, elles nécessitent toujours une protection contre la modification ou la destruction non autorisée.

Classification des données pour SOX

Alors que la loi Sarbanes-Oxley (SOX) n'exige pas spécifiquement la classification des données, la mise en œuvre de pratiques robustes de classification des données est une étape essentielle pour s'aligner sur ses objectifs. En catégorisant et en sécurisant les données financières sensibles, les entreprises peuvent renforcer les contrôles internes, prévenir l'accès non autorisé et maintenir la précision et l'intégrité des informations financières — des aspects indispensables de la conformité SOX.

Que demande SOX en termes de Netwrix Data Classification ?

Une classification appropriée des données peut aider à se conformer aux sections suivantes de SOX :

- Section 302 : Responsabilité des entreprises pour les rapports financiers — Exige que le PDG et le CFO certifient l'exactitude des rapports financiers. La Netwrix Data Classification peut aider les organisations à garantir l'exactitude et la fiabilité de leurs informations financières.

- Section 404 : Évaluation des contrôles internes — Exige que les entreprises maintiennent des contrôles internes adéquats pour le reporting financier. Une classification des données appropriée est essentielle pour savoir quelles données nécessitent quel niveau de protection.

- Article 802 : Sanctions pénales pour la modification de documents — Interdit la modification, la destruction ou la dissimulation de documents. Une classification appropriée des données aide à identifier les documents essentiels et à appliquer les contrôles appropriés pour prévenir toute modification ou suppression non autorisée.

Classification des données pour le California Consumer Protection Act (CCPA)

The California Consumer Protection Act (CCPA) is a robust privacy law that aims to give consumers more control over their personal information collected by businesses. While the CCPA doesn’t explicitly prescribe data classification methodologies, it heavily emphasizes the protection and categorization of consumer data. CCPA data classification is vital for compliance as it enables businesses to effectively manage and safeguard the personal information they collect. By categorizing data based on its sensitivity, businesses can more readily identify, control and protect personal information as required by the CCPA.

Que demande le CCPA en termes de Netwrix Data Classification ?

Selon le CCPA, les organisations doivent mettre en œuvre des mesures qui impliquent la classification et la manipulation des données personnelles de manière à garantir la protection et la confidentialité des informations des consommateurs. Encore une fois, bien que le CCPA ne dicte pas explicitement les méthodologies de classification des données, il nécessite que les entreprises entreprennent plusieurs actions :

- Identifiez et catégorisez les informations personnelles — Les entreprises doivent identifier et catégoriser les types d'informations personnelles qu'elles collectent, traitent ou stockent. Cela inclut, mais sans s'y limiter :

- Noms

- Adresses

- Numéros de sécurité sociale

- Données biométriques

- Informations de géolocalisation

- Identifiants en ligne

- Mettez en œuvre des mesures de sécurité — La loi exige que les organisations mettent en place des mesures de sécurité robustes pour protéger les données personnelles. Le chiffrement, les contrôles d'accès et d'autres pratiques de sécurité sont couramment utilisés pour protéger les données sensibles.

- Défendre les droits des consommateurs — Le CCPA accorde aux consommateurs des droits concernant leurs informations personnelles, y compris le droit de savoir quelles données sont collectées, le droit de demander la suppression de leurs données et le droit de refuser la vente de leurs données. La classification des données aide à identifier et à gérer les données soumises à ces droits afin que les organisations puissent répondre de manière appropriée aux demandes des consommateurs.

- Assurez la transparence et la responsabilité — Les entreprises doivent être transparentes concernant leurs pratiques de données et responsables de la manière dont elles gèrent les informations des consommateurs. La Data Classification soutient ces exigences en permettant aux organisations de documenter et de démontrer leurs processus de manipulation des données et leurs efforts de conformité.

Classification des données pour la Cybersecurity Maturity Model Certification

The Cybersecurity Maturity Model Certification (CMMC) is a framework developed by the U.S. Department of Defense (DoD) to enhance the cybersecurity posture of defense contractors and subcontractors. One major component of CMMC is the emphasis on protection and categorization of sensitive information. Data classification enables organizations to systematically categorize and safeguard sensitive data, aligning with the security objectives outlined in the CMMC framework.

Que demande le CMMC en termes de Netwrix Data Classification ?

CMMC comprend cinq niveaux de maturité en cybersécurité, les niveaux supérieurs exigeant des contrôles plus stricts pour la protection des informations sensibles :

- Niveau 1 : Hygiène Cybernétique de Base — Ce niveau se concentre sur les contrôles et pratiques de cybersécurité de base, tels que le maintien d'un logiciel antivirus, l'établissement d'exigences de base pour les mots de passe et la réalisation de formations en cybersécurité pour les employés.

- Niveau 2 : Hygiène cybernétique intermédiaire — Le niveau 2 comprend l'établissement de politiques documentées et la mise en œuvre de processus contrôlés pour garantir une approche plus structurée de la cybersécurité.

- Niveau 3 : Bonne hygiène cybernétique — Le niveau 3 représente une avancée significative dans les pratiques de cybersécurité d'une organisation. Il implique la mise en œuvre d'un ensemble complet et bien documenté de politiques et de pratiques de sécurité. Ce niveau est conforme à la protection des CUI, tel que défini précédemment.

- Niveau 4 : Proactif — Au Niveau 4, les organisations doivent adopter une approche proactive de la cybersécurité, y compris la révision et l'adaptation régulières des pratiques de cybersécurité pour faire face à des menaces plus complexes et évolutives, telles que les menaces persistantes avancées (APTs).

- Niveau 5 : Avancé/Progressif — Les organisations à ce niveau démontrent une approche avancée et hautement adaptable de la cybersécurité. Cela inclut la surveillance continue, l'examen et l'amélioration des processus et pratiques de cybersécurité pour détecter et atténuer rapidement les menaces cybernétiques sophistiquées.

La classification des données est essentielle pour répondre aux exigences de chaque niveau CMMC. Elle implique l'application d'étiquettes aux données puis la mise en œuvre de contrôles d'accès, de chiffrement et d'autres mesures de sécurité pour protéger ces données de manière appropriée. Classer efficacement les données renforce également la cyber-résilience des entrepreneurs de la défense dans le paysage des menaces dynamiques d'aujourd'hui.

Classification des données pour le Federal Information Security Management Act (FISMA)

La loi Federal Information Security Management Act (FISMA) fournit un ensemble de directives et de normes de sécurité. La conformité FISMA est requise pour les agences fédérales américaines, les agences d'État qui administrent des programmes fédéraux tels que Medicare, et les entreprises privées qui ont une relation contractuelle avec le gouvernement américain.

Que demande la FISMA en termes de Netwrix Data Classification ?

Les exigences de classification des données FISMA imposent aux agences d'identifier et de catégoriser les différents types d'informations qu'elles traitent. Cela implique une évaluation détaillée pour distinguer les différents niveaux de sensibilité pour différentes données, telles que les informations personnellement identifiables (PII) et la propriété intellectuelle (PI).

Parmi les autres exigences clés de la FISMA figurent les suivantes :

- Politiques et procédures de gestion des données — Les agences fédérales sont censées établir des politiques et procédures spécifiques pour la manipulation de différentes catégories de données. Cela pourrait impliquer la mise en œuvre de contrôles d'accès, de chiffrement, de mécanismes de prévention des pertes de données, et de protocoles de sécurité spécifiques pour différentes catégories d'informations. Par exemple, les politiques pourraient dicter que les informations personnellement identifiables soient chiffrées tant en transit qu'au repos, tandis que les documents classifiés pourraient nécessiter un accès restreint et des mesures de contrôle strictes.

- Évaluation et gestion des risques — La FISMA impose une approche globale de la gestion des risques. Les agences sont tenues de réaliser des évaluations des risques détaillées pour différentes catégories de données et de mettre en œuvre des contrôles proportionnels au niveau de risque associé à chaque catégorie.

- Audit et reporting — La conformité aux normes FISMA inclut un audit et reporting réguliers. La classification des données permet aux agences de démontrer efficacement la conformité en montrant que des contrôles de sécurité appropriés sont appliqués pour protéger différentes catégories de données et qu'elles font l'objet d'évaluations et d'audits réguliers.

- Plans de réponse aux incidents: Une classification efficace des données aide dans la réponse aux incidents. Les agences peuvent élaborer des plans de réponse précis adaptés aux différentes catégories de données, permettant des actions rapides et appropriées en cas de violation de la sécurité ou d'incident.

Netwrix Data Classification

Résumé

Les principales réglementations de conformité ont beaucoup en commun en ce qui concerne la classification des données. En général, les organisations devraient suivre ce processus :

- Définissez l'objectif de la classification des données, tel que :

- Pour atténuer les risques associés à la divulgation et l'accès non autorisés (par exemple, PCI DSS)

- Pour se conformer aux normes de l'industrie qui exigent la classification des informations (par exemple, ISO 27001)

- Pour préserver les droits des personnes concernées et récupérer des informations spécifiques dans un délai déterminé (par exemple, GDPR)

- Définissez le périmètre de l'environnement de données, puis effectuez une révision de toutes les données concernées.

- Définissez les niveaux de sensibilité des données et classez-les. Commencez avec un nombre minimal de niveaux pour ne pas compliquer excessivement le processus.

- Élaborez des directives de manipulation des données pour garantir la sécurité de chaque catégorie de données.

Partager sur

En savoir plus

À propos de l'auteur

Farrah Gamboa

Directeur senior de la gestion de produit

Directrice Senior de la Gestion de Produits chez Netwrix. Farrah est responsable de l'élaboration et de la mise en œuvre de la feuille de route des produits et solutions Netwrix liés à la Sécurité des Données et à l'Audit & Conformité. Farrah possède plus de 10 ans d'expérience dans le travail avec des solutions de sécurité des données à l'échelle de l'entreprise, rejoignant Netwrix après avoir travaillé chez Stealthbits Technologies où elle a été la Responsable Technique des Produits et la Responsable du Contrôle Qualité. Farrah est titulaire d'un BS en Génie Industriel de l'Université Rutgers.

En savoir plus sur ce sujet

Marché des solutions de Privileged Access Management : guide 2026

Les cinq prochaines minutes de conformité : construire une sécurité des données axée sur l'identité à travers l'APAC

Du bruit à l'action : transformer le risque des données en résultats mesurables

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques