Gestion du cycle de vie des données

Mar 3, 2023

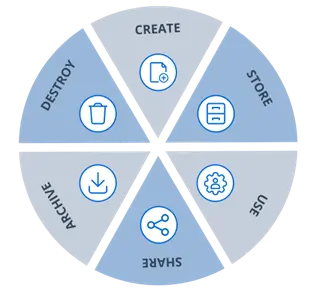

La gestion du cycle de vie des données (DLM) est le processus de protection adéquate des données tout au long de leur existence. Les étapes fondamentales du cycle de vie des données sont la création, le stockage, l'utilisation des données, le partage et la destruction :

Figure 1. Les 6 étapes fondamentales de la gestion du cycle de vie des données

L'objectif de la DLM est de garantir la sécurité des données et la conformité réglementaire à toutes les étapes sans entraver la productivité de l'entreprise. Atteindre cet objectif nécessite différents processus et politiques à divers moments du cycle de vie des données. Par exemple, la plupart des stratégies de protection des données pour le contenu numérique stocké incluent une variété de mesures de contrôle d'accès.

Notez que la gestion du cycle de vie des données est étroitement liée à la gestion du cycle de vie de l'information (ILM), mais il existe une différence subtile entre les deux. La DLM concerne les données brutes telles que les fichiers et les bases de données, et leurs attributs, tels que le type de fichier, la taille et l'âge. L'ILM va plus loin pour inclure les informations dans un fichier ou un enregistrement de base de données et comment différentes pièces de données sont connectées. Par exemple, plusieurs morceaux de données brutes stockés dans différents silos de données pourraient constituer une information, telle qu'un bon de commande d'entreprise. La DLM et l'ILM peuvent couvrir à la fois le contenu structuré et non structuré, sur site ou dans le cloud.

Trois objectifs principaux de la gestion du cycle de vie des données

Les objectifs les plus importants de la gestion du cycle de vie des données sont les trois composants de la Triade CIA :

- Confidentialité — Les données doivent être sécurisées contre l'accès non autorisé, le partage et le vol.

- Intégrité — Les données doivent être authentiques, précises et fiables. Une menace pour l'intégrité des données est d'avoir plusieurs versions des mêmes données sans indication claire de laquelle est faisant autorité ; une gestion efficace des données est nécessaire pour prévenir une telle prolifération.

- Disponibilité — Puisque les affaires dépendent des données, il est crucial de garantir qu'elles soient accessibles aux utilisateurs autorisés via la recherche ou d'autres méthodes de navigation. La disponibilité inclut également un traitement et une visualisation efficaces des données pour informer la stratégie commerciale.

Phases de la gestion du cycle de vie des données

Les six phases de base du DLM illustrées précédemment peuvent se voir attribuer des noms plus descriptifs, comme suit :

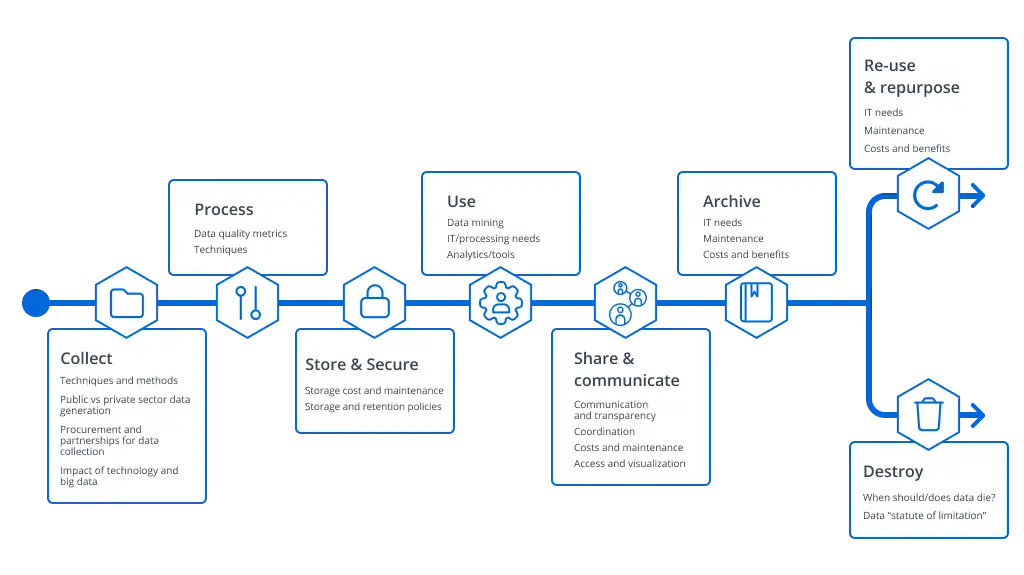

- Créer : Générer & Collecter — Les données peuvent être créées en interne ou collectées par les systèmes informatiques. Par exemple, les utilisateurs envoient et reçoivent des messages électroniques, et leurs navigateurs stockent souvent des cookies et des détails d'historique de recherche.

- Magasin : Processus & Gestion — Après sa création, les données sont stockées dans des bases de données, des partages de fichiers, des entrepôts de données, etc. Les données doivent être classifiées selon leur sensibilité et leur valeur, y compris les réglementations auxquelles elles sont soumises, pour guider les processus de gestion et de protection des données tels que le contrôle d'accès, le chiffrement et la prévention de la perte de données (DLP). Elles peuvent également être classées en tant que données chaudes, tièdes ou froides, selon la fréquence à laquelle elles sont accédées.

- Utilisation : Analyser & Visualiser — Une variété de parties prenantes doivent utiliser les données, allant des utilisateurs d'entreprise aux clients et partenaires. Souvent, l'analyse et la visualisation des données sont motivées par la planification des ressources d'entreprise (ERP), les ressources humaines (RH), la gestion de la relation client (CRM) et des applications connexes.

- Partagez : Partagez et communiquez — Les utilisateurs ont souvent besoin de fournir des données aux autres ou de collaborer. La gestion des droits d'accès doit garantir que le partage est limité à ce qui est nécessaire et autorisé par les politiques internes et les réglementations externes.

- Archivage — Les données qui ne sont plus utilisées sont généralement archivées sur bande, disque ou dans le stockage cloud. L'archivage est précieux pour les données qui ne peuvent pas encore être détruites en raison des besoins commerciaux ou des exigences réglementaires. Les données peuvent être archivées dans leur format d'origine ou dans un autre format, tel qu'un dump ou une exportation, et sont souvent chiffrées.

- Détruire : Réutiliser & Réaffecter ou Détruire — Les données qui ne sont plus utilisées et qui ne doivent pas être conservées pour des raisons de politique peuvent être supprimées. Cependant, il vaut la peine de se demander d'abord si les données peuvent être réutilisées à d'autres fins.

Figure 2. Une répartition détaillée des phases de la gestion du cycle de vie des données

Comment Netwrix peut aider

Les organisations d'aujourd'hui ont souvent des pétaoctets de données structurées et non structurées stockées dans de nombreux silos de données, donc une gestion efficace du cycle de vie des données (DLM) n'est tout simplement pas possible avec des méthodes manuelles. Mais la solution Netwrix Data Access Governance vous permet de gérer facilement l'ensemble du cycle de vie des données depuis une seule et même interface.

En particulier, cette solution vous aide à prévenir l'accès non autorisé à vos données en rationalisant le travail d'octroi, de révocation, de révision et de surveillance de l'accès à vos données sensibles. Une gamme d'outils de reporting et d'analyse vous permet d'identifier rapidement les menaces de sécurité à leurs débuts, ainsi que de répondre efficacement avec des informations détaillées sur la manière dont l'incident s'est produit et quelles données ont été affectées. De plus, vous pouvez rapidement récupérer un état sécurisé et développer une stratégie de sécurité plus efficace à l'avenir.

FAQ

1. Qu'est-ce que la gestion du cycle de vie des données (DLM) ?

La gestion du cycle de vie des données comprend l'ensemble des processus, politiques et procédures qu'une organisation utilise pour gérer les données commerciales, de la création à la destruction. La DLM n'est pas un produit spécifique ; plutôt, c'est un cadre qui garantit une approche globale de la Data Security.

2. Quels sont les trois principaux objectifs de la gestion du cycle de vie des données ?

Les trois objectifs principaux de la DLM sont la confidentialité des données, la disponibilité des données et l'intégrité des données. La confidentialité signifie que les données sont protégées contre l'accès non autorisé. La disponibilité signifie que les données peuvent être rapidement accessibles par les utilisateurs autorisés. L'intégrité signifie que les données sont précises et cohérentes.

3. Quelles sont les étapes du cycle de vie des données ?

Les étapes du cycle de vie des données sont : création, stockage, utilisation des données, partage et destruction

- Création : Les données sont capturées ou générées.

- Stockage : Les données sont stockées, classifiées et traitées.

- Utilisation : Les données sont analysées et visualisées.

- Partage : Les données sont communiquées entre les utilisateurs.

- Archivage : Les données qui ne sont plus actives mais doivent être conservées sont déplacées vers un stockage à long terme.

- Destruction : Les données qui ne sont plus utilisées et qui ne nécessitent pas d'être conservées sont supprimées.

Partager sur

En savoir plus

À propos de l'auteur

Farrah Gamboa

Directeur senior de la gestion de produit

Directrice Senior de la Gestion de Produits chez Netwrix. Farrah est responsable de l'élaboration et de la mise en œuvre de la feuille de route des produits et solutions Netwrix liés à la Sécurité des Données et à l'Audit & Conformité. Farrah possède plus de 10 ans d'expérience dans le travail avec des solutions de sécurité des données à l'échelle de l'entreprise, rejoignant Netwrix après avoir travaillé chez Stealthbits Technologies où elle a été la Responsable Technique des Produits et la Responsable du Contrôle Qualité. Farrah est titulaire d'un BS en Génie Industriel de l'Université Rutgers.

En savoir plus sur ce sujet

Marché des solutions de Privileged Access Management : guide 2026

Les cinq prochaines minutes de conformité : construire une sécurité des données axée sur l'identité à travers l'APAC

Du bruit à l'action : transformer le risque des données en résultats mesurables

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques